以一道pwn题学习如何动调

这是0xGame的week2的一道pwn题,题目本身不难,有一个疑问,刚好借此巩固了一下pwn的动调,希望可以有所收获

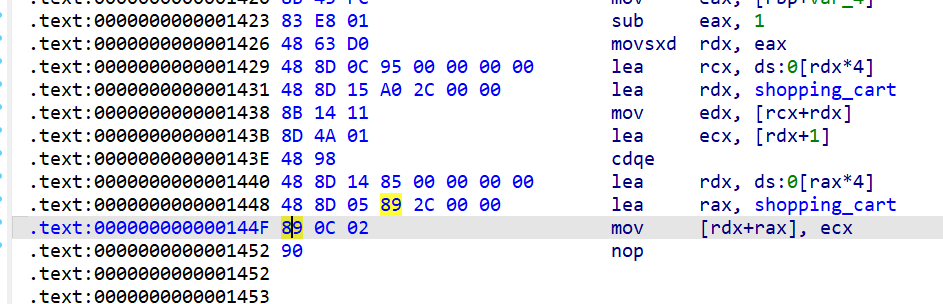

目标:去看dword_40e0改变后的值

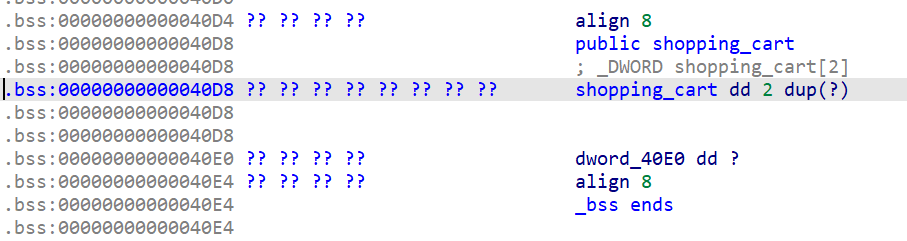

一开始是2,memset赋值为0

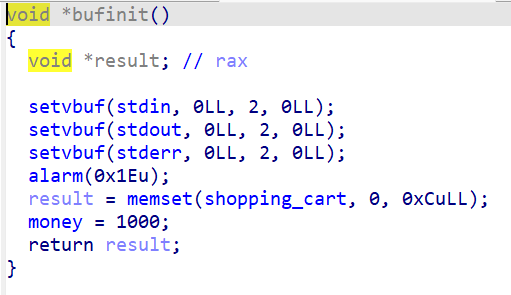

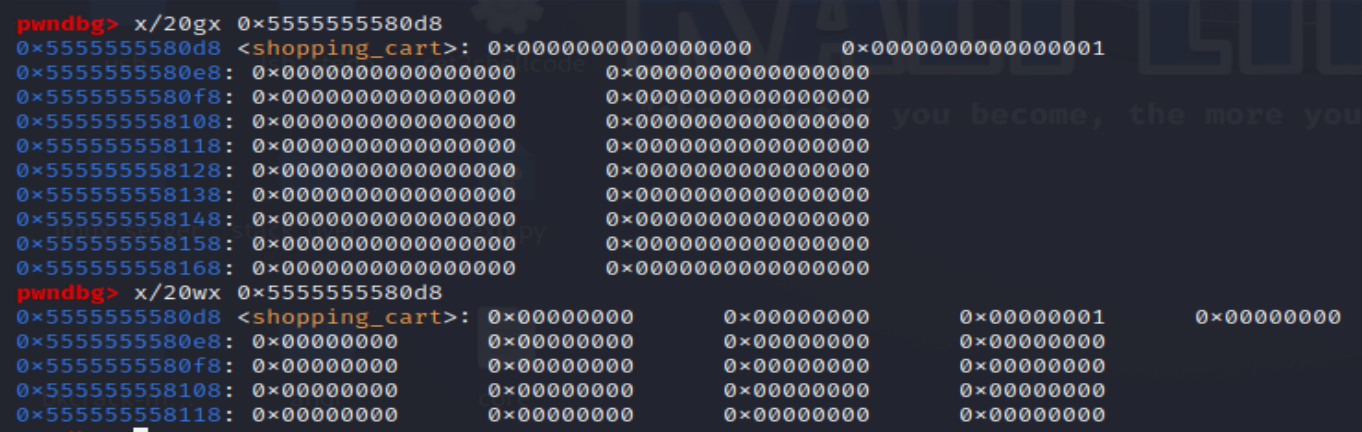

查看内存注意不要加*

因为是小端序,红色框起来的部分是shopping_cart[0]

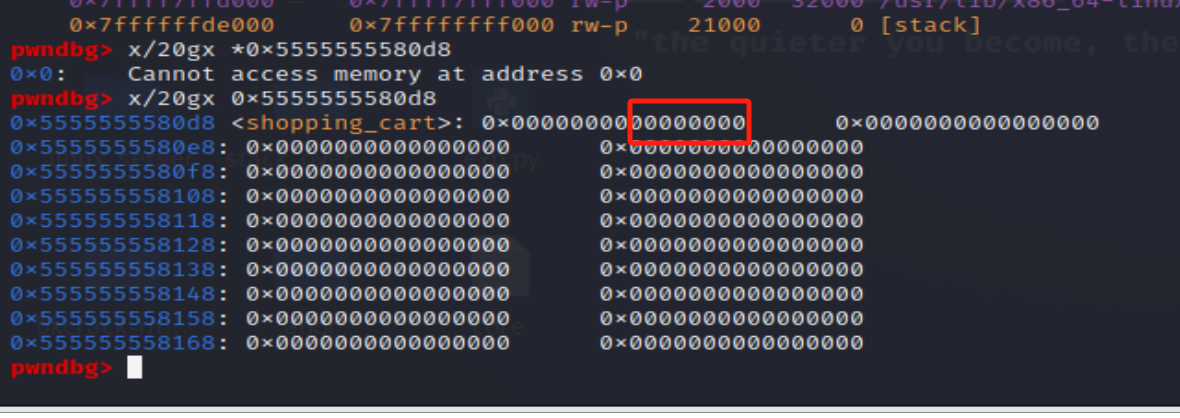

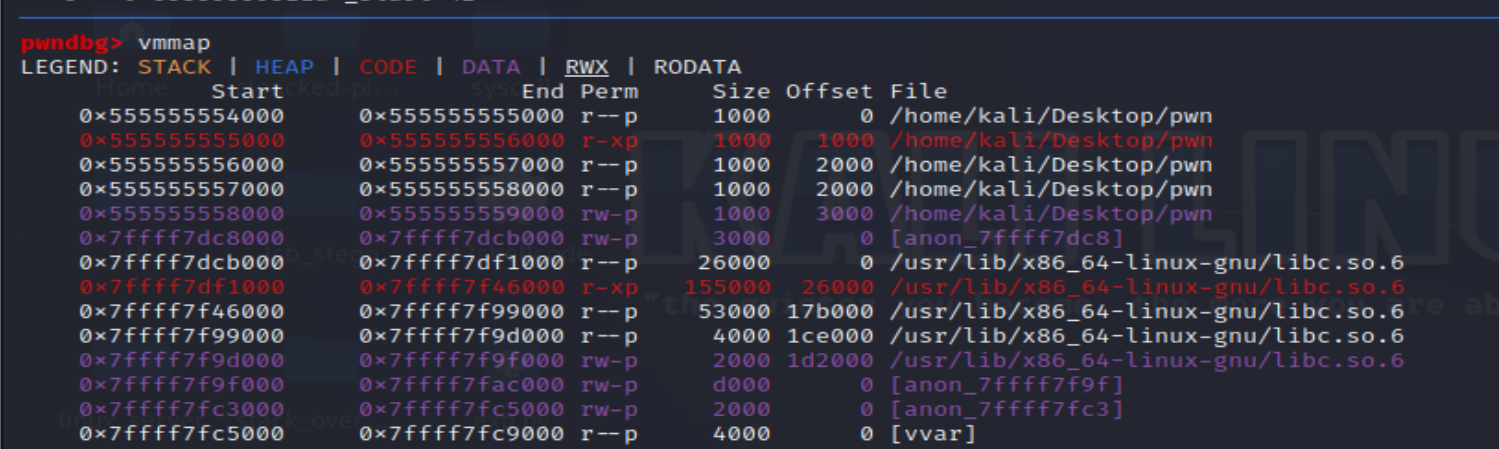

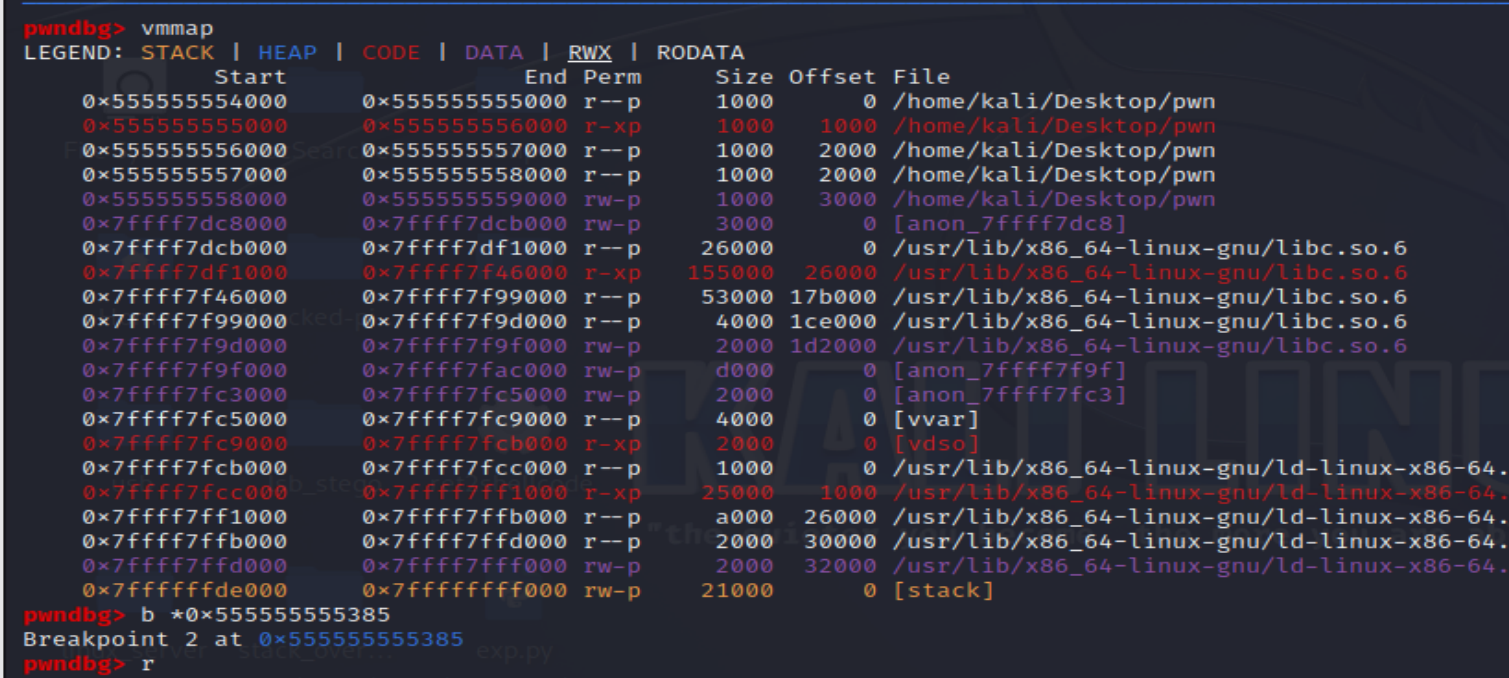

看基址

加偏移后得到真实地址

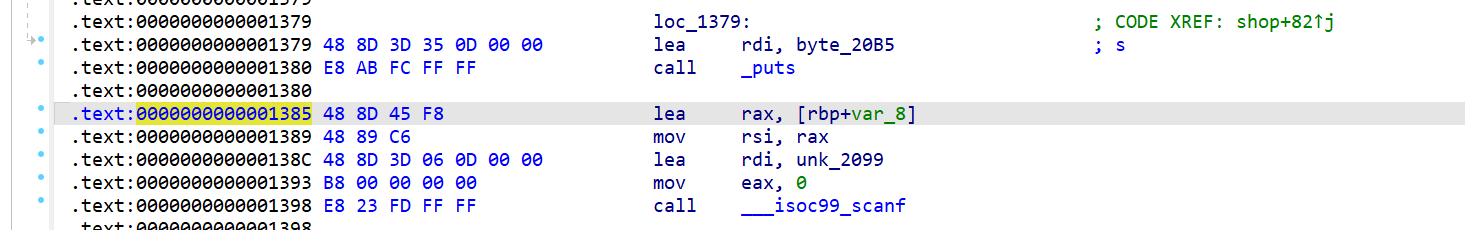

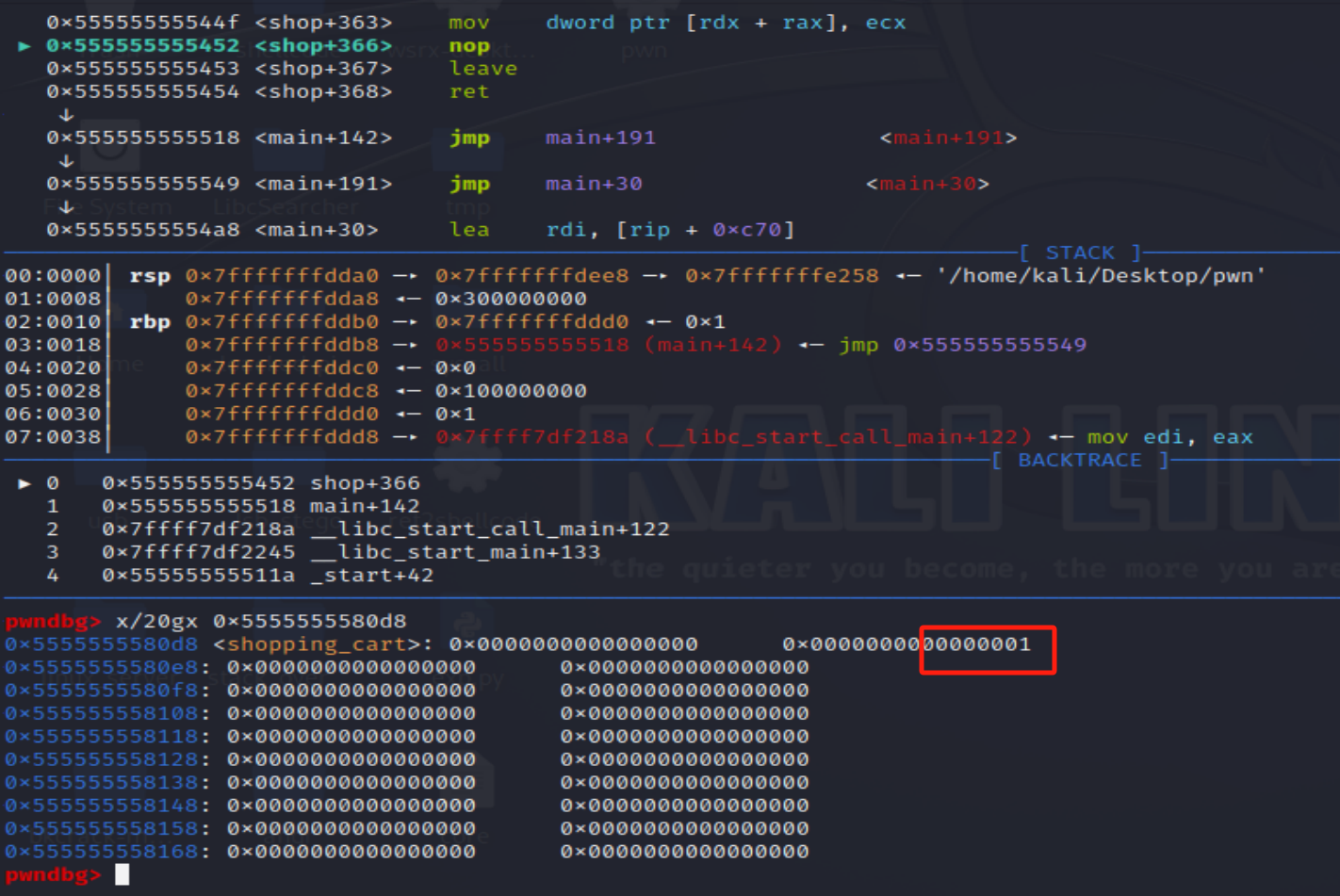

在两次scanf之间下断点

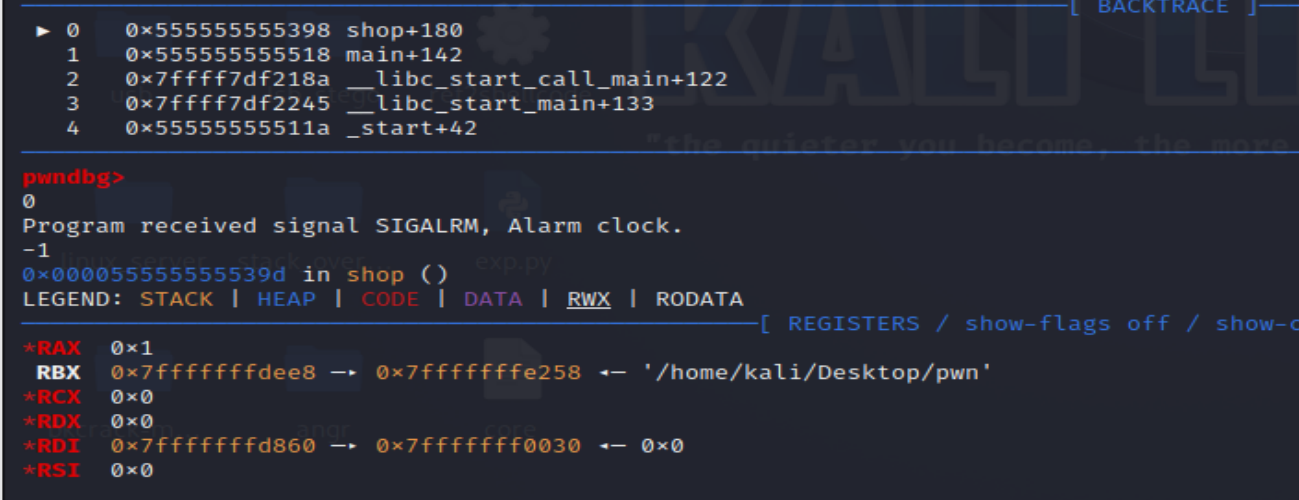

有断点所以会停下来

单步步过至0x5555555555452(超过544f)

再看内存就发现变了

用w查看内存就可以避免端序问题

以一道pwn题学习如何动调

https://j1ya-22.github.io/2024/01/26/以一道pwn题学习如何动调/