HSCCTF2024部分wp

Misc

hello-hscctf

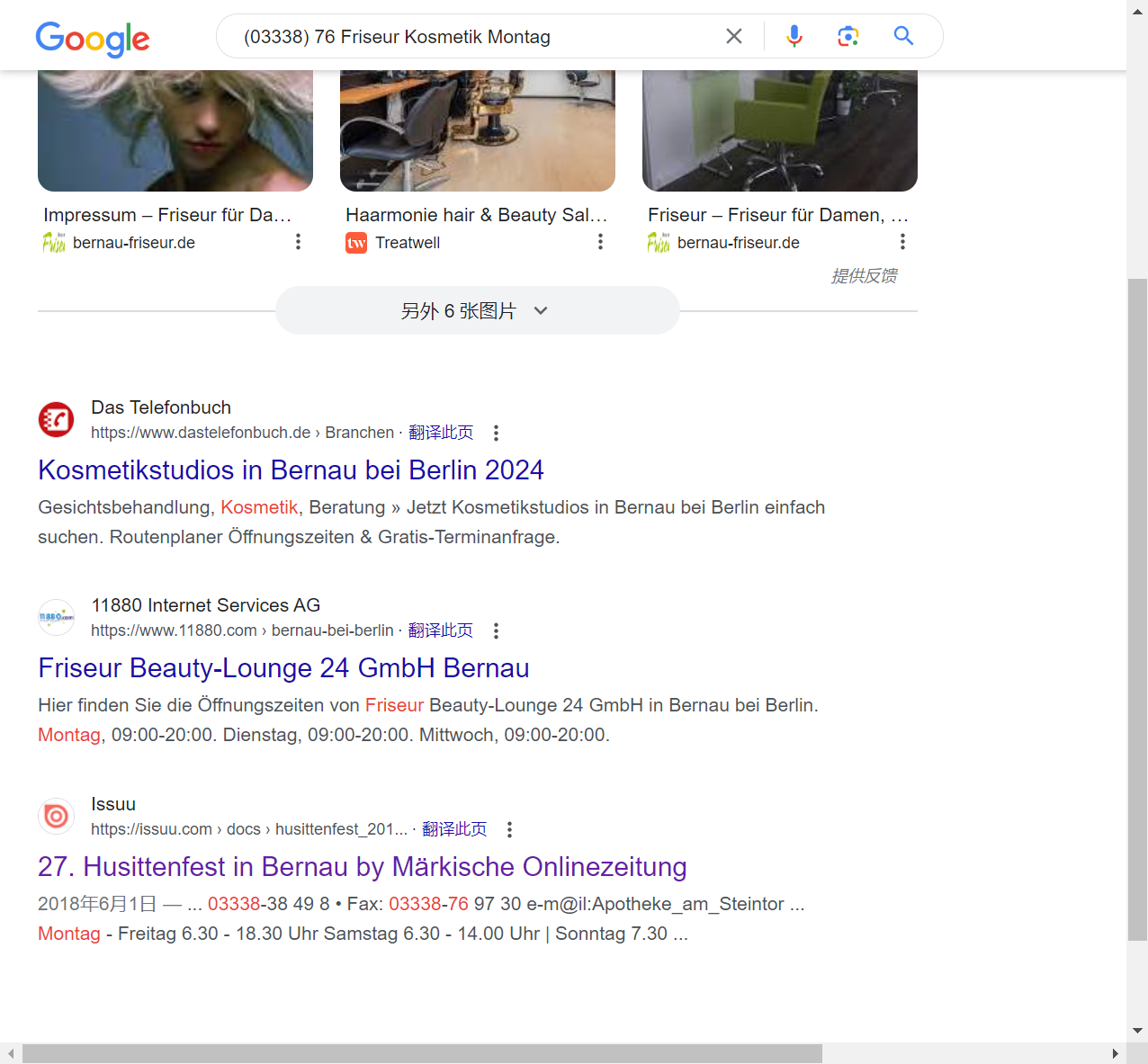

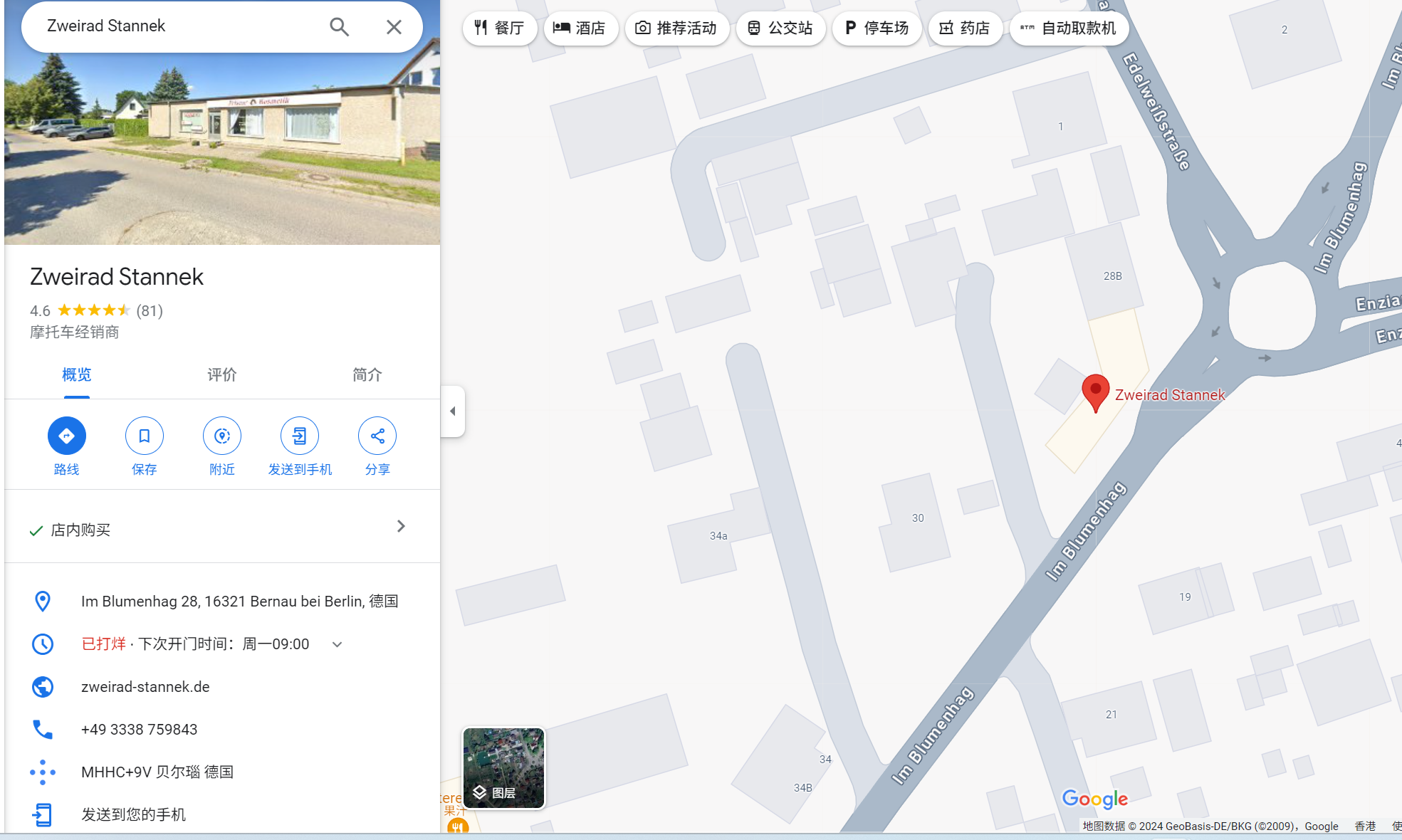

从图片中提取关键信息

(03338) 76 Friseur Kosmetik Montag,点最后一个

报纸左下角,搜Friseursalon Aerts

Re

tea

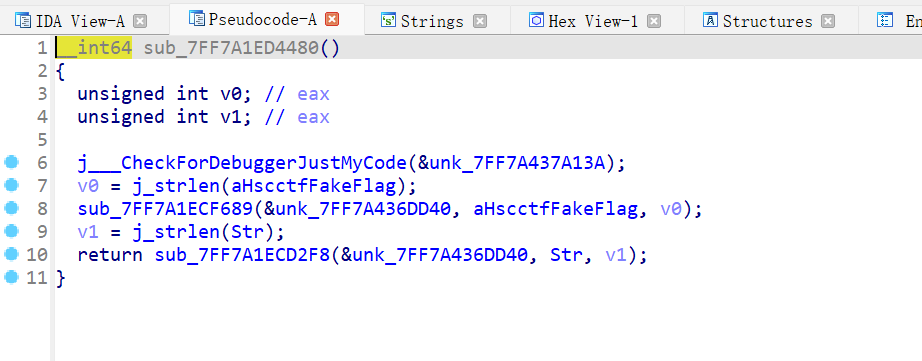

经典tea,密文呈现形式不同

1 | |

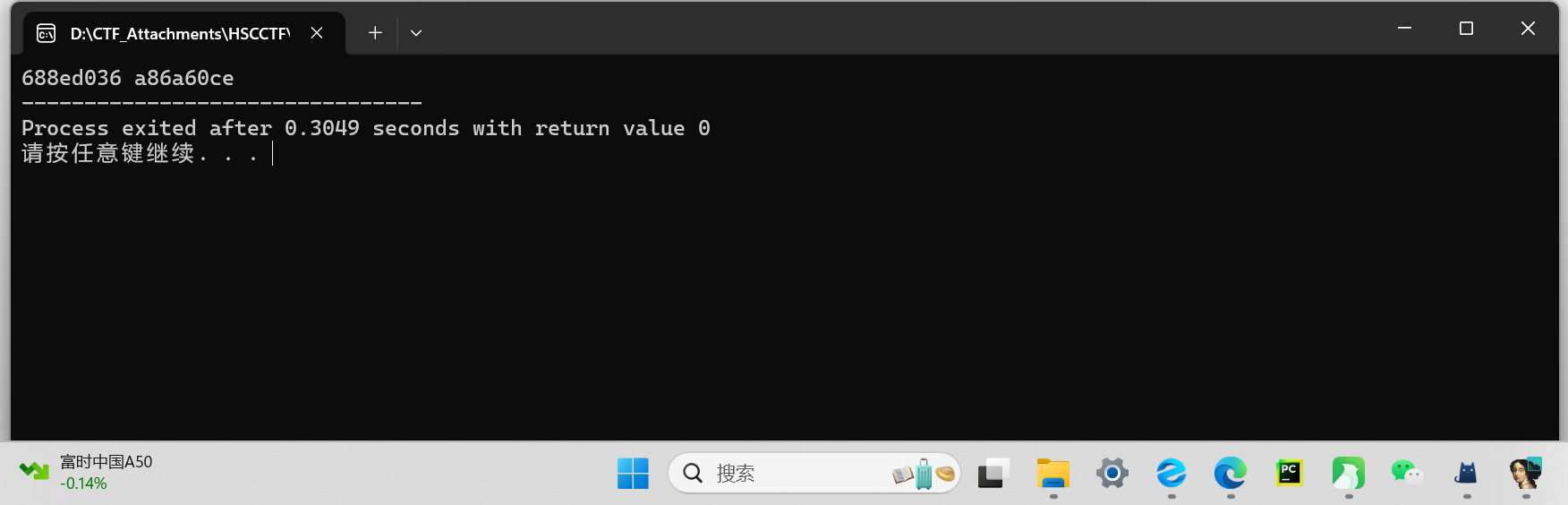

谁懂啊,exe输入错误,但是直接交是对的

1 | |

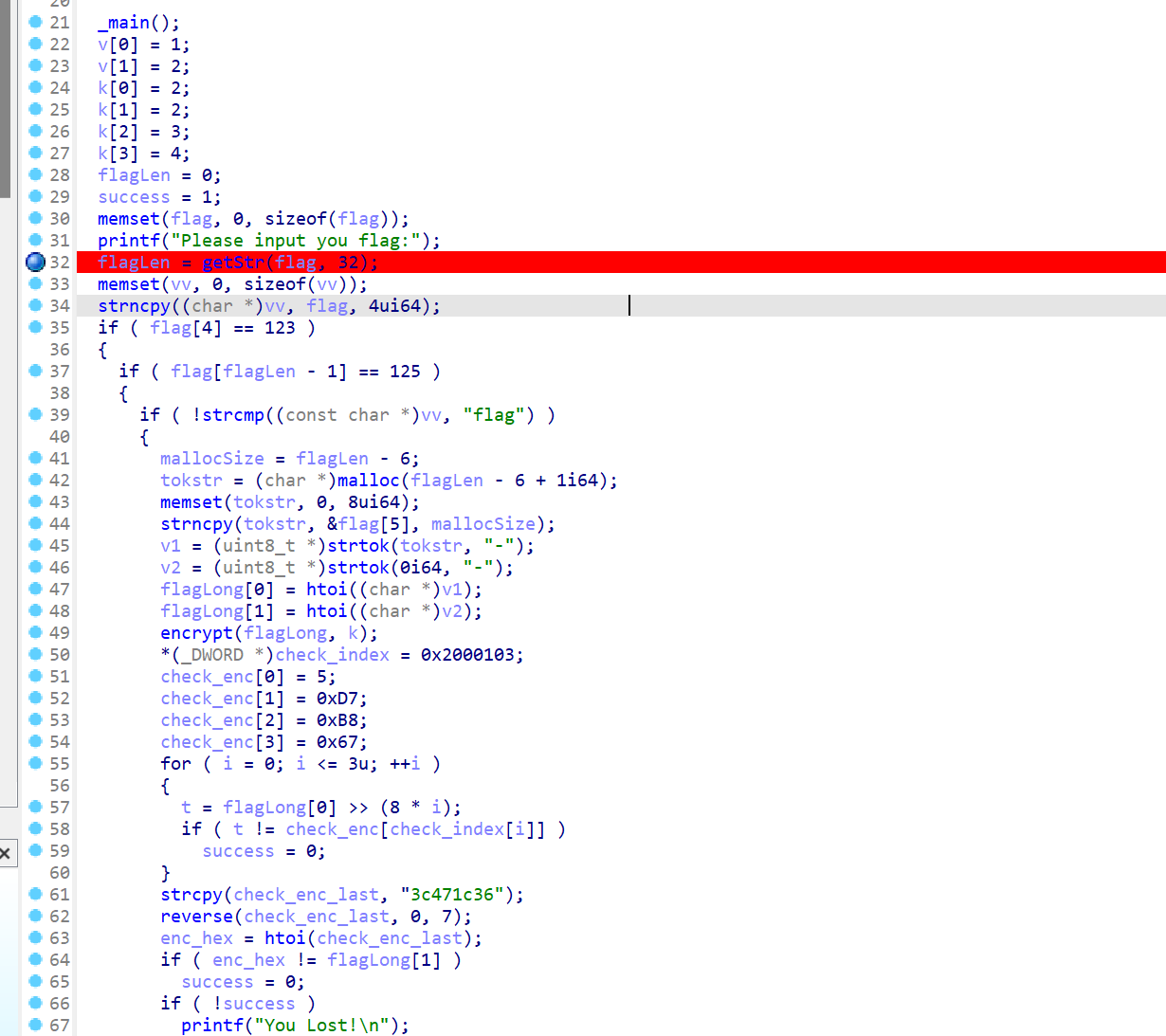

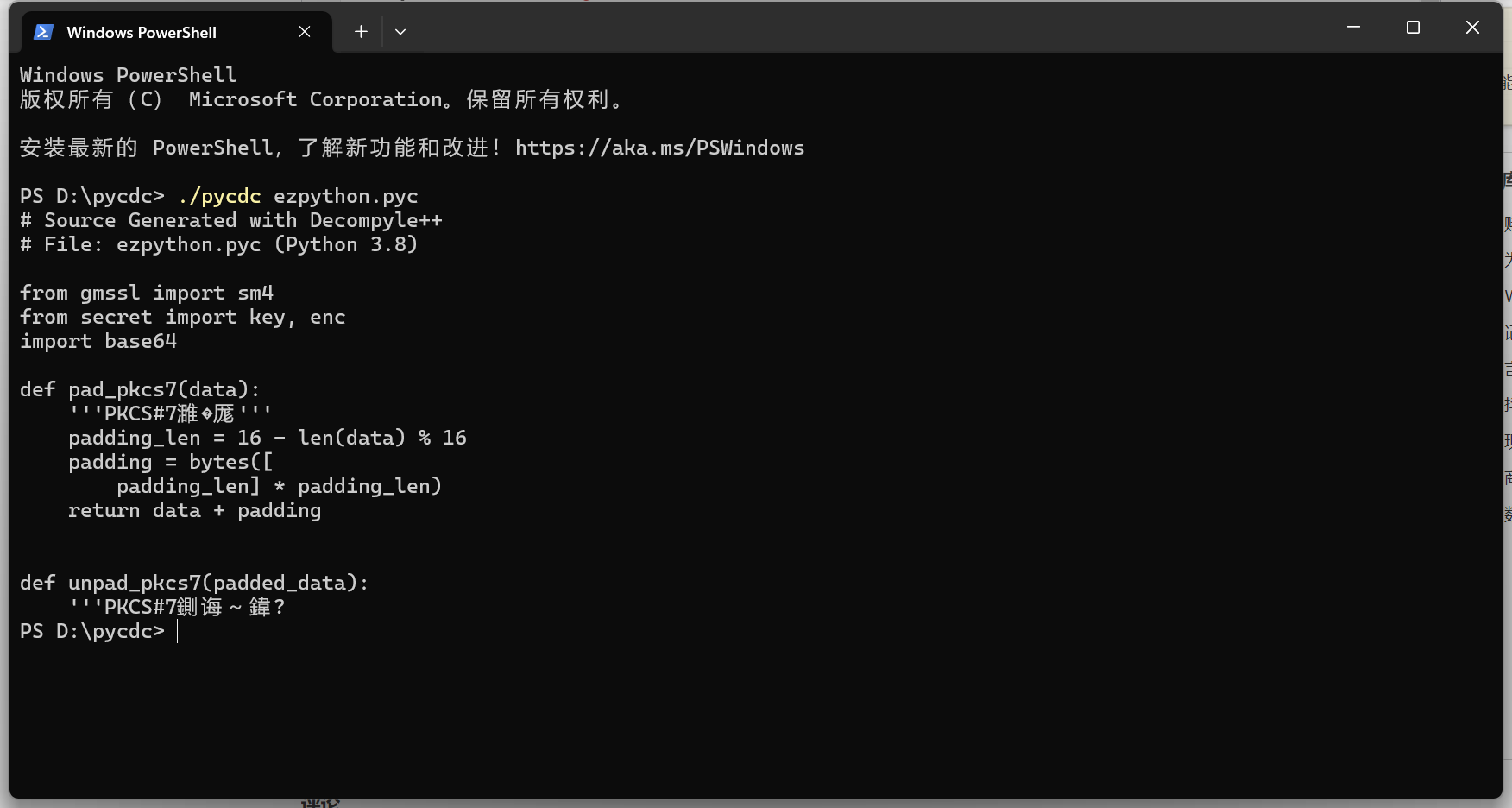

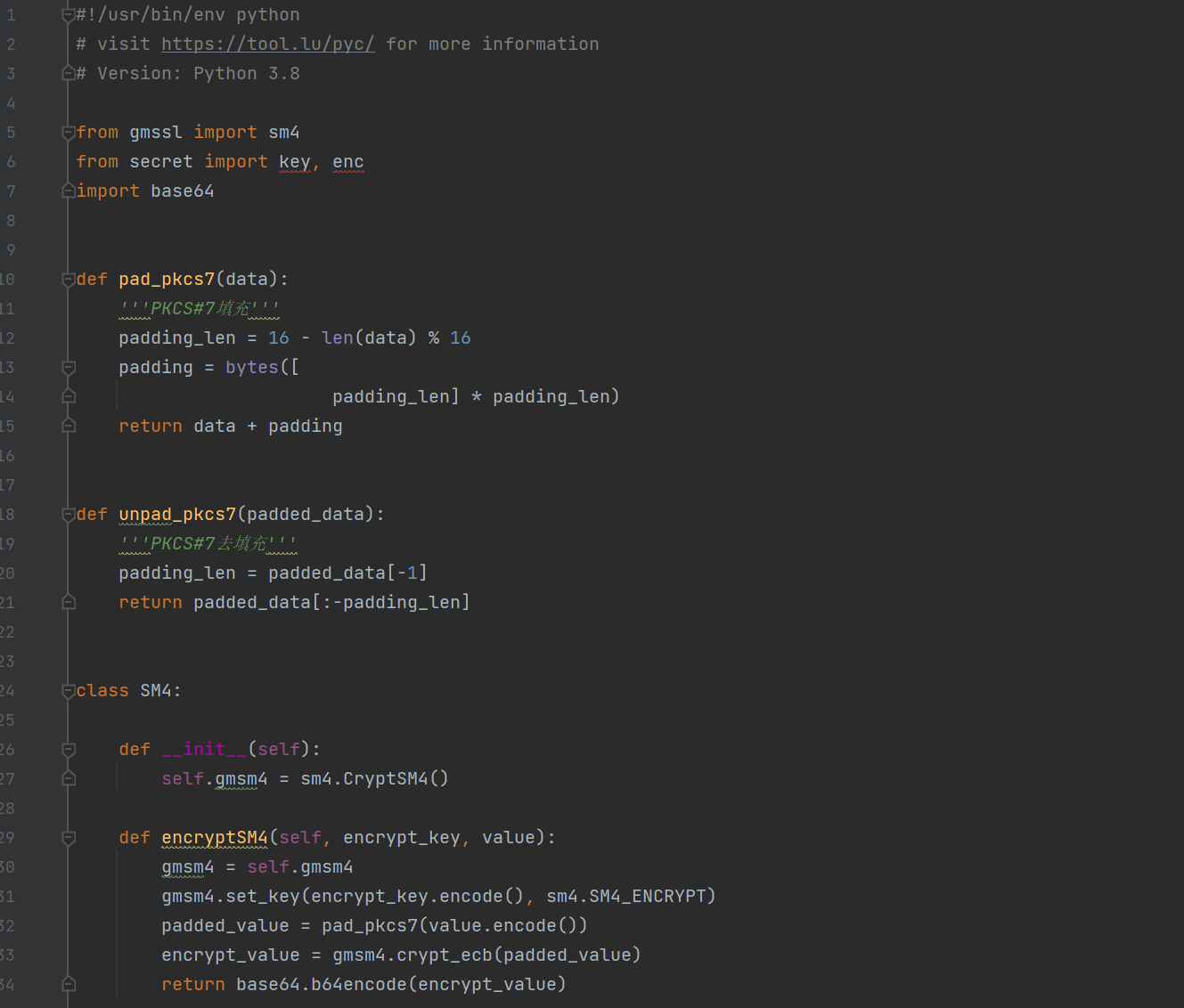

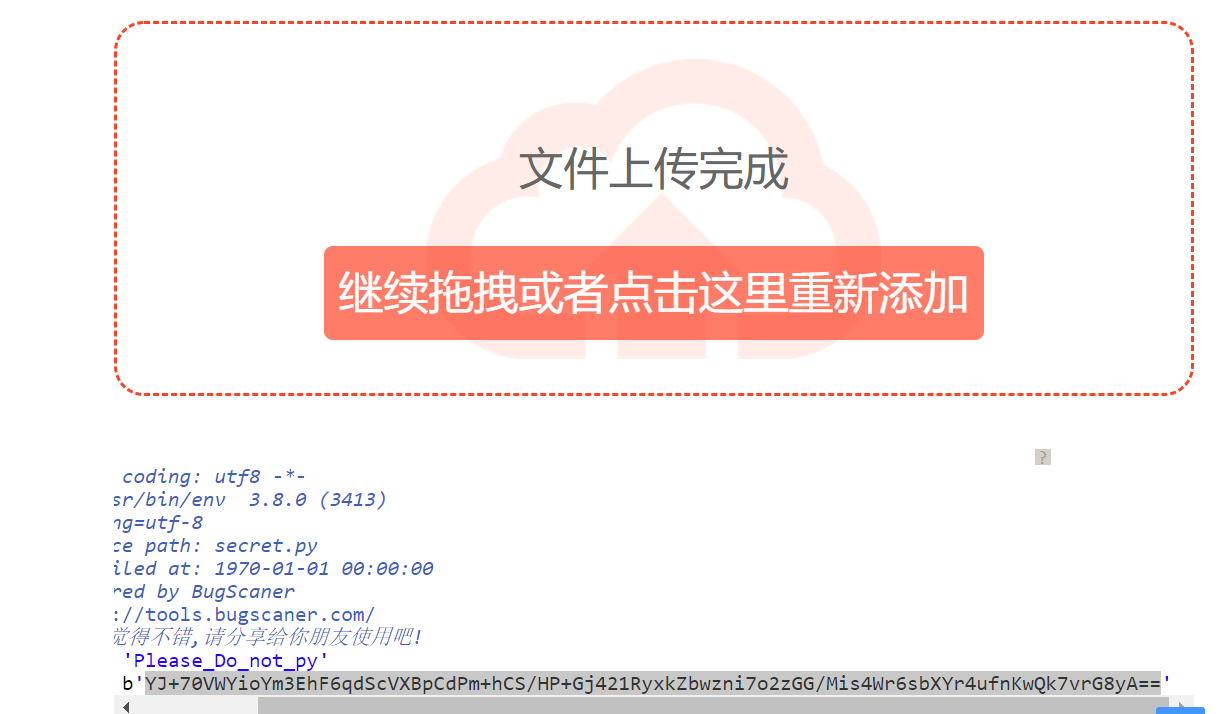

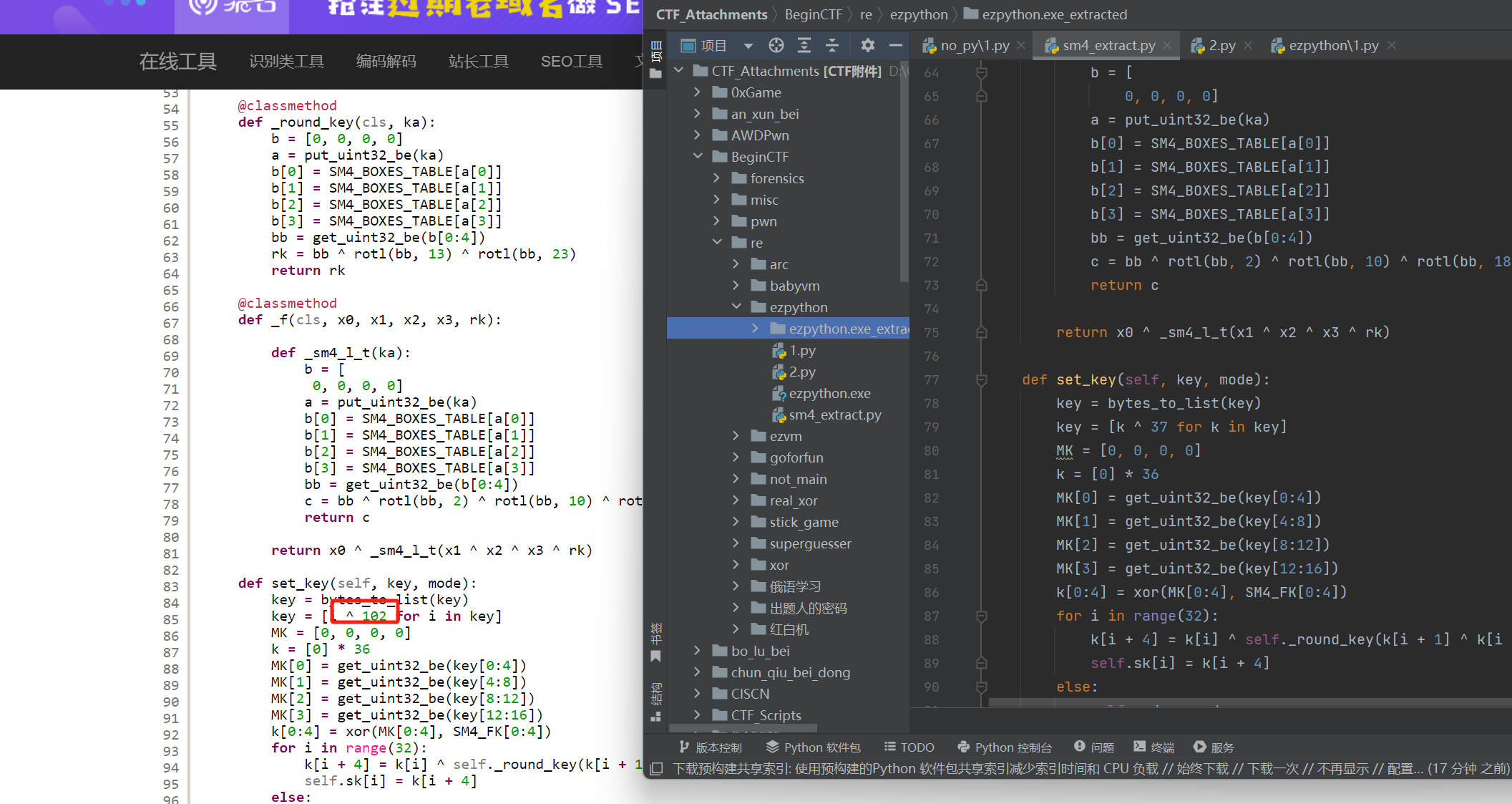

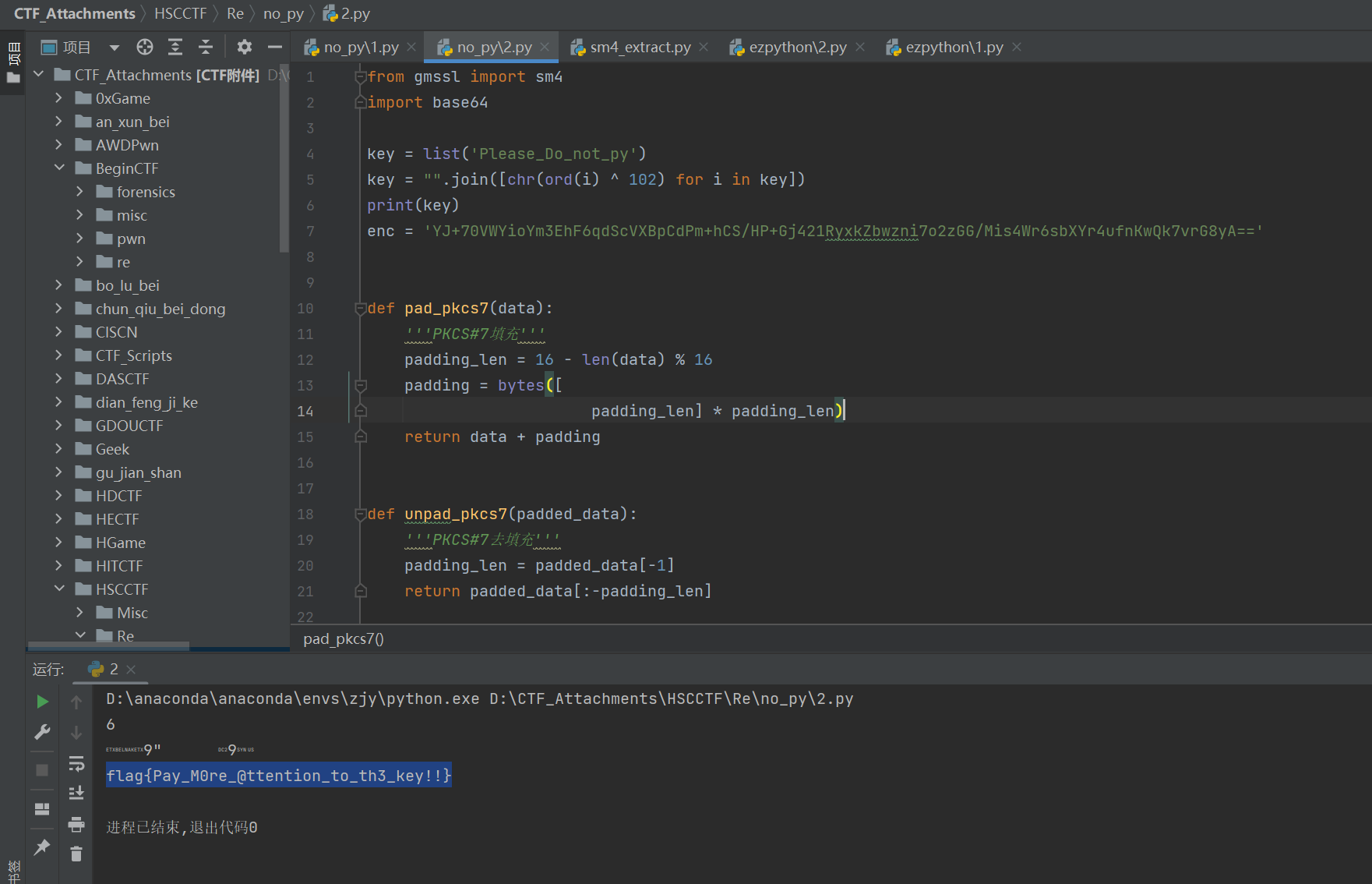

no_py

pyc反编译效果不好

用在线工具后发现key和enc在其他文件中,感觉和beginCTF的ezpython一模一样

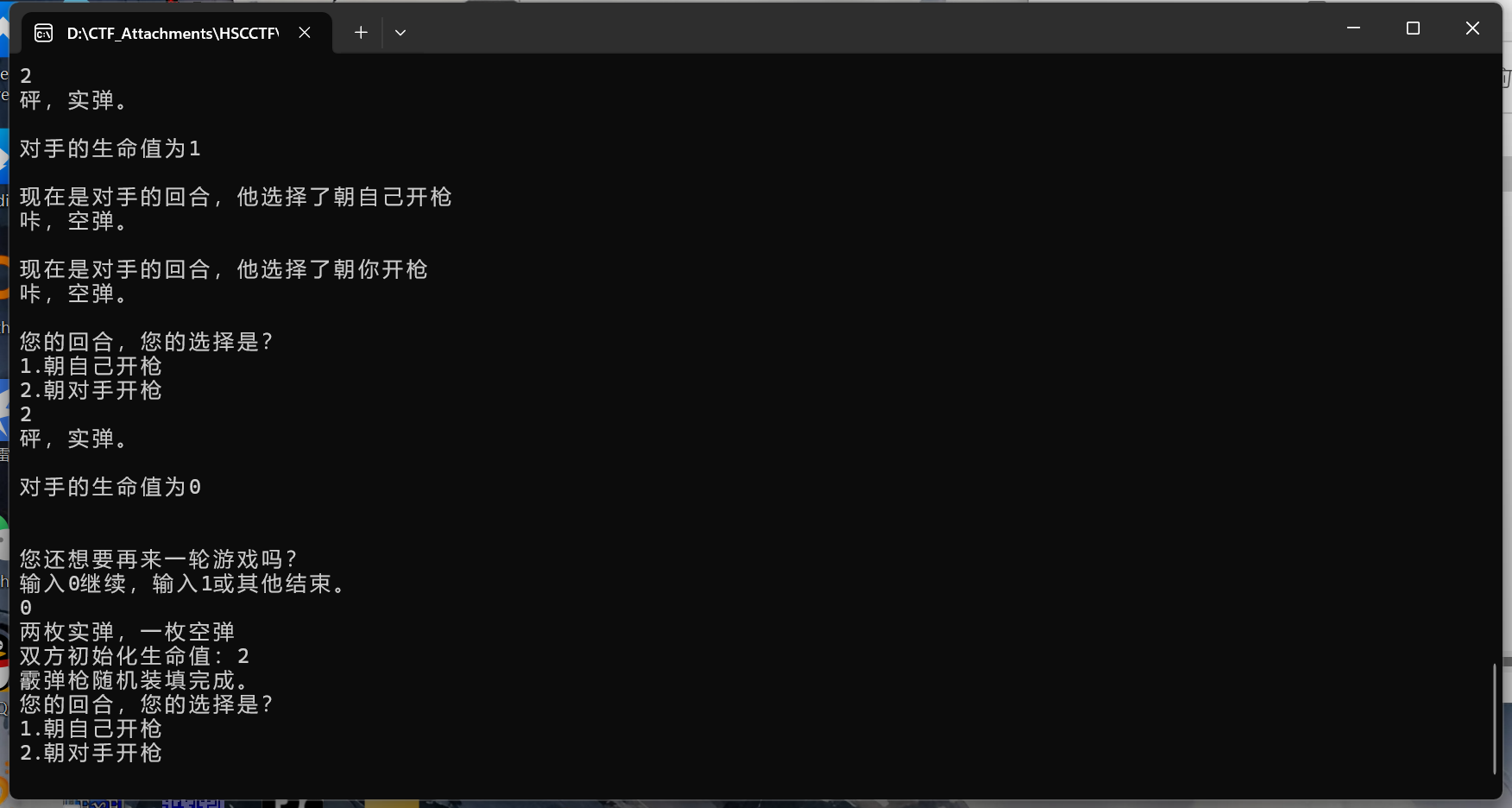

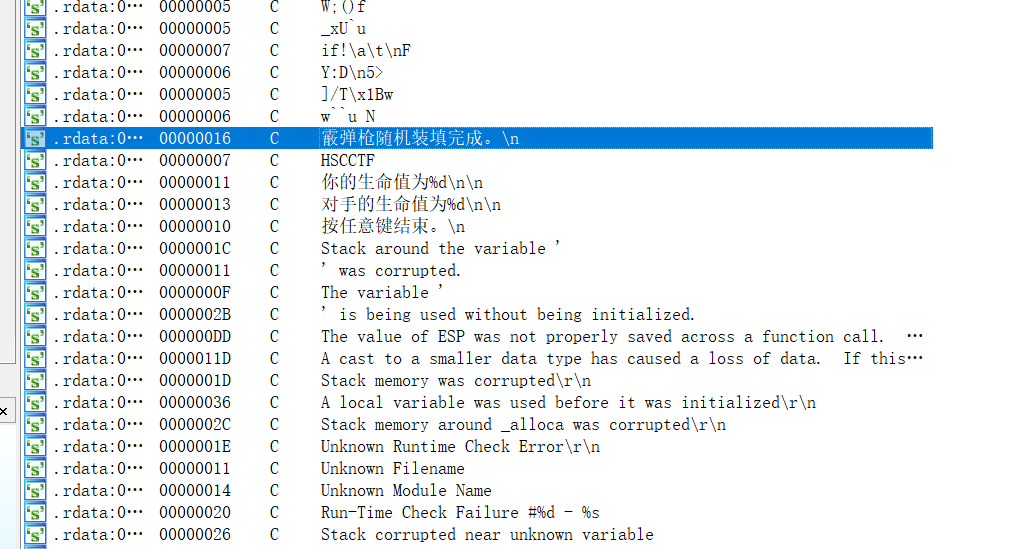

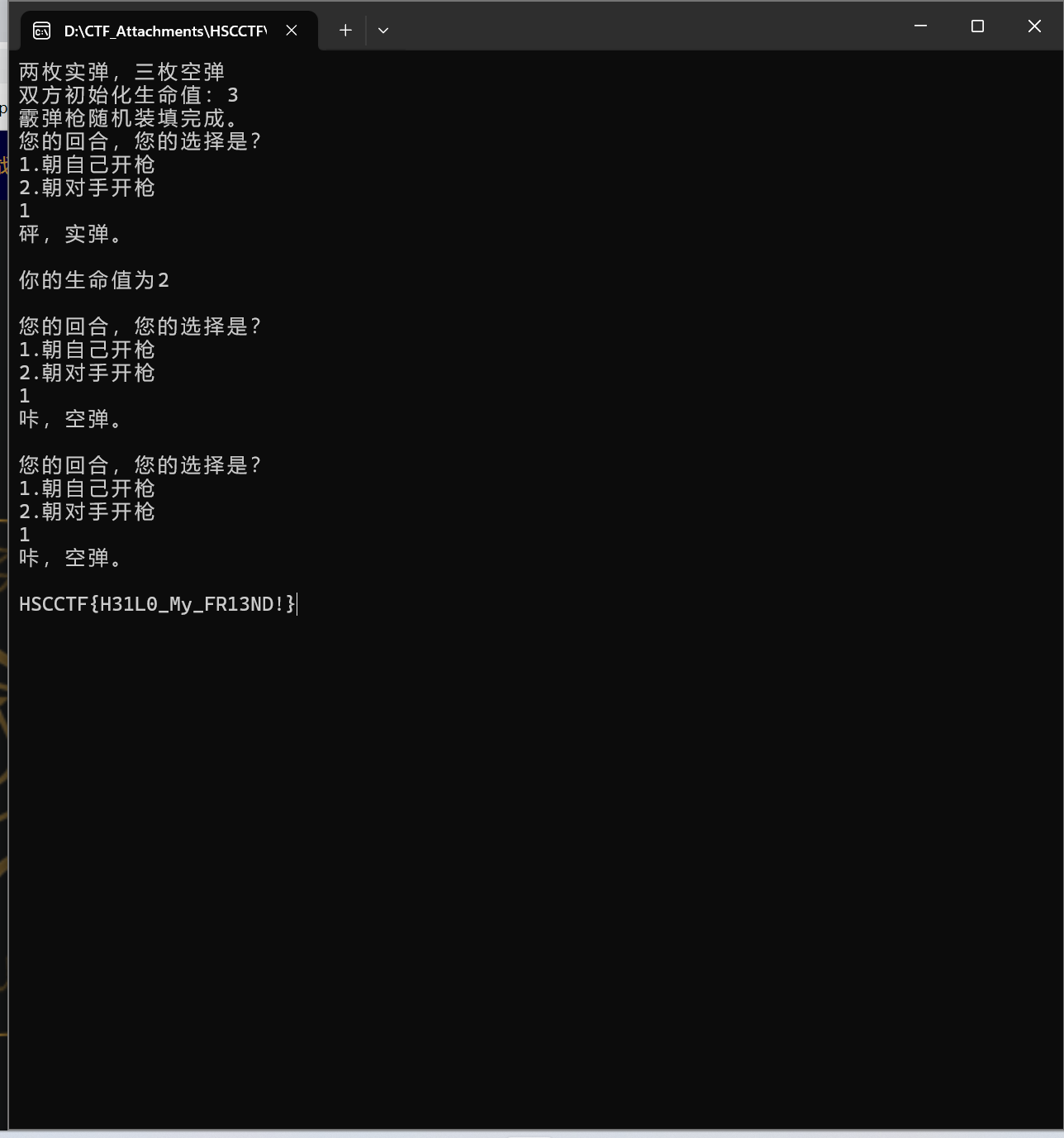

roulette

基本玩不出的游戏

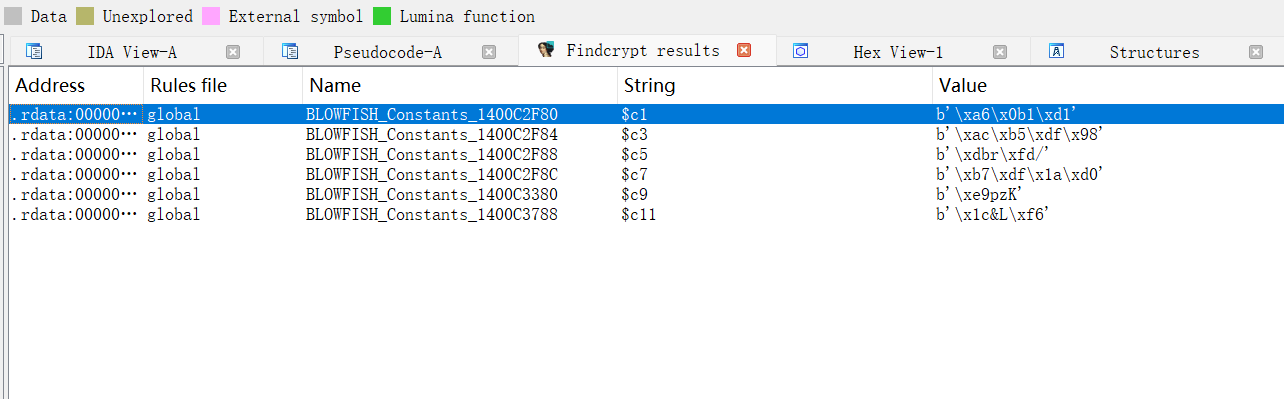

通过算法识别找到blowfish

7.5的汉化效果好

后来按题目的思路走,修改程序一次完成,应该是自解密,不用解程序会帮我解

1 | |

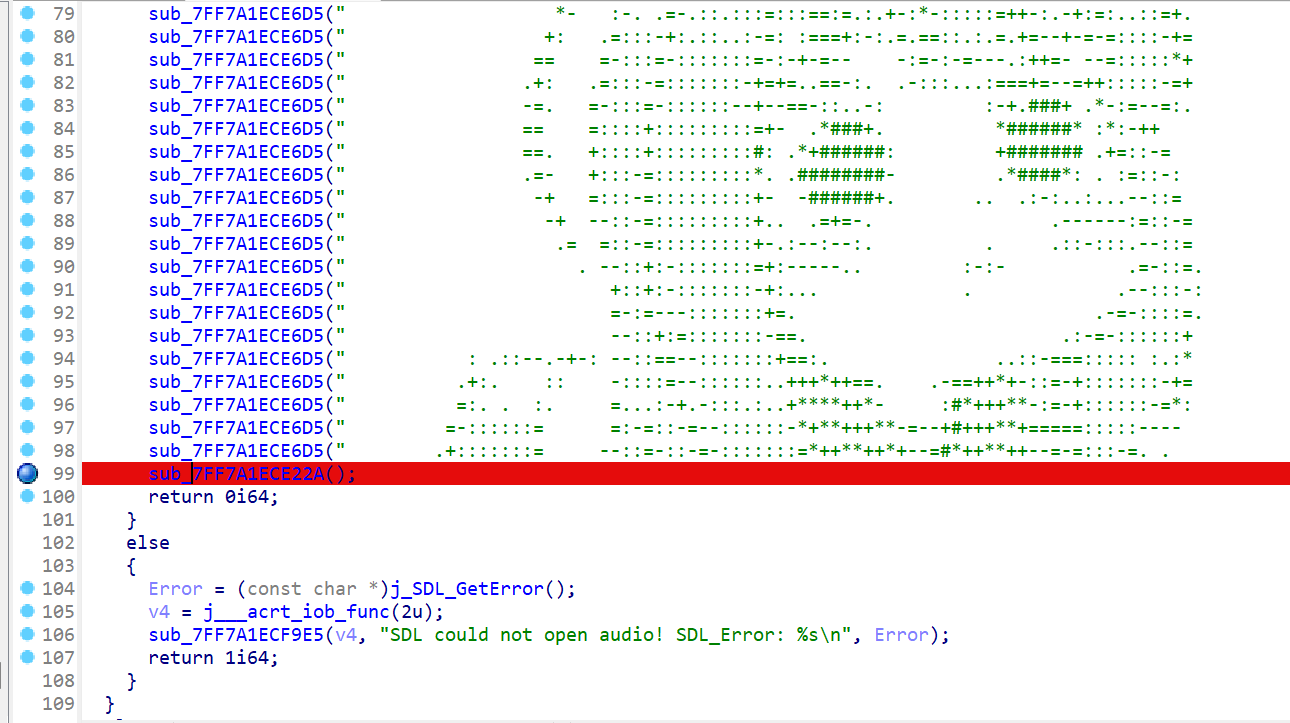

the_wolf_song

能识别但用不上

调试过掉前面的音乐

rc4算法,第一个内存会被初始化

流程在代码的第一行

1 | |

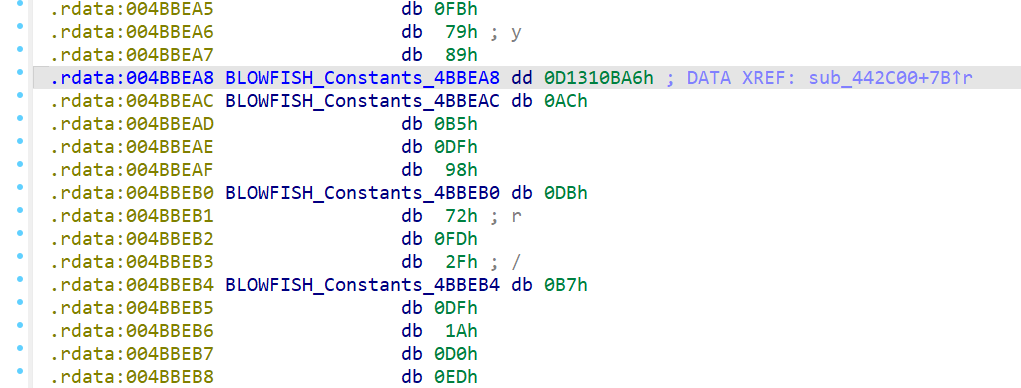

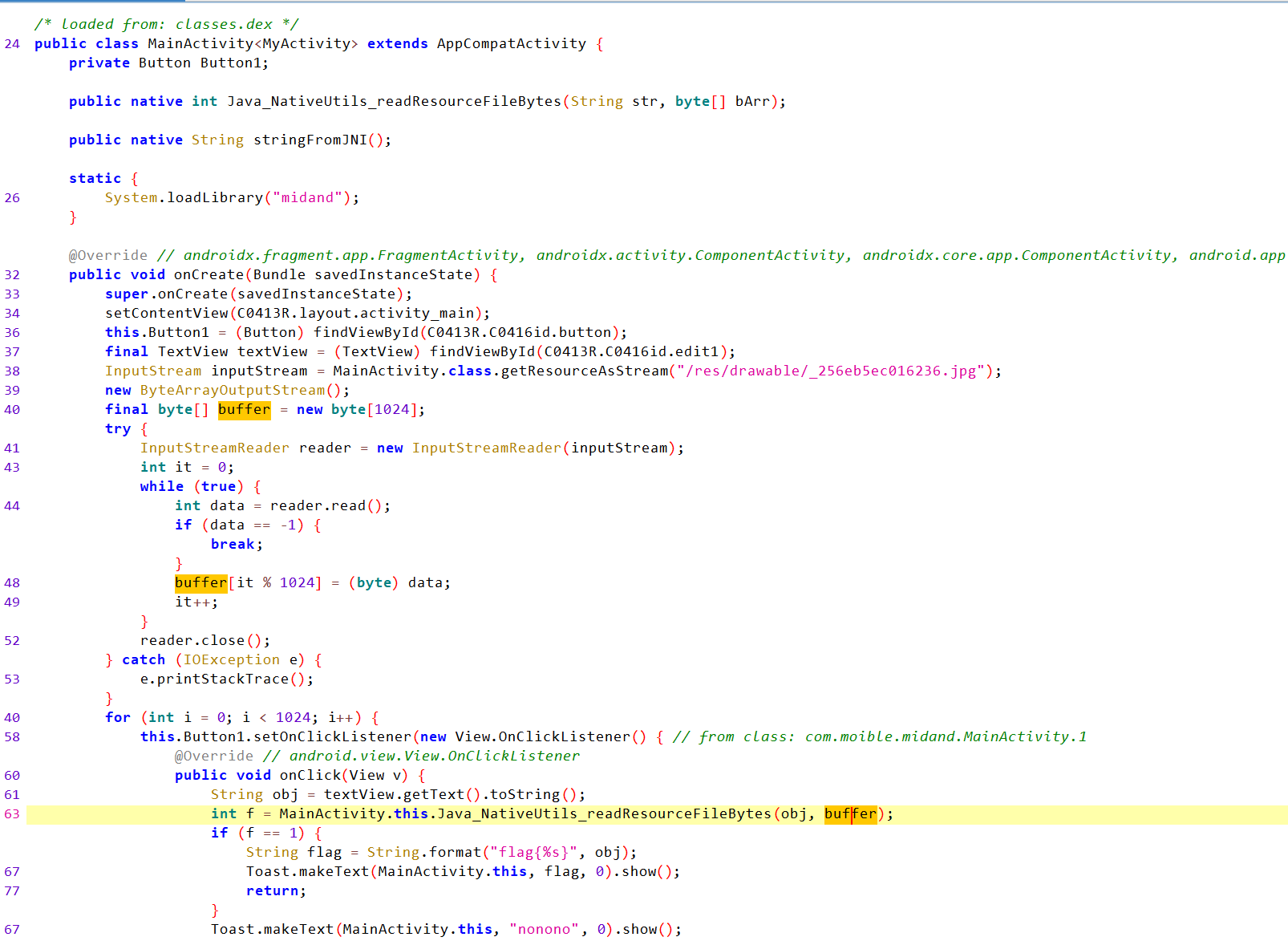

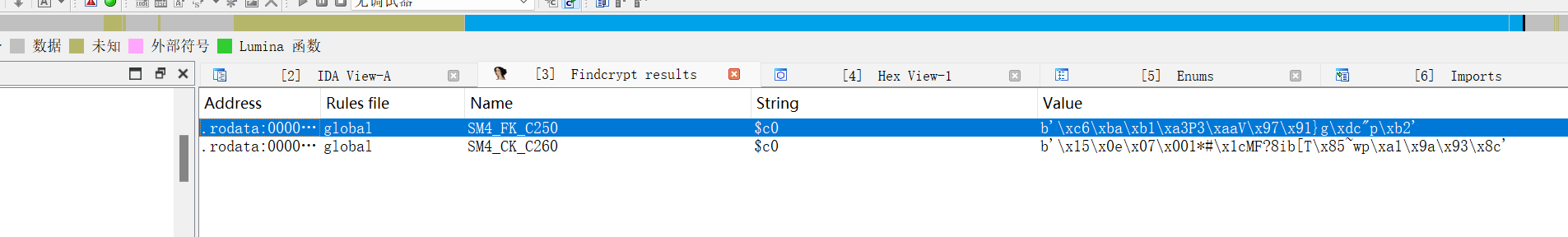

Android-1

复现来自yuro✌

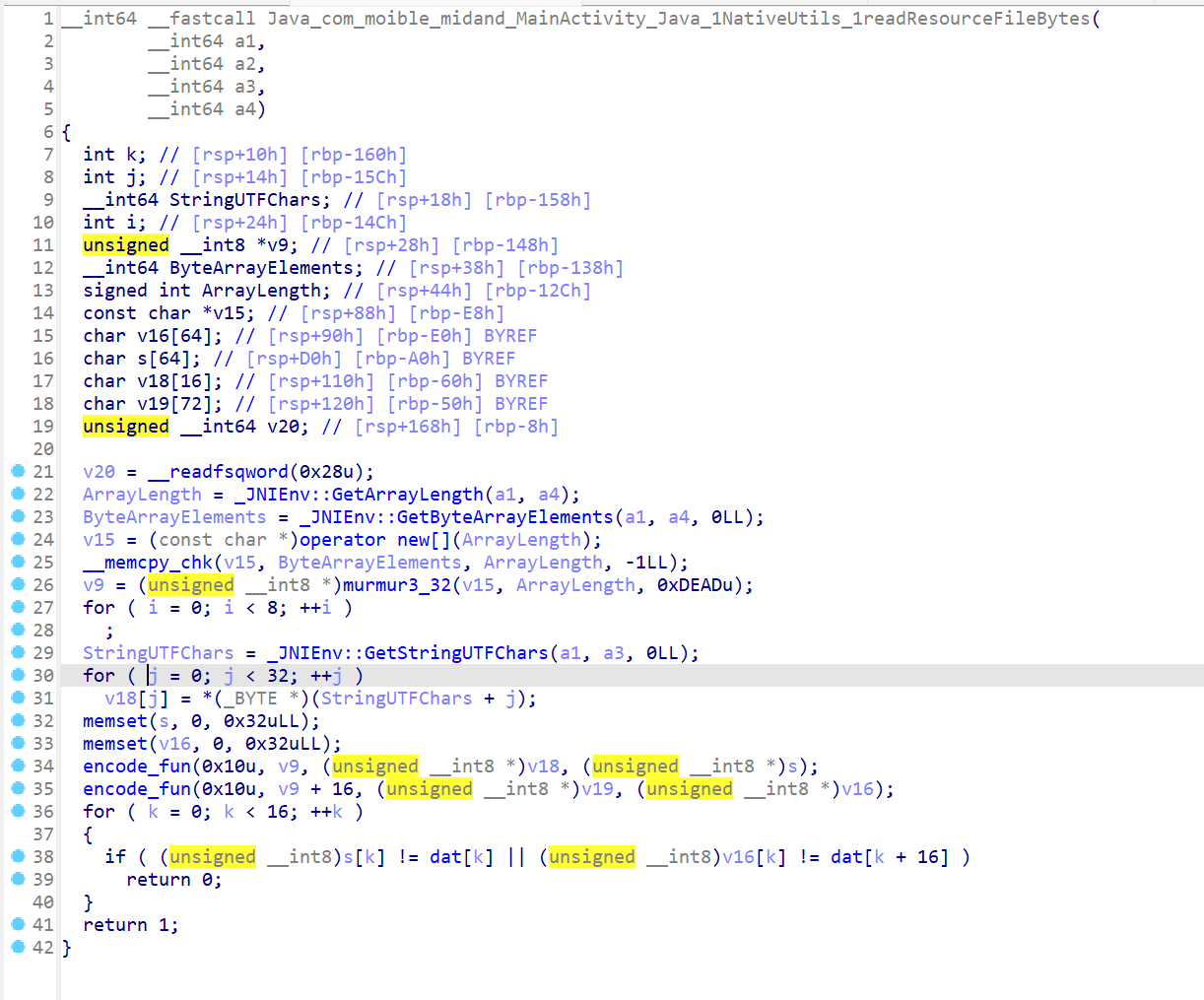

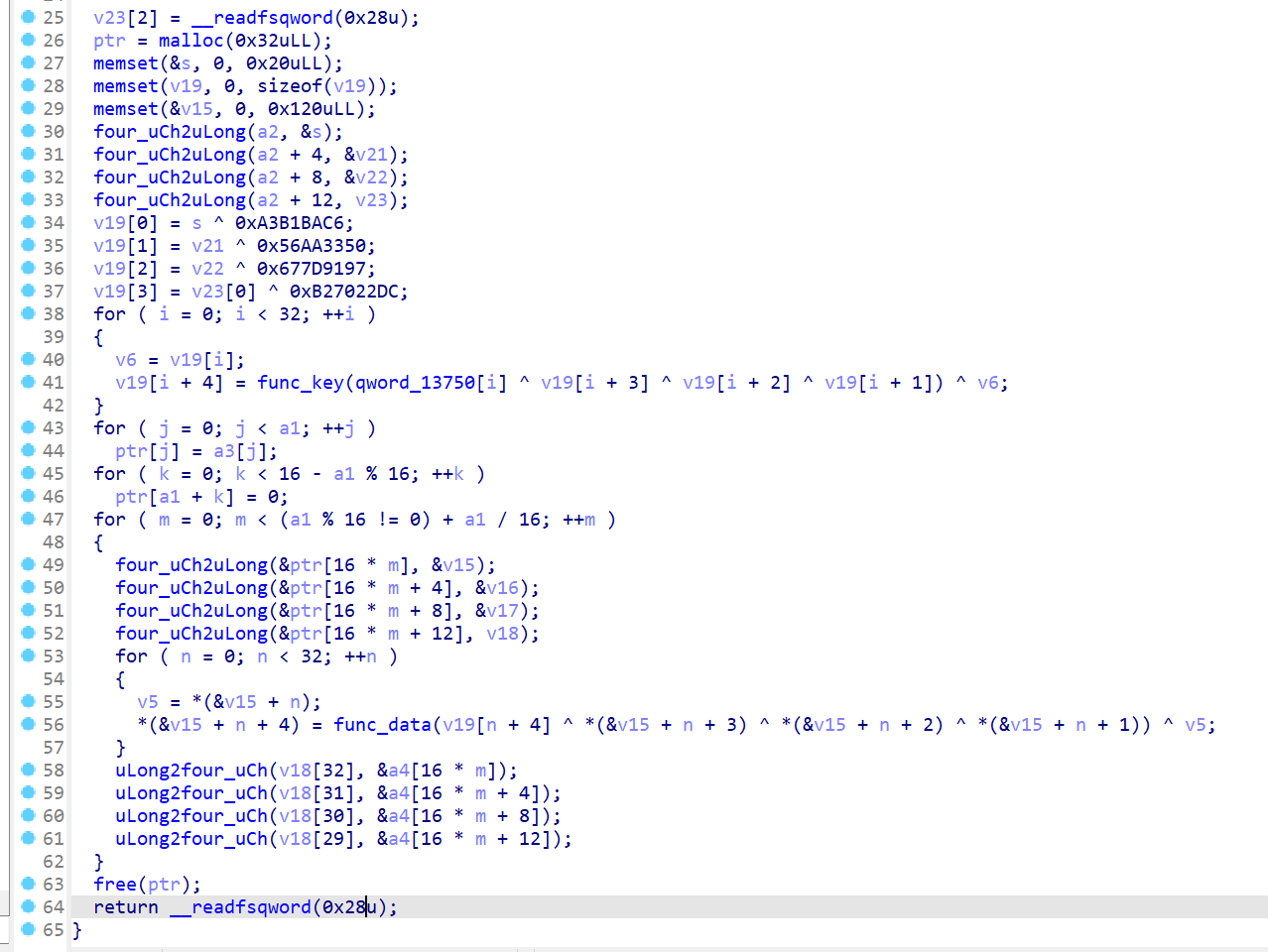

找到关键函数,murmur3_32 哈希算法,得到一个 32 字节的哈希,作为 key

sm4竟然插件没识别出来?看常数就可以发现

同一插件ida7.7就能识别

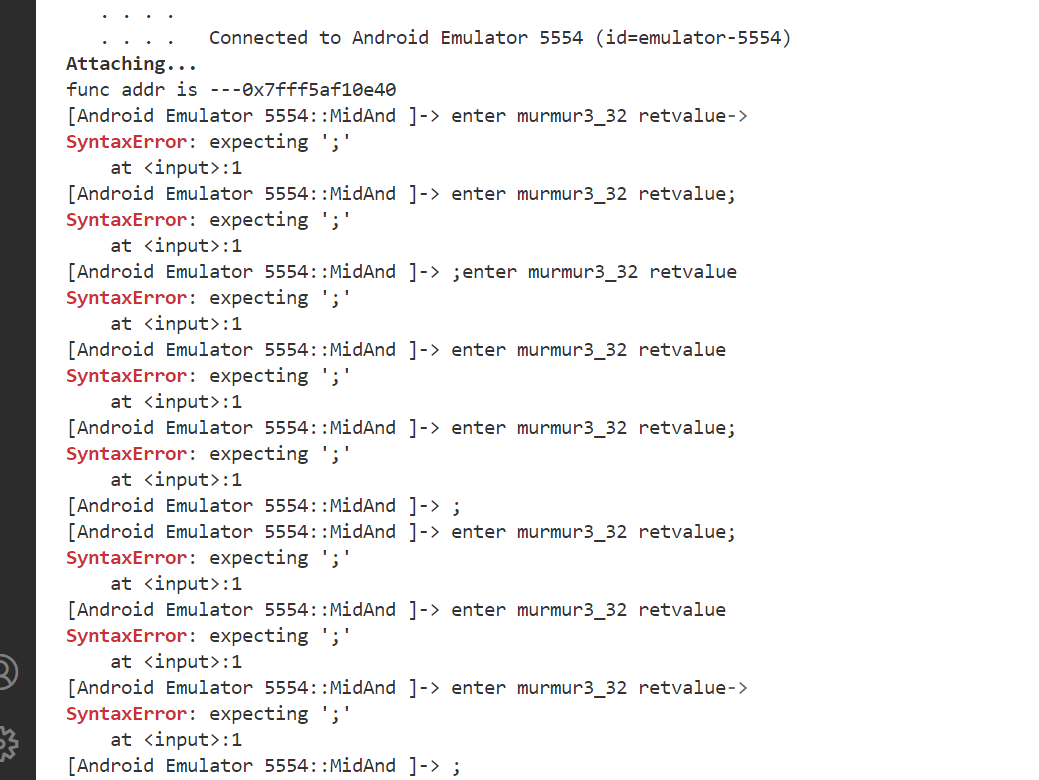

hook _Z10murmur3_32PKcjj函数 得到返回值

1 | |

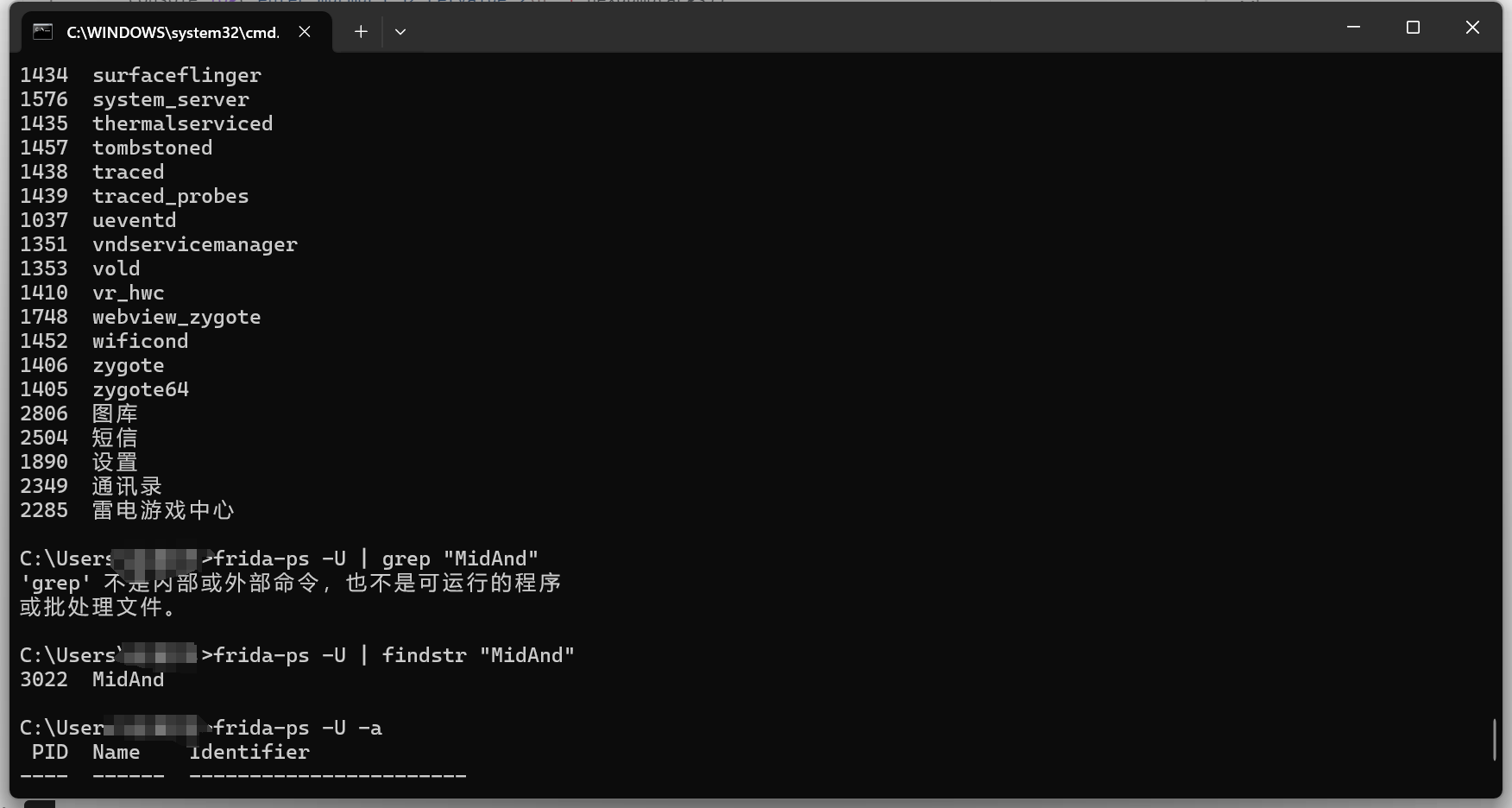

我用的是雷电模拟器,前置步骤网上有,也可以看这个

https://www.yuque.com/u34082223/swqzq3/zdpepl9de1zwz7mw

运行远程frida-server后用frida -U -l 1.js -f MidAnd,一开始找不到MidAnd,用findstr才行

一开始一直报错

在模拟器上输入字符然后点login就好了

再用SM4解密

1 | |

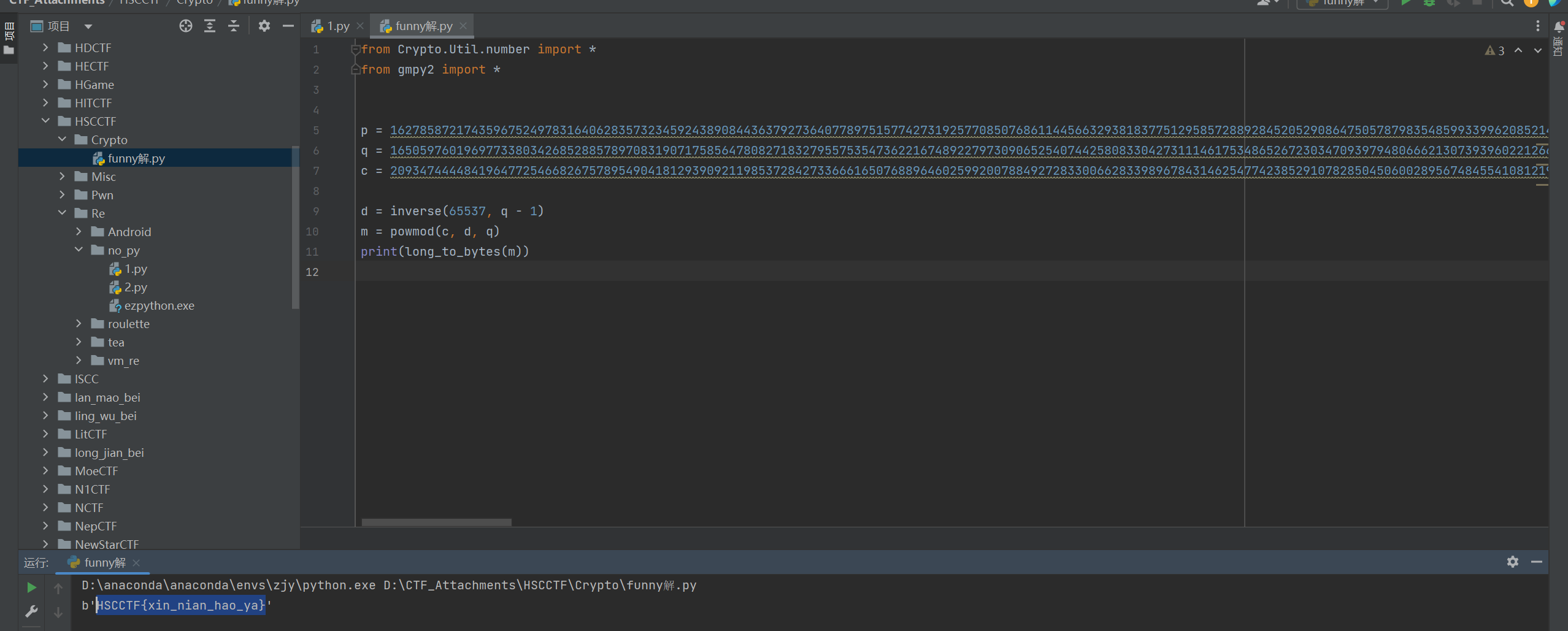

Crypto

funny

HSCCTF2024部分wp

https://j1ya-22.github.io/2024/03/10/HSCCTF2024/