上海市赛2024初赛部分Reverse与数据安全

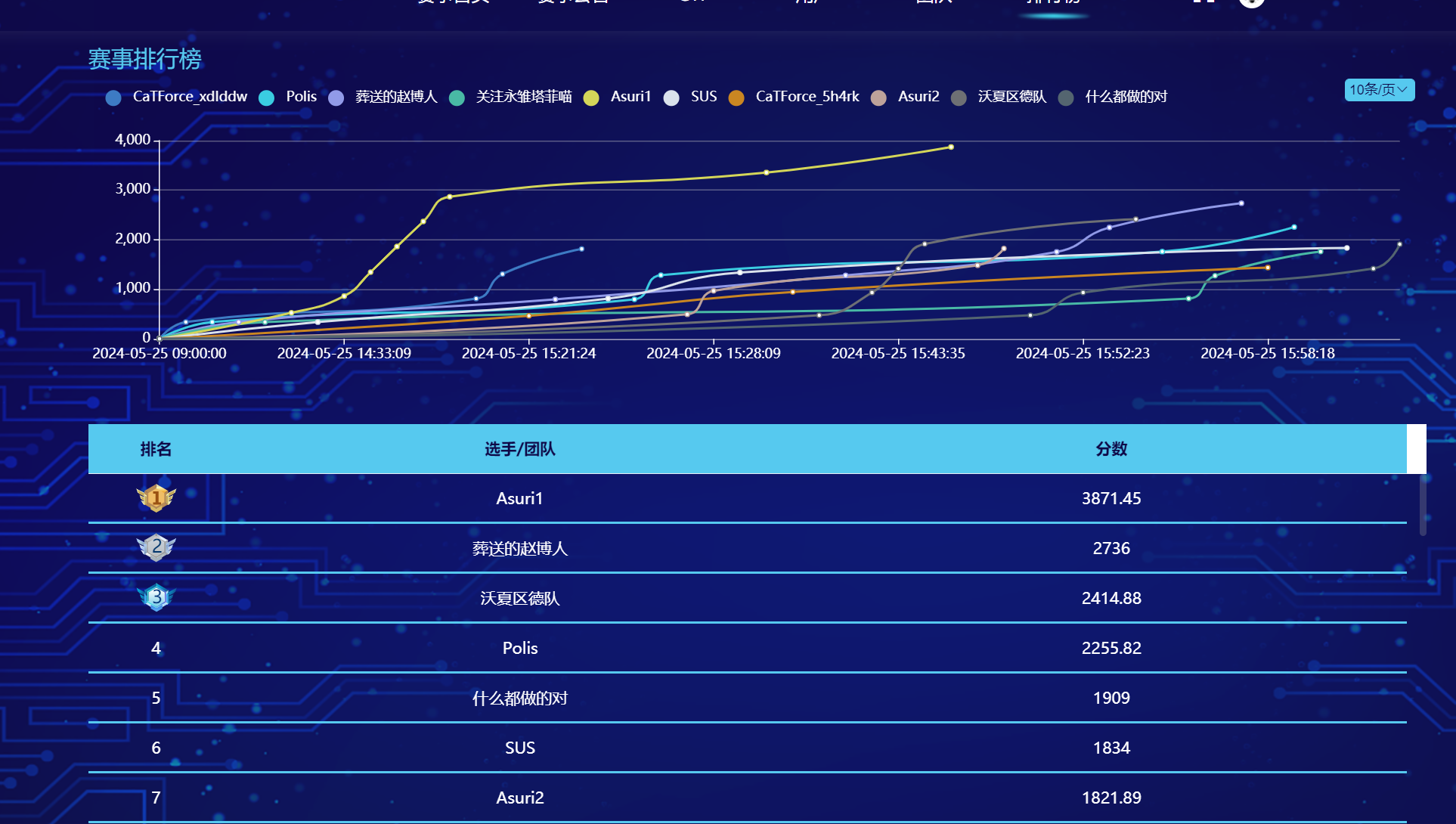

中途截的两张

Re

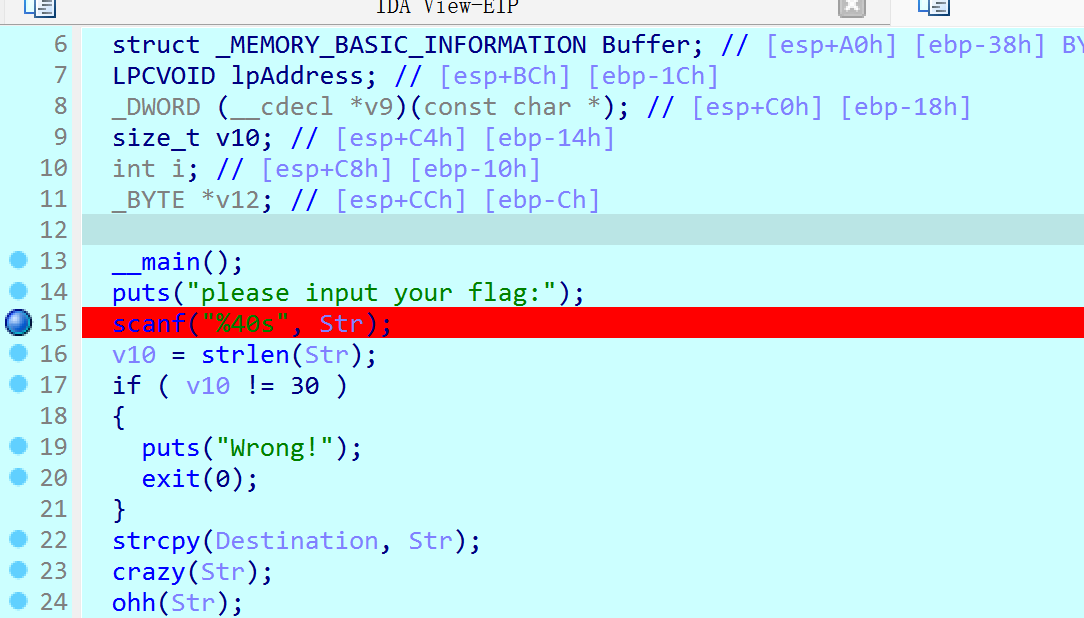

ez_re

看一下crazy和ohh

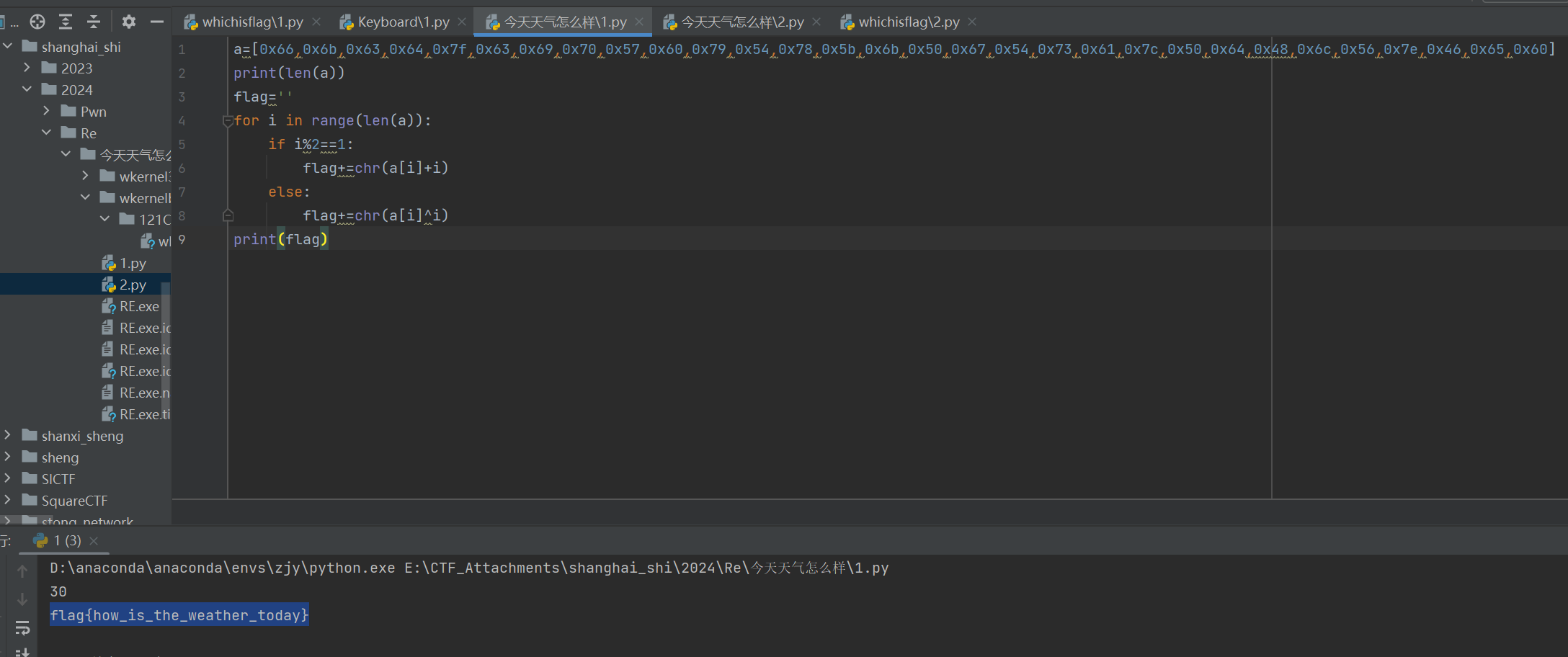

逆向得到fake flag

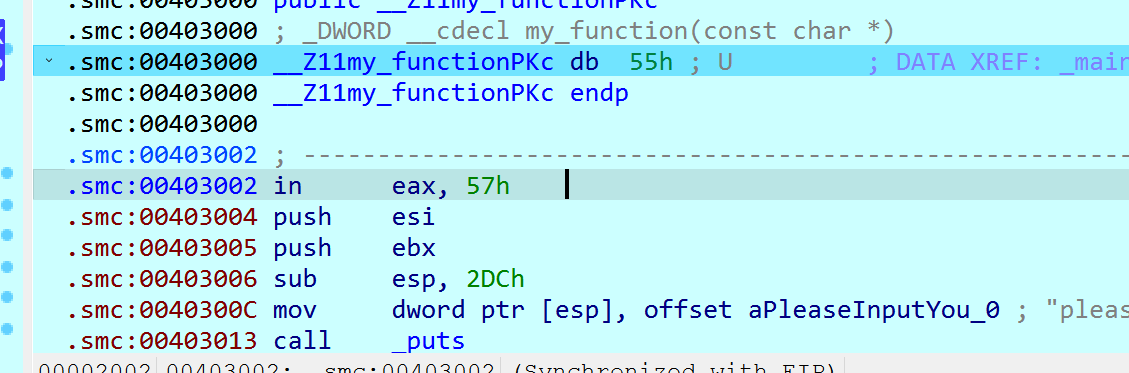

后面有自解密

运行到最后一个断点后f7进入

强制c,然后p

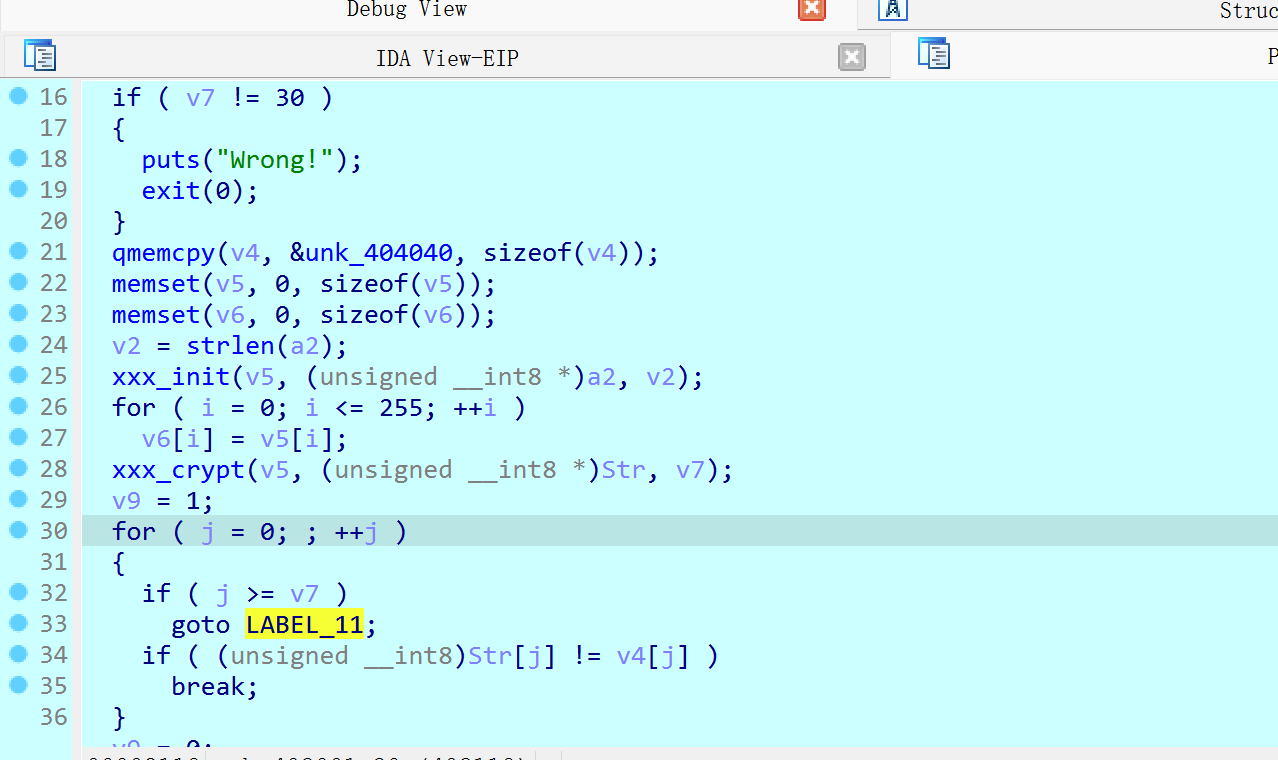

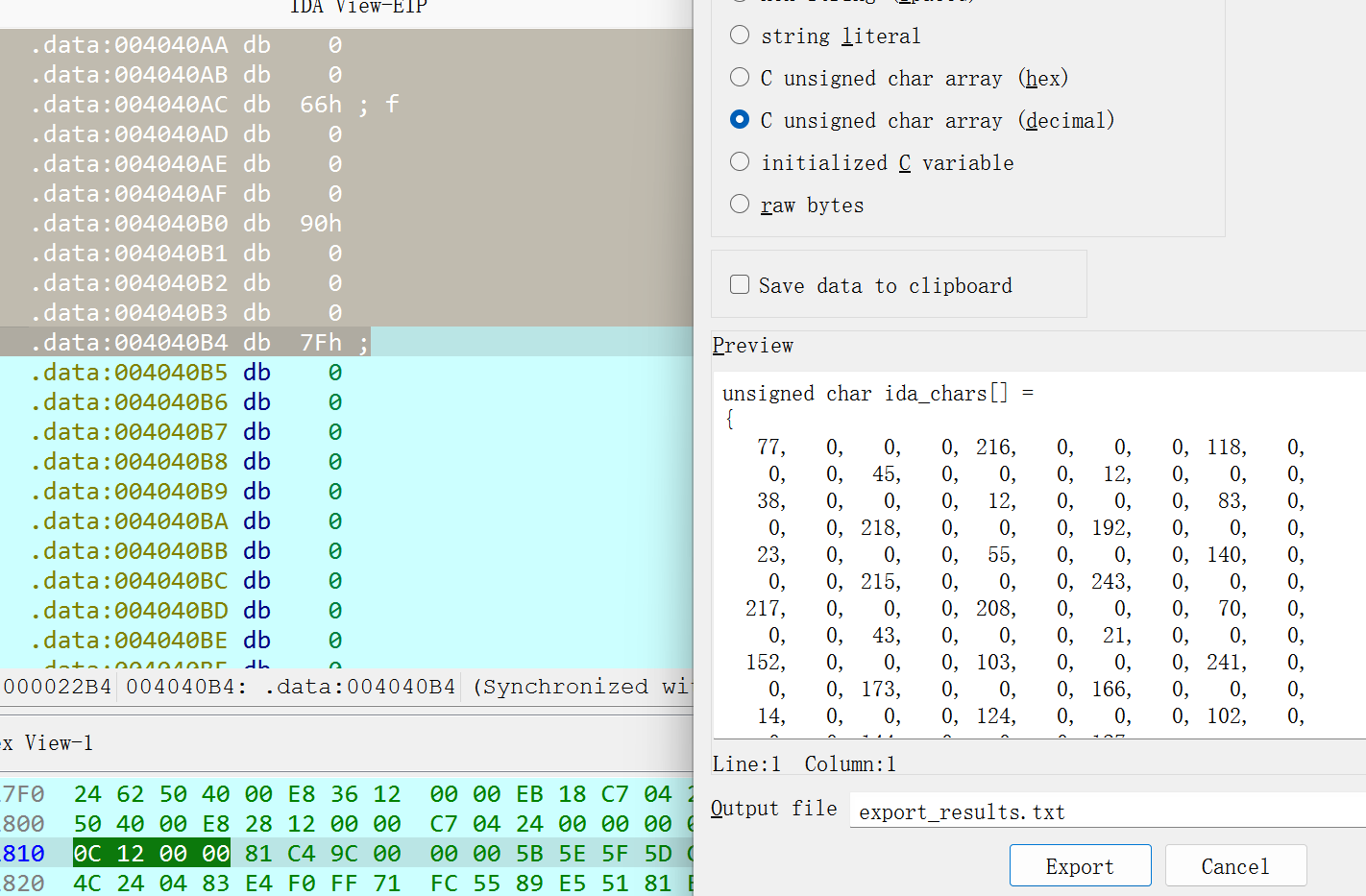

404040是密文

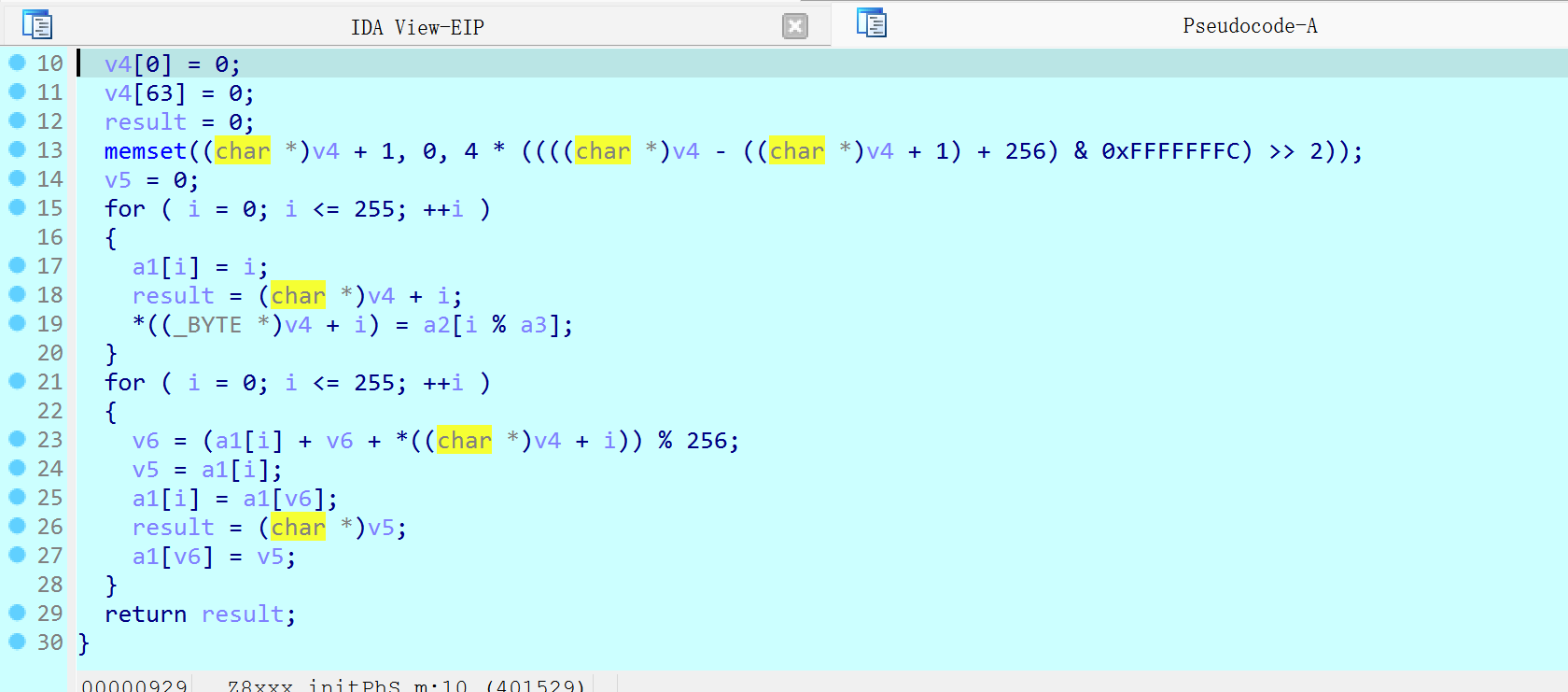

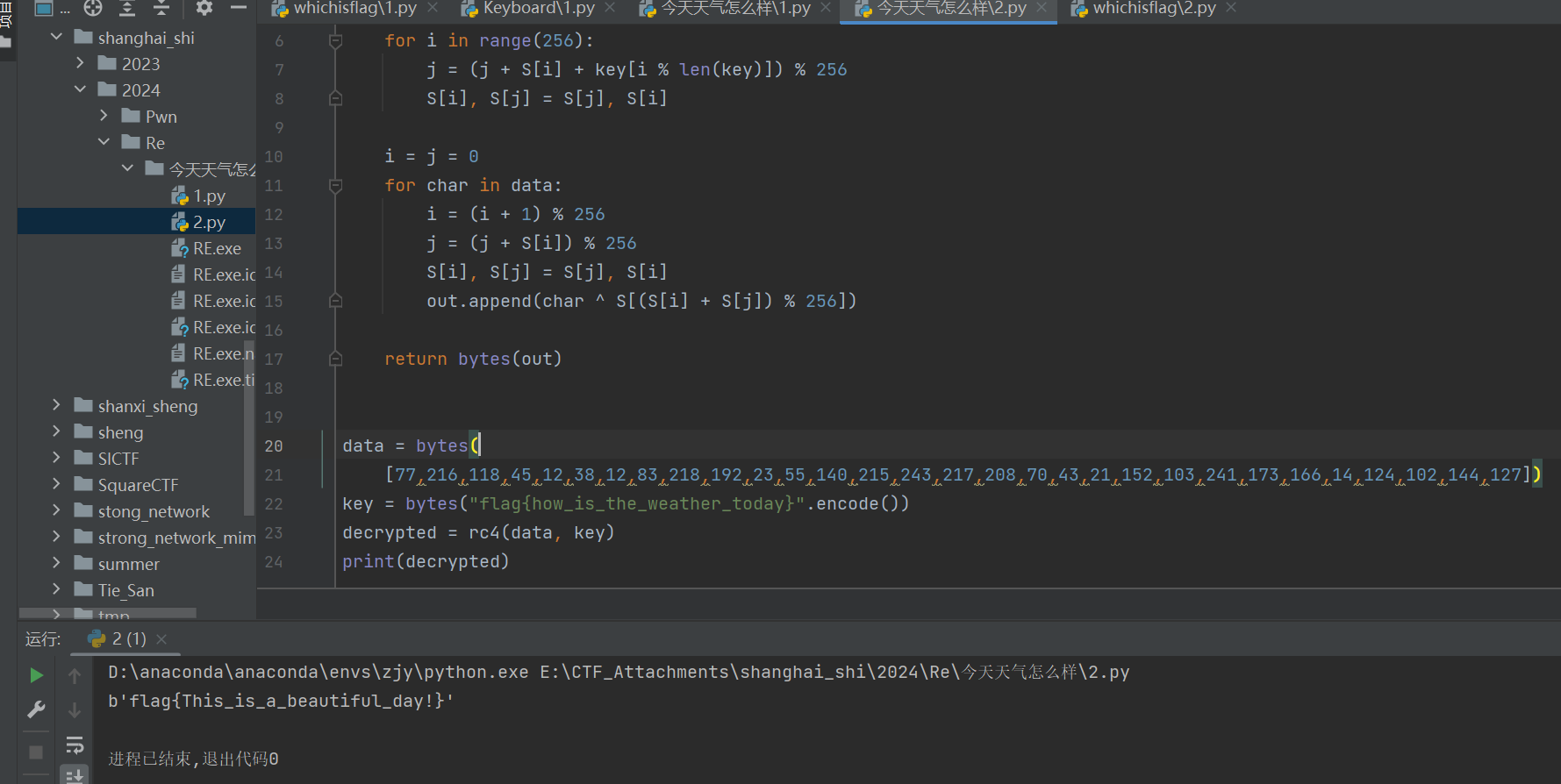

xxx明显是rc4

提取密文

key就是前面的伪flag

1 | |

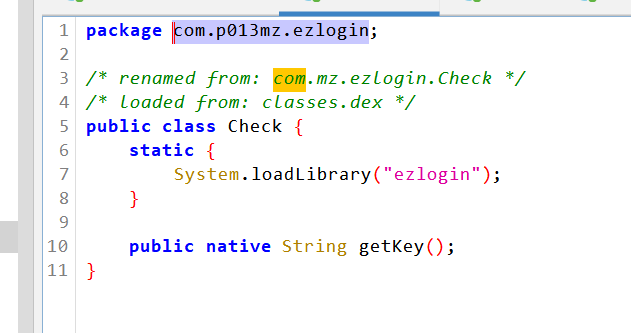

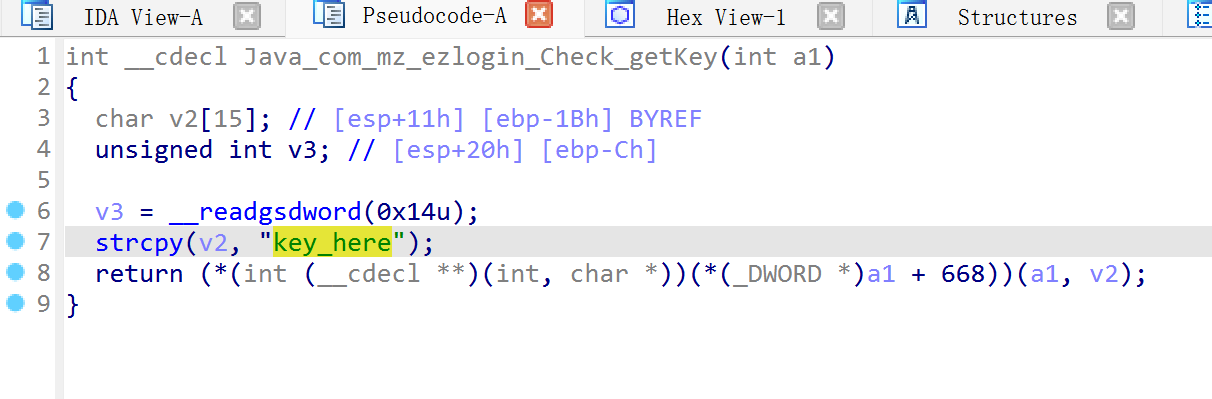

ez_login

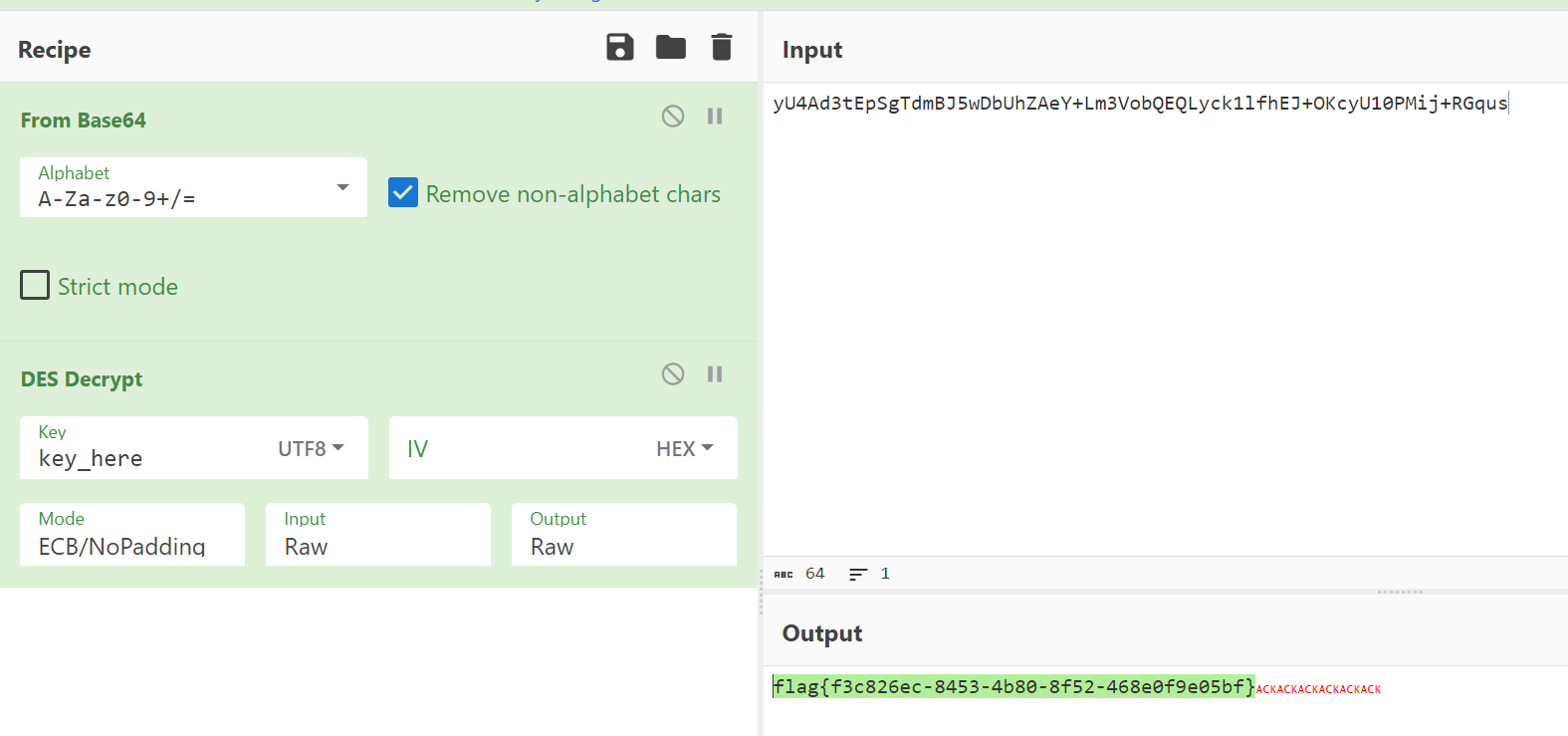

找到des和密文

so层实现getKey

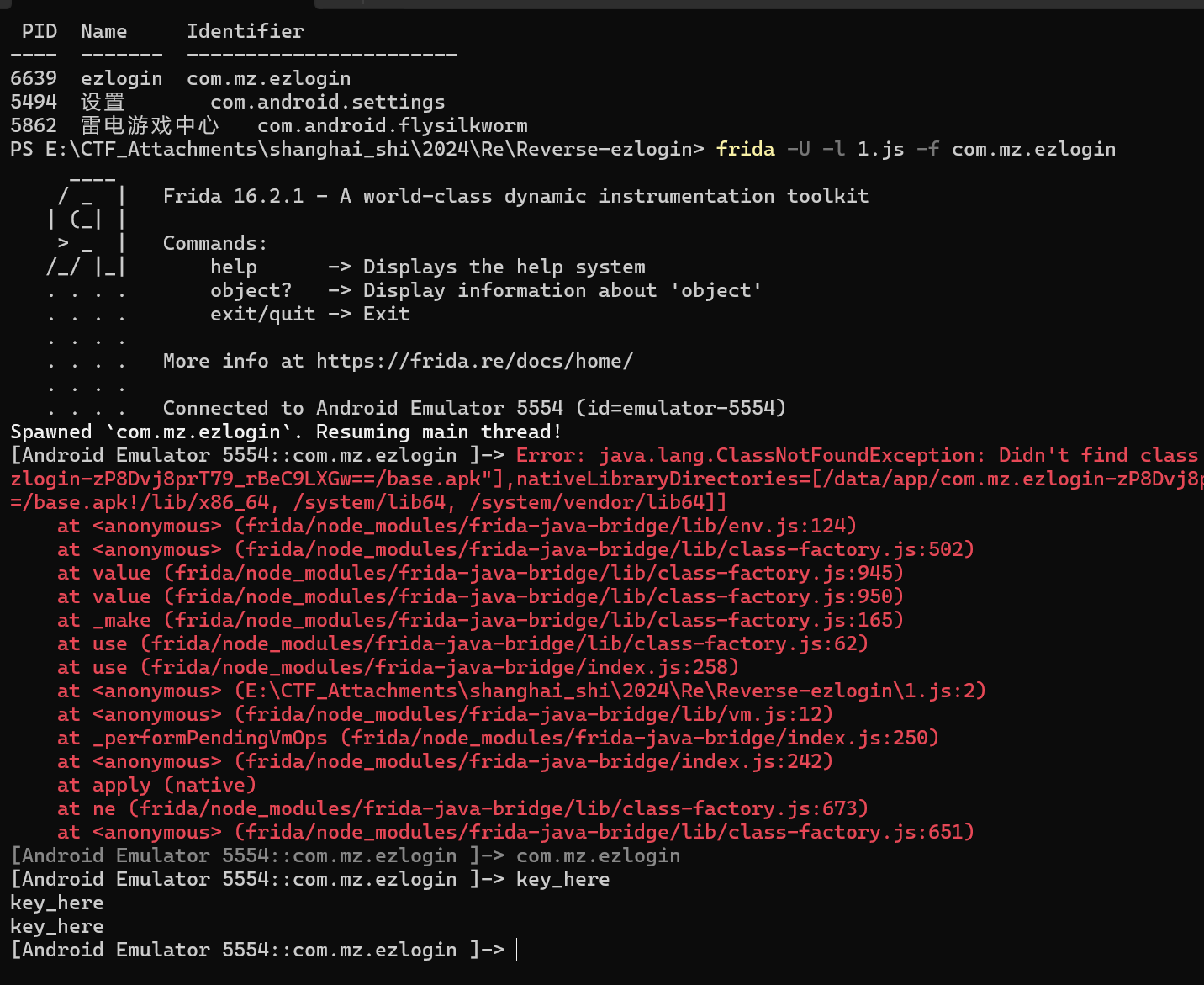

需要hook key

frida-ps -U -a,直接看真正的包名

直接大厨解密

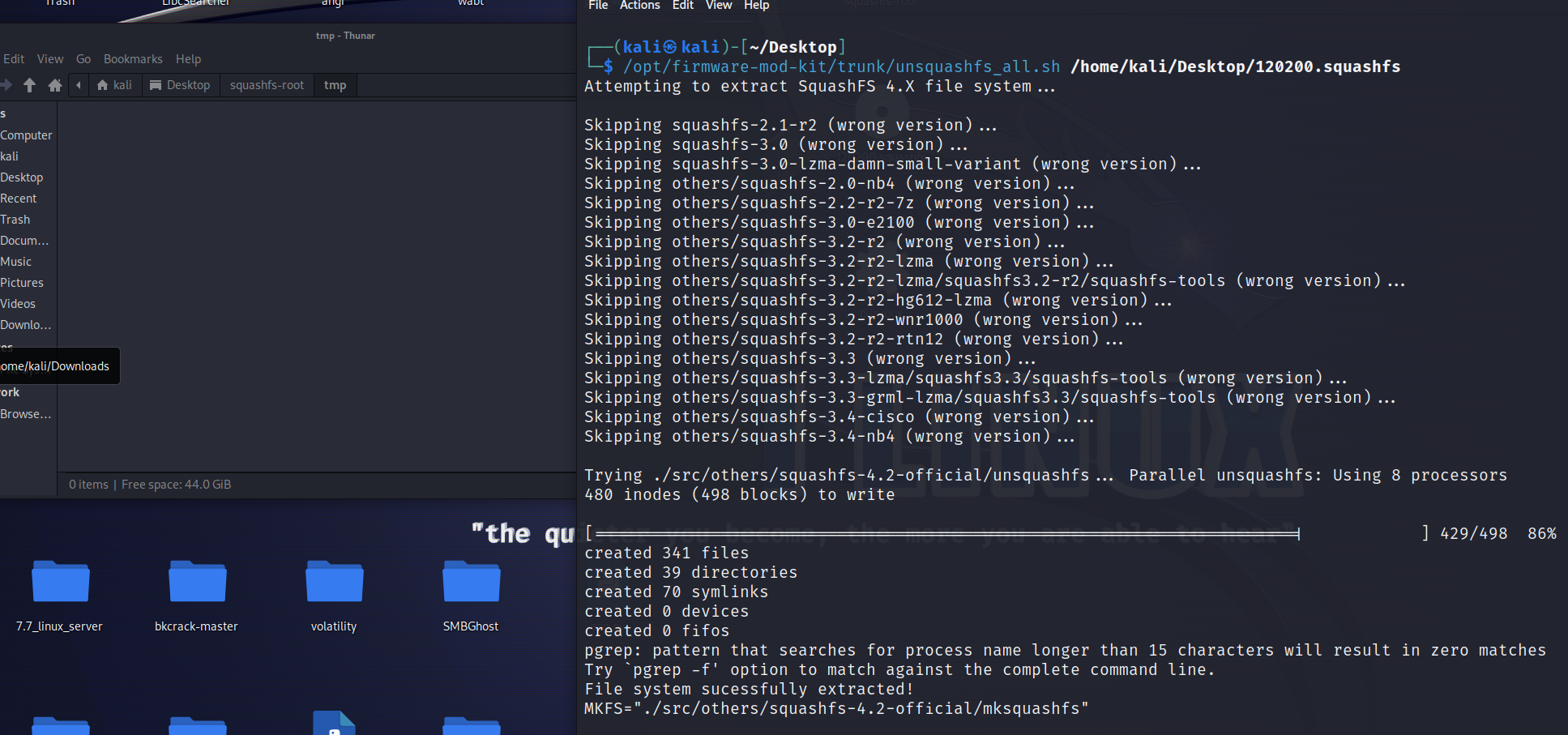

ez_iot-2

想着bin转hex,但hex无法查看

file之后搜信息发现是原题

https://blog.csdn.net/qq_40934487/article/details/90759362

无法执行sh,用unsquashfs提取后tmp目录无backdoor

数据安全

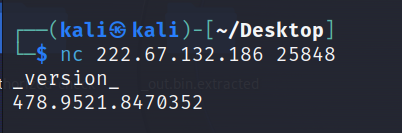

API接口安全分析题

1

2

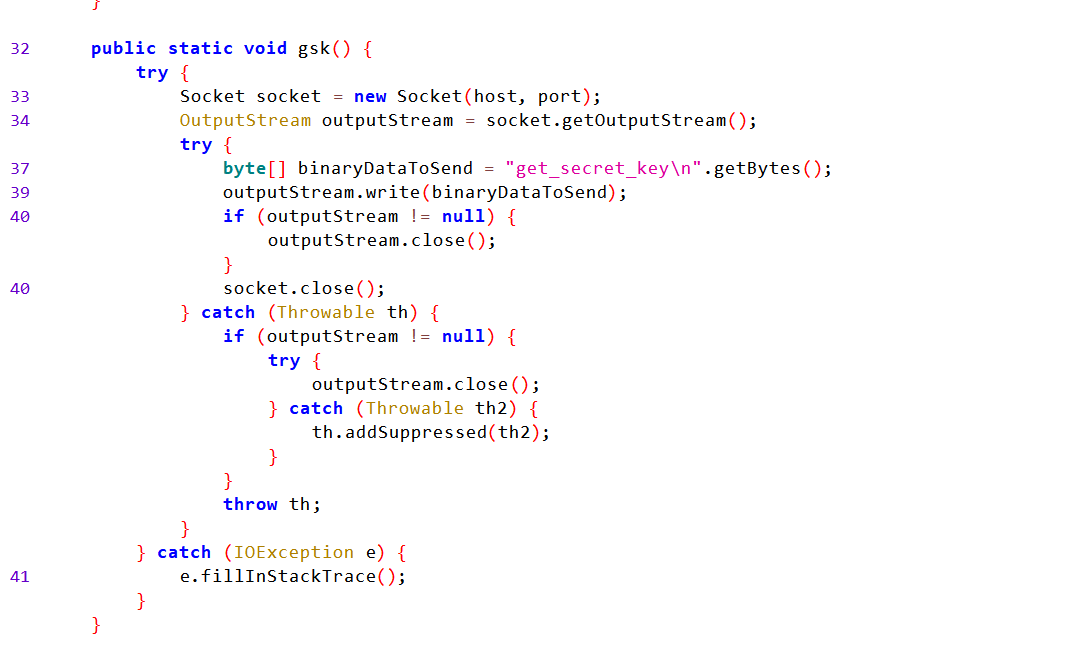

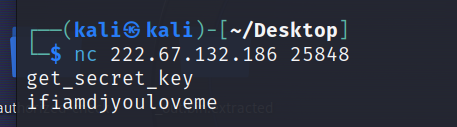

数据勒索分析

1

3

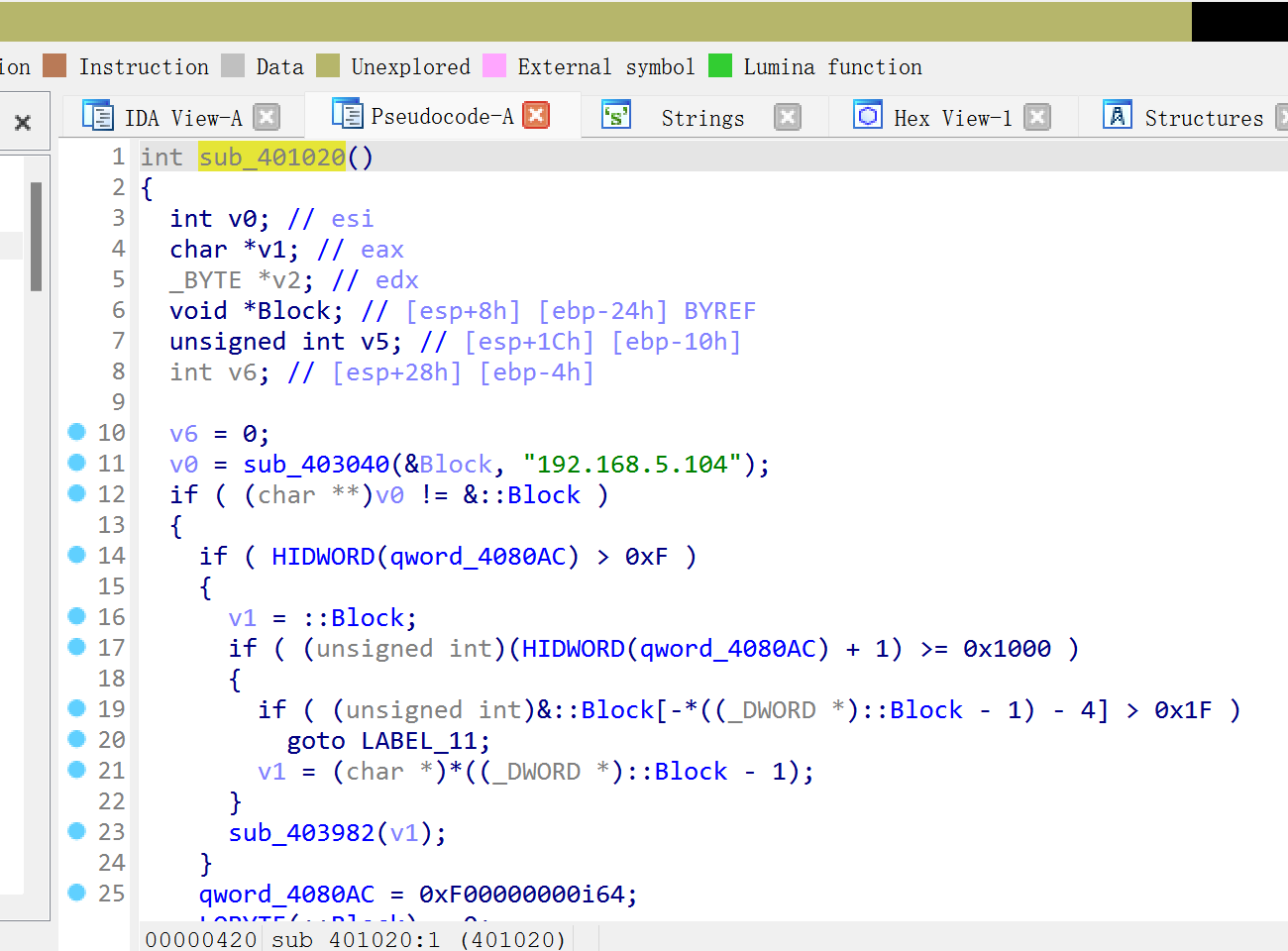

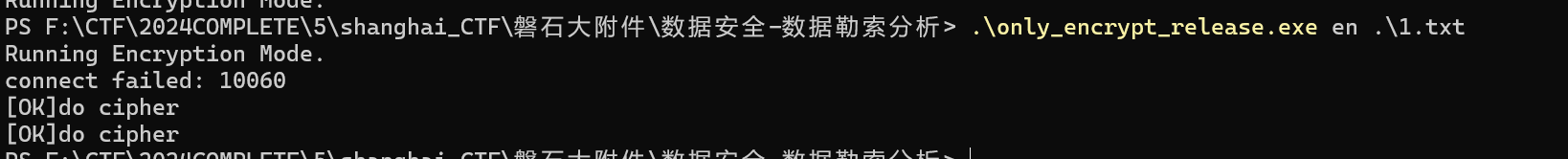

ida分析发现可以直接用它的exe来加密,那么就想到我们可以自己写一个文件来看它怎么加密的

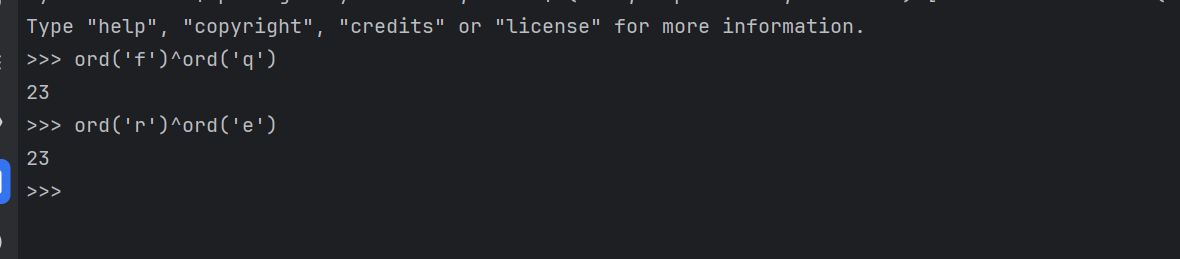

经过比对发现,加密只是异或了23

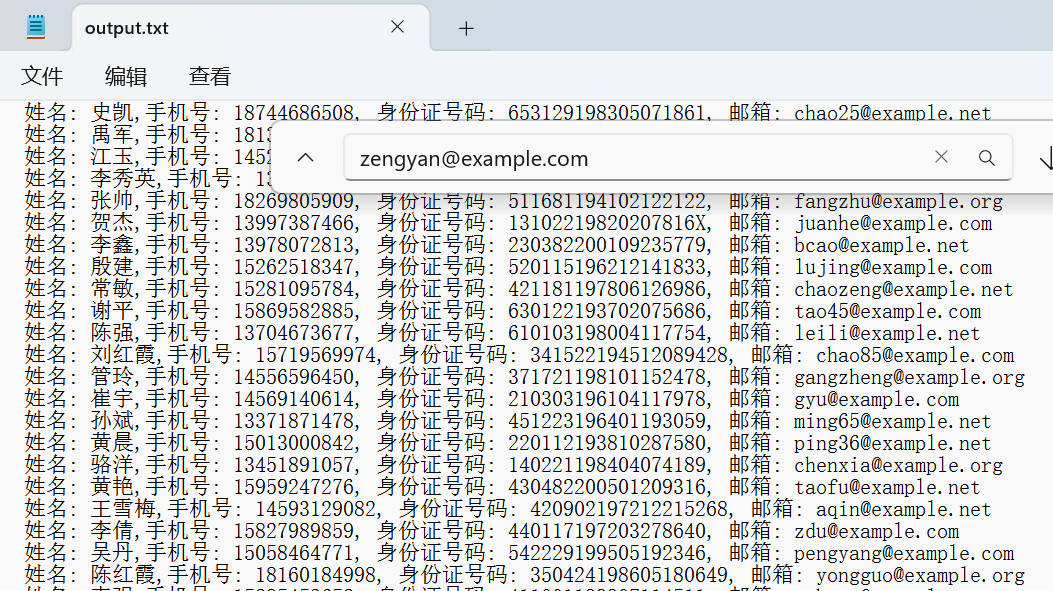

所以直接写一个脚本把加密的文件每个字节都异或23,解密后直接搜

上海市赛2024初赛部分Reverse与数据安全

https://j1ya-22.github.io/2024/05/26/上海市赛2024初赛部分Reverse与数据安全/