DASCTF2024暑假挑战赛Reverse

Re

DosSnake

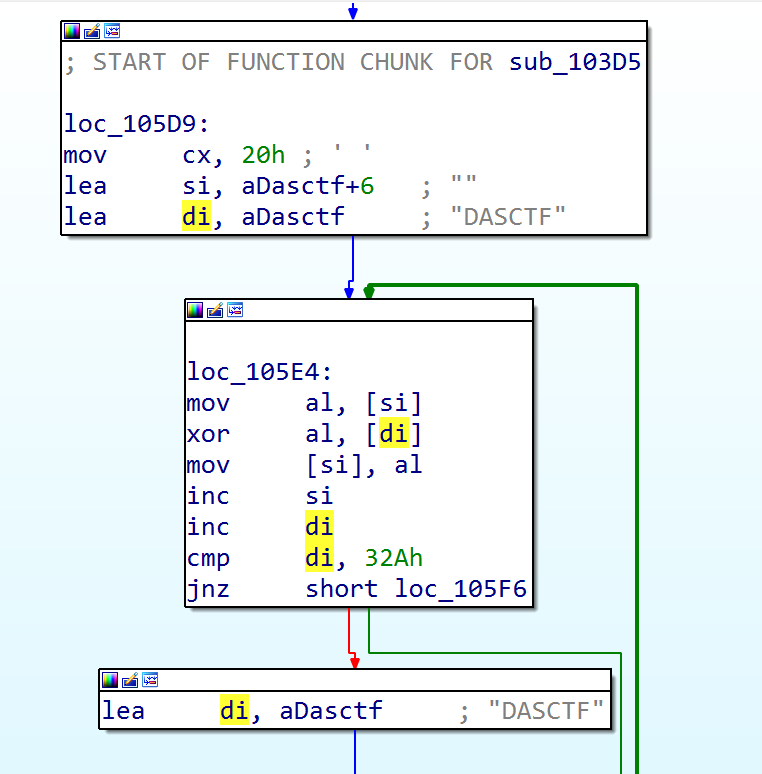

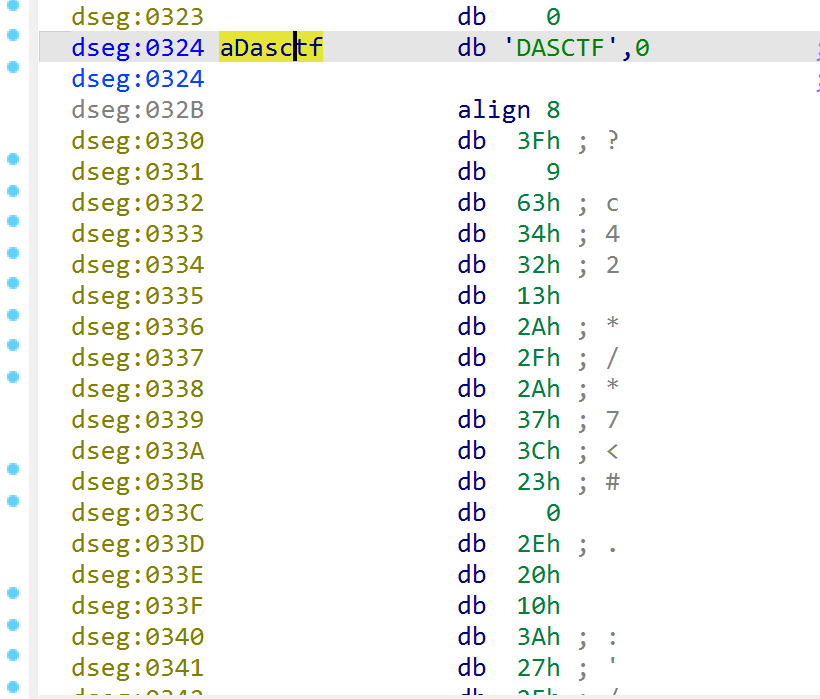

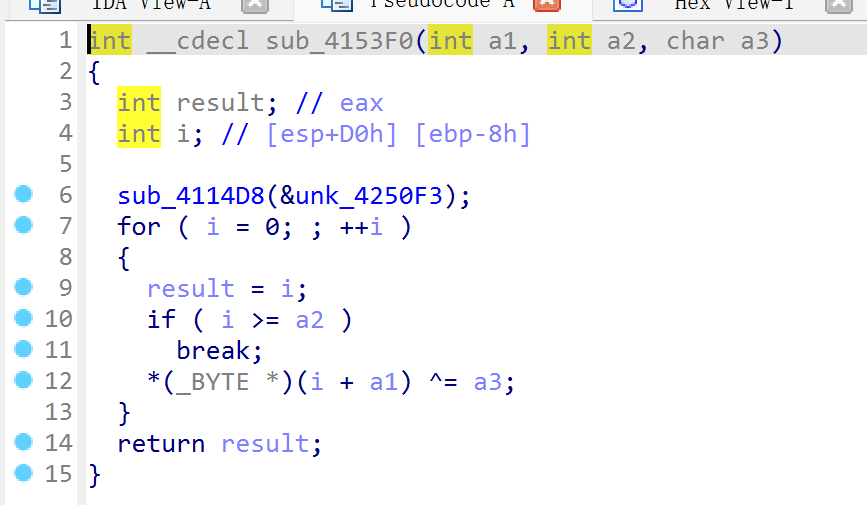

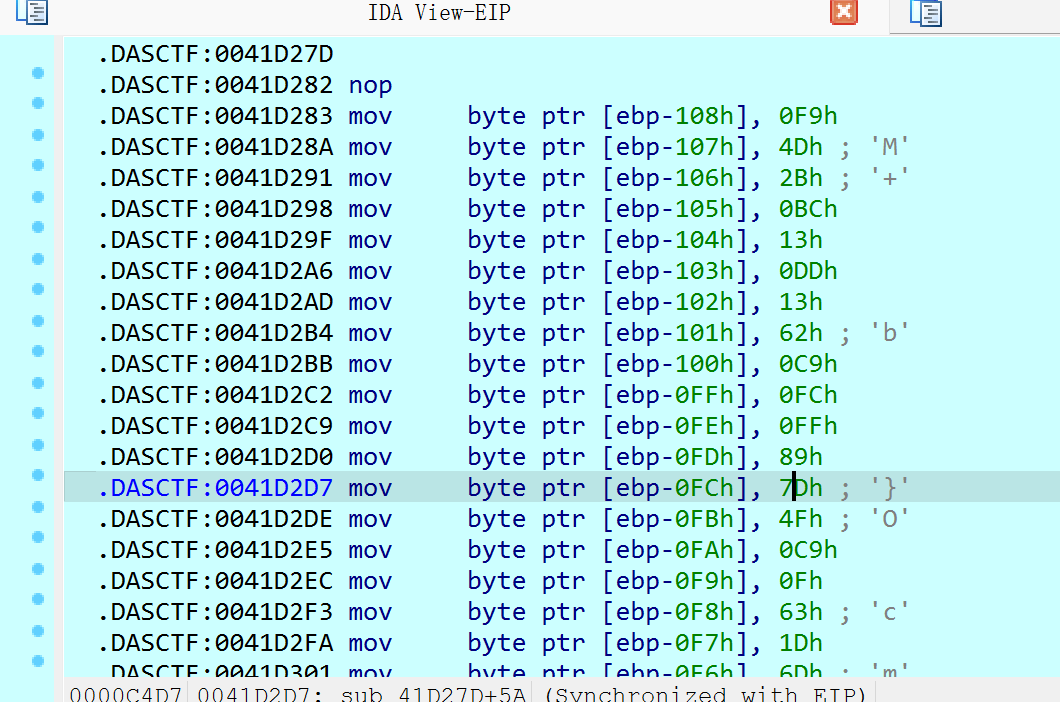

发现在xor DASCTF

1 | |

Strange_programe

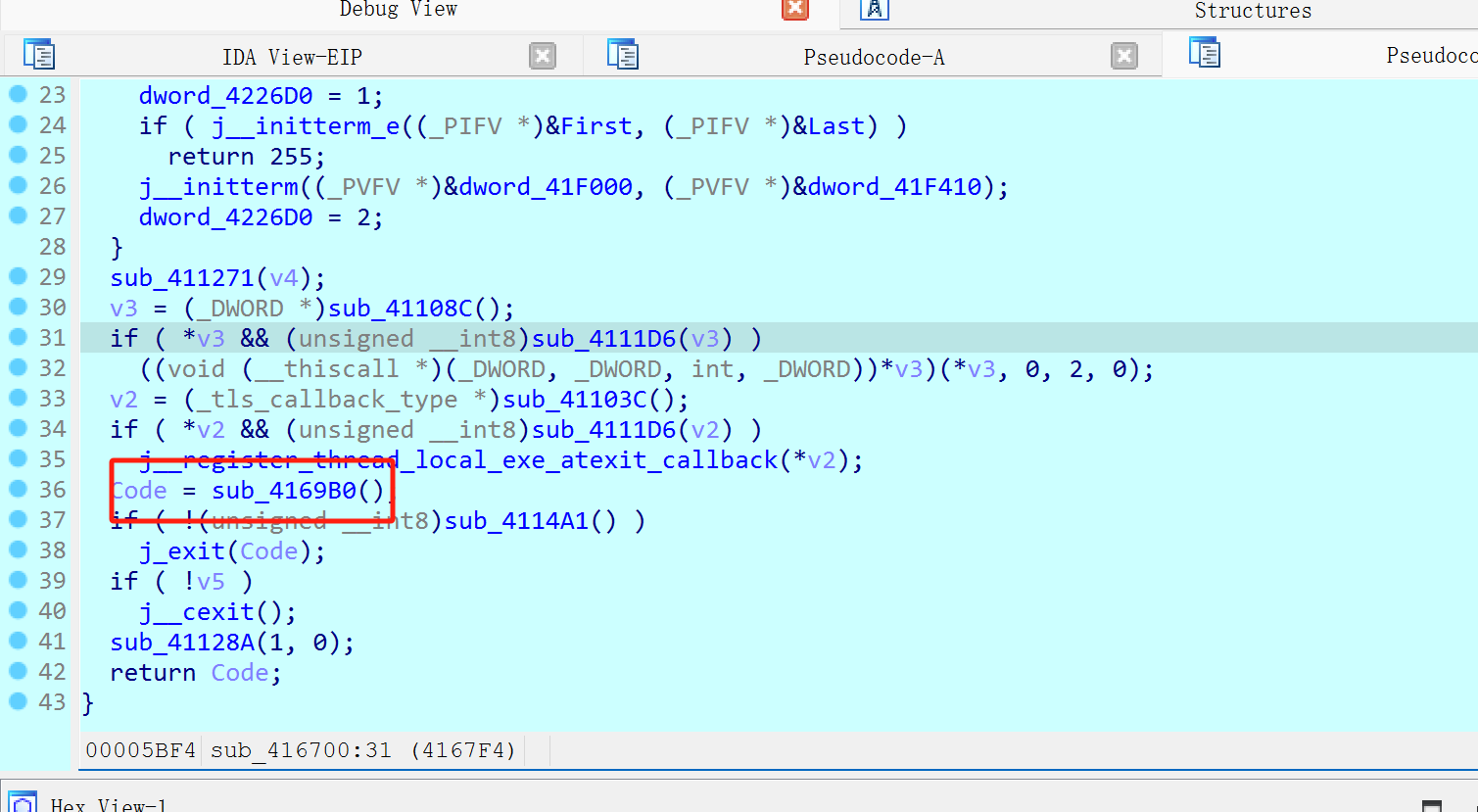

一般main在code里面

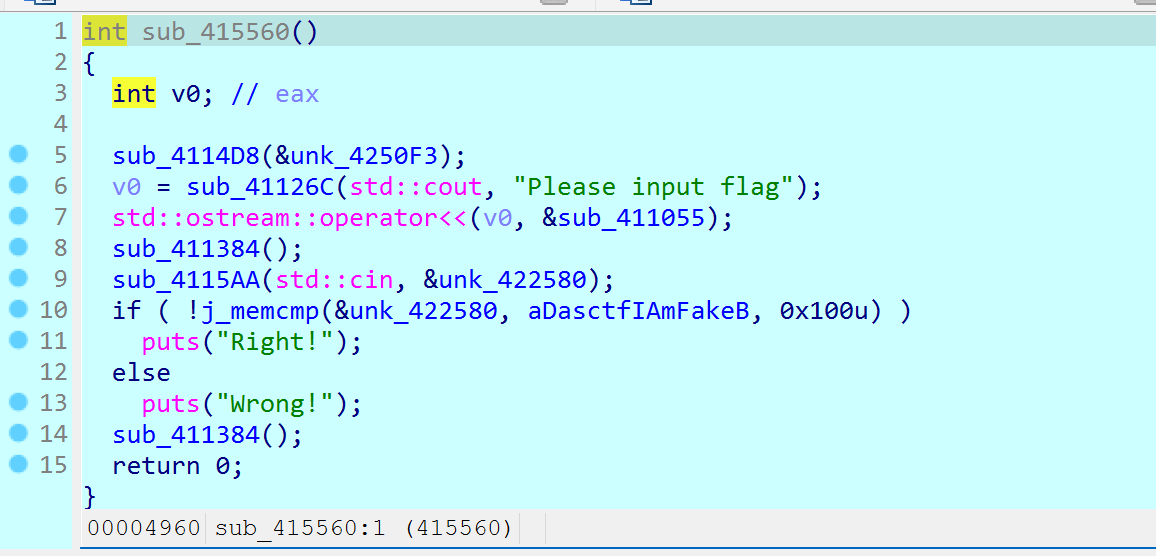

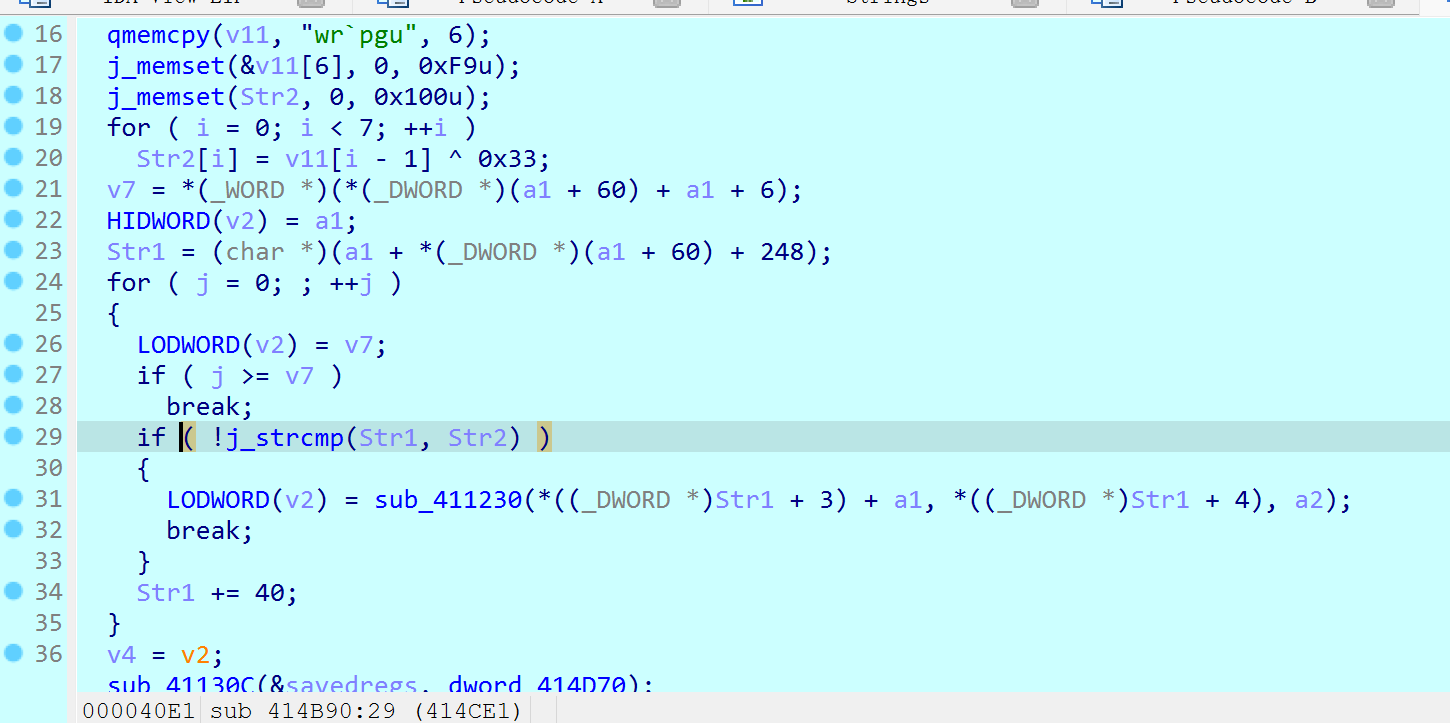

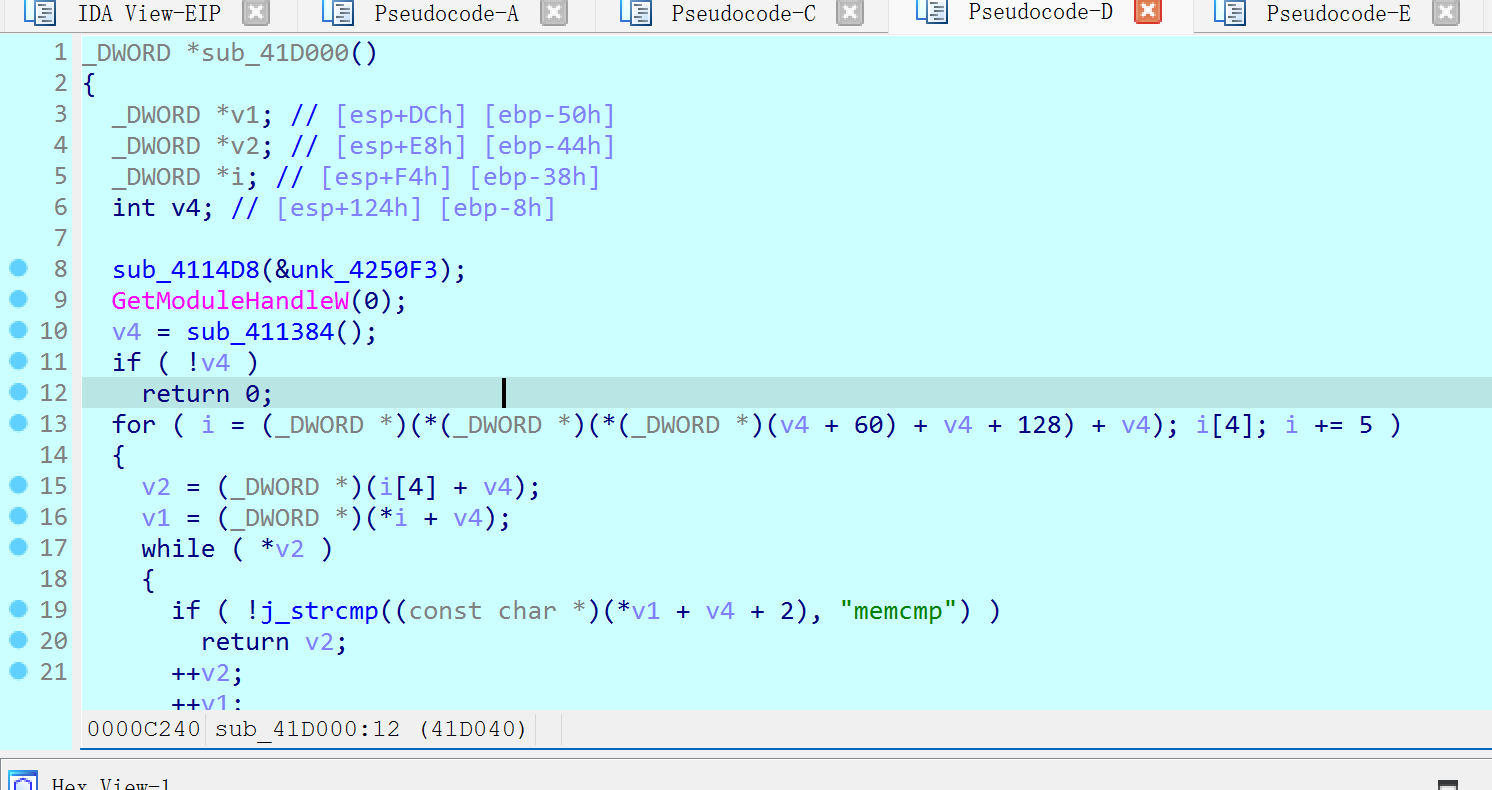

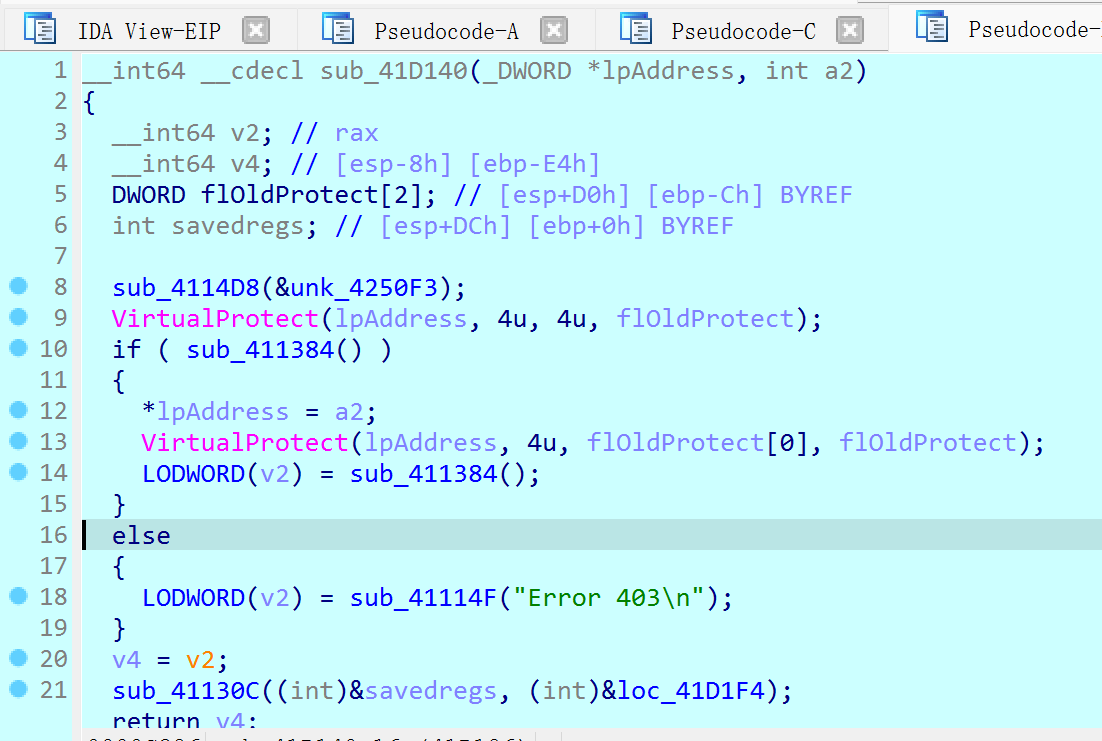

根据经验猜测hook了memcmp

看到异或感觉有用,交叉引用往上找

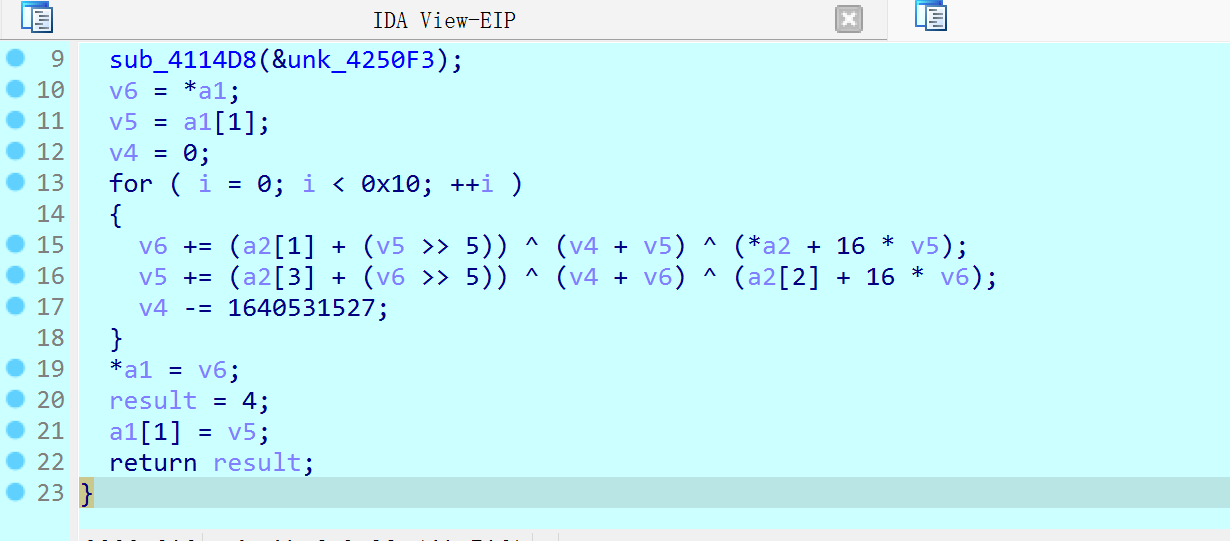

异或生成DASCTF,其实是在解密.DASCTF段

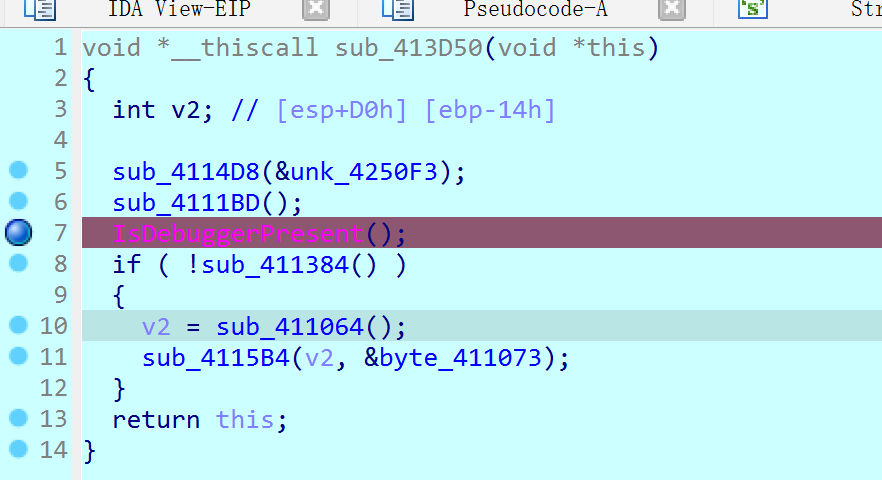

nop掉反调试

进入1064发现跳到.DASCTF段,处理花指令

下面在遍历IAT获取memcmp的地址

然后就是hook

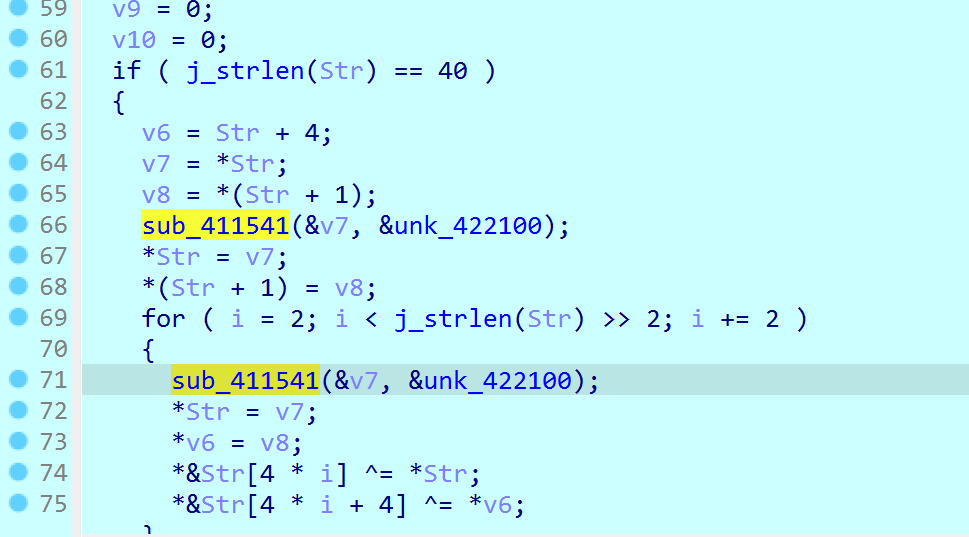

魔改tea

异或第一位和第二位

1 | |

BabyAndroid

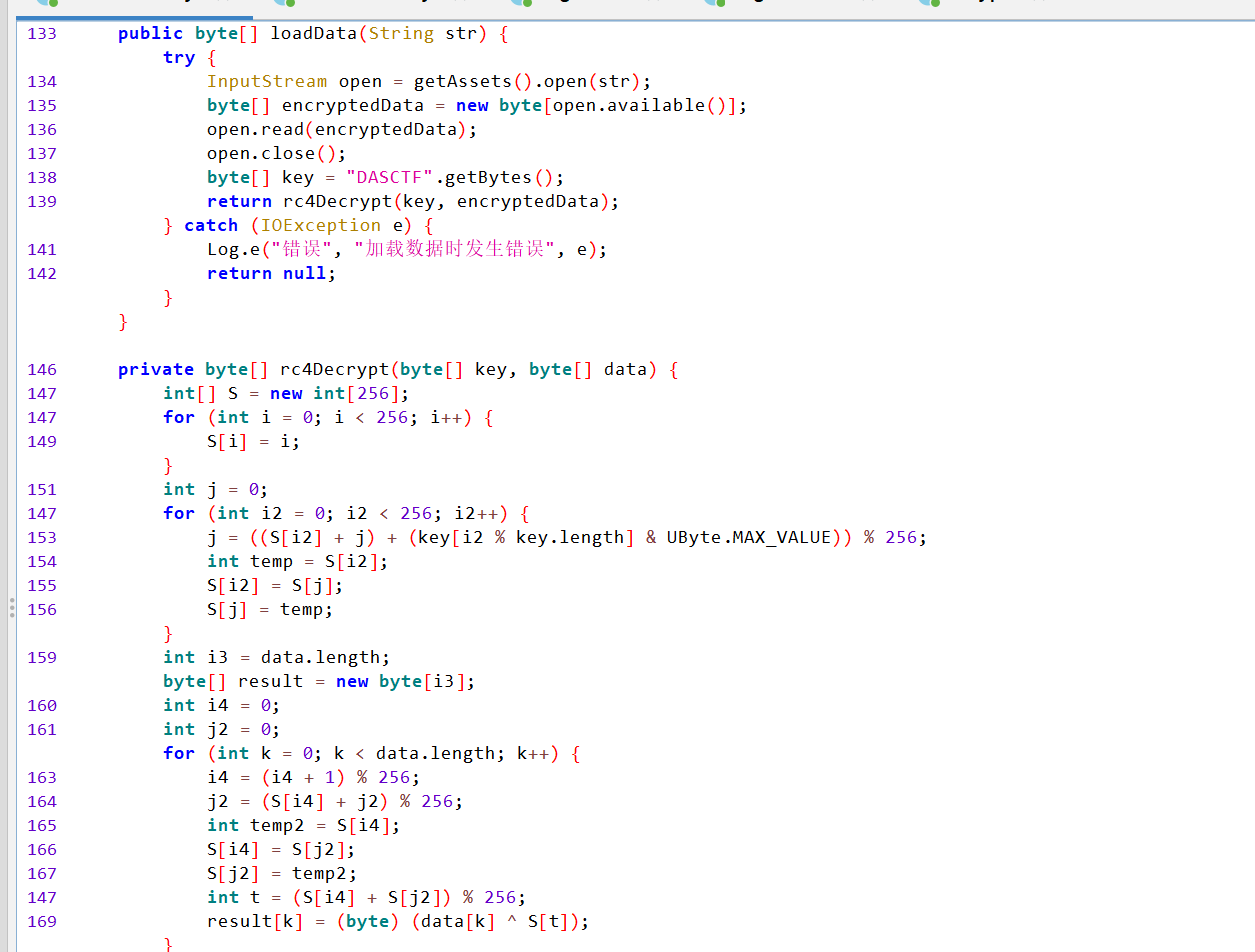

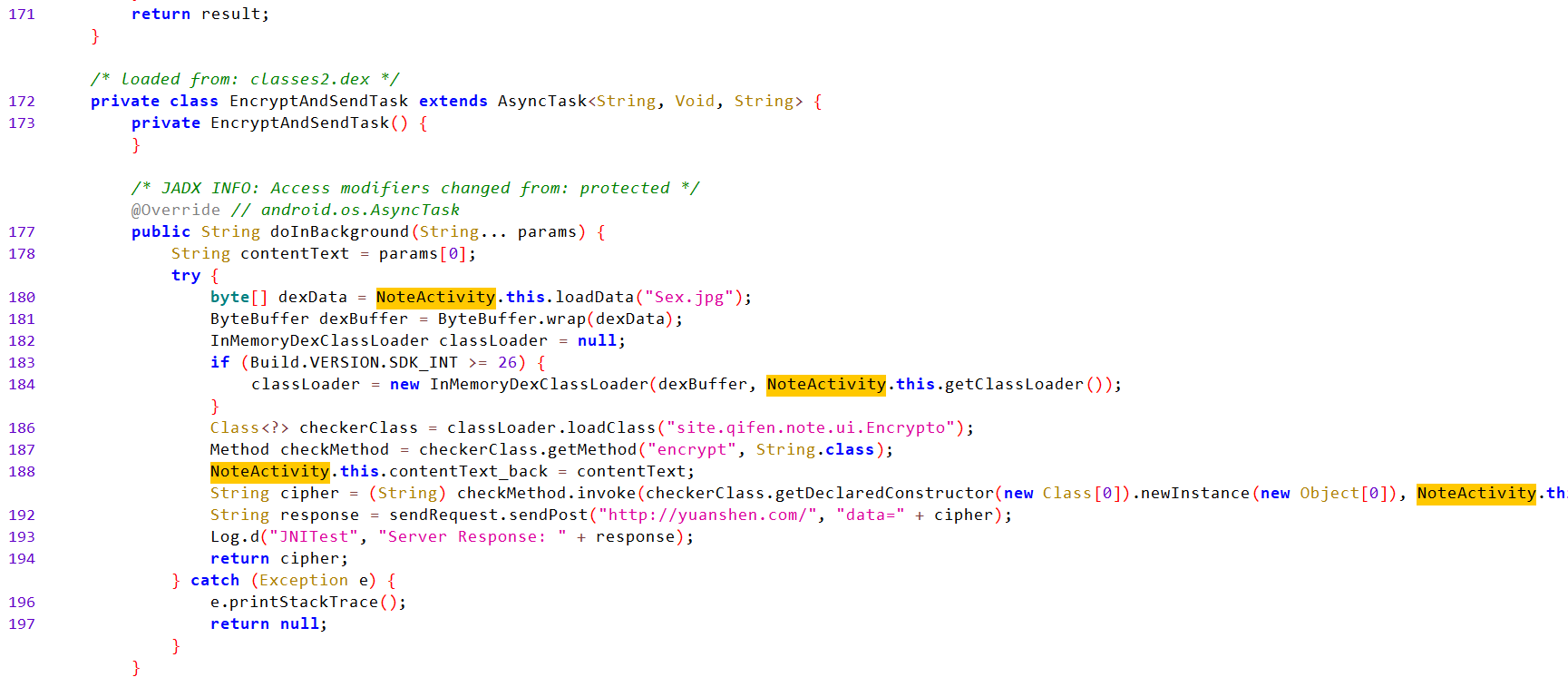

直接搜DAS发现rc4算法

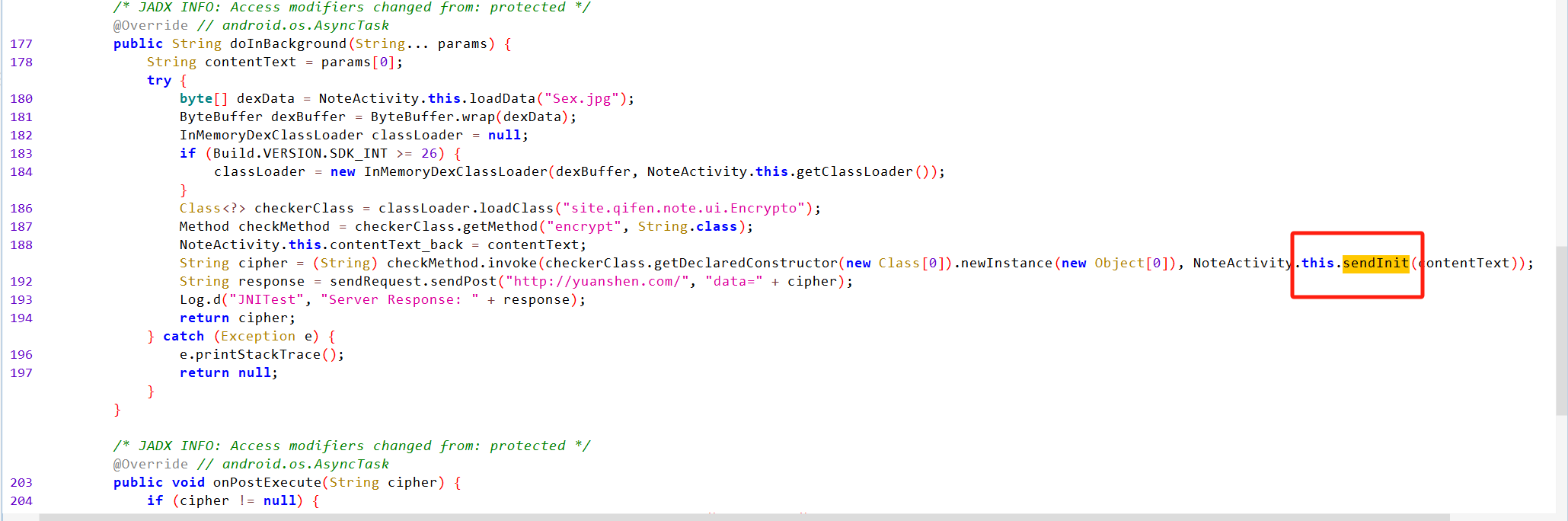

loaddata调用jpg

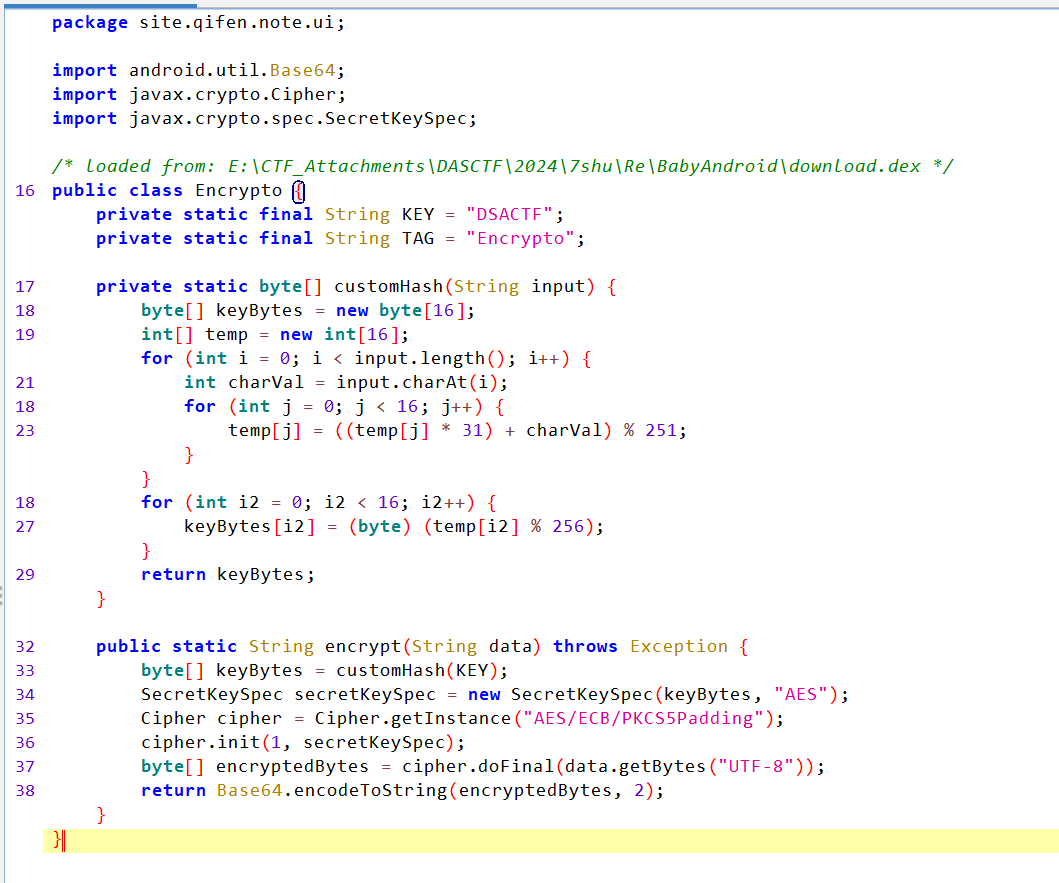

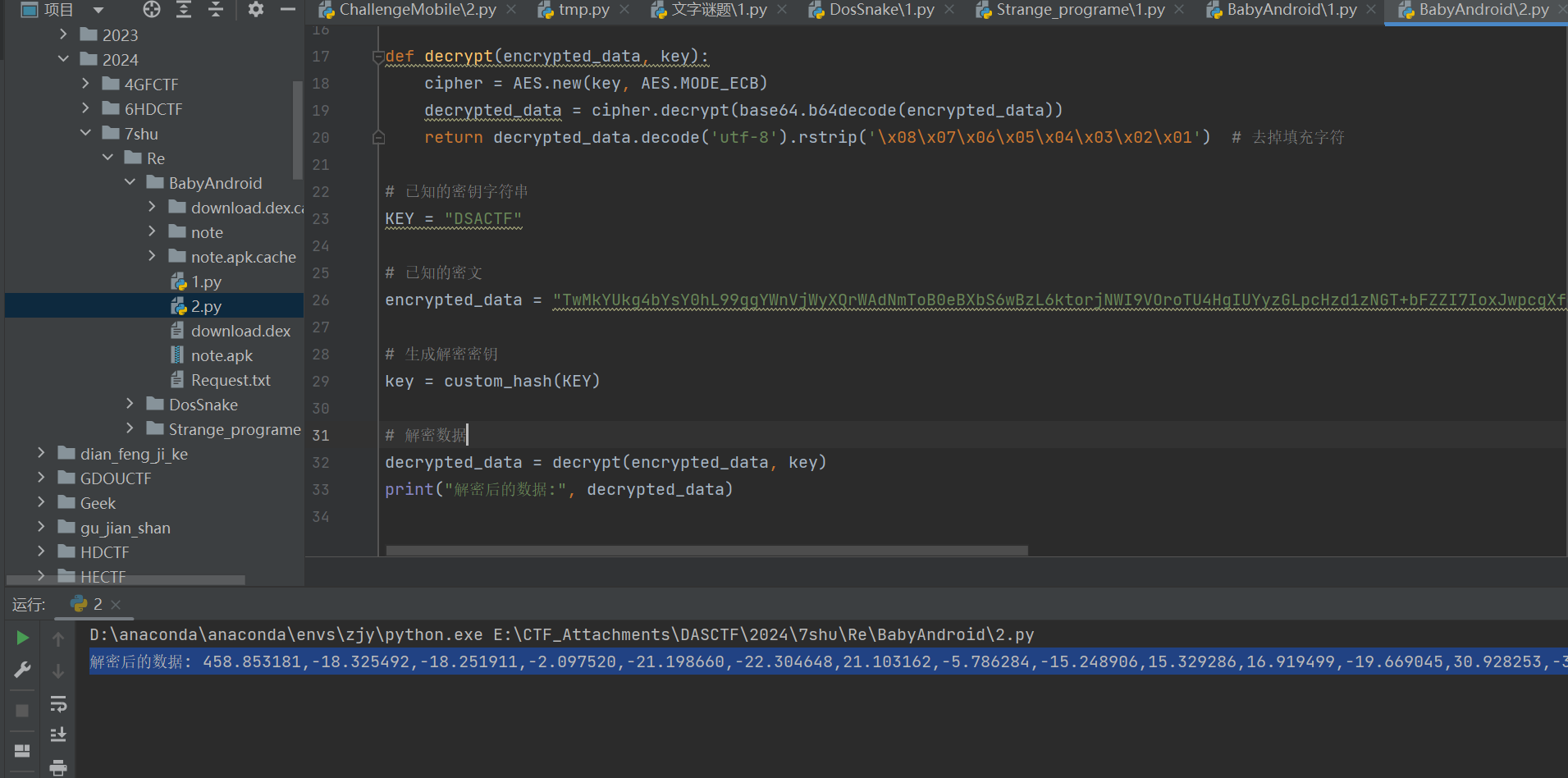

解密得到dex

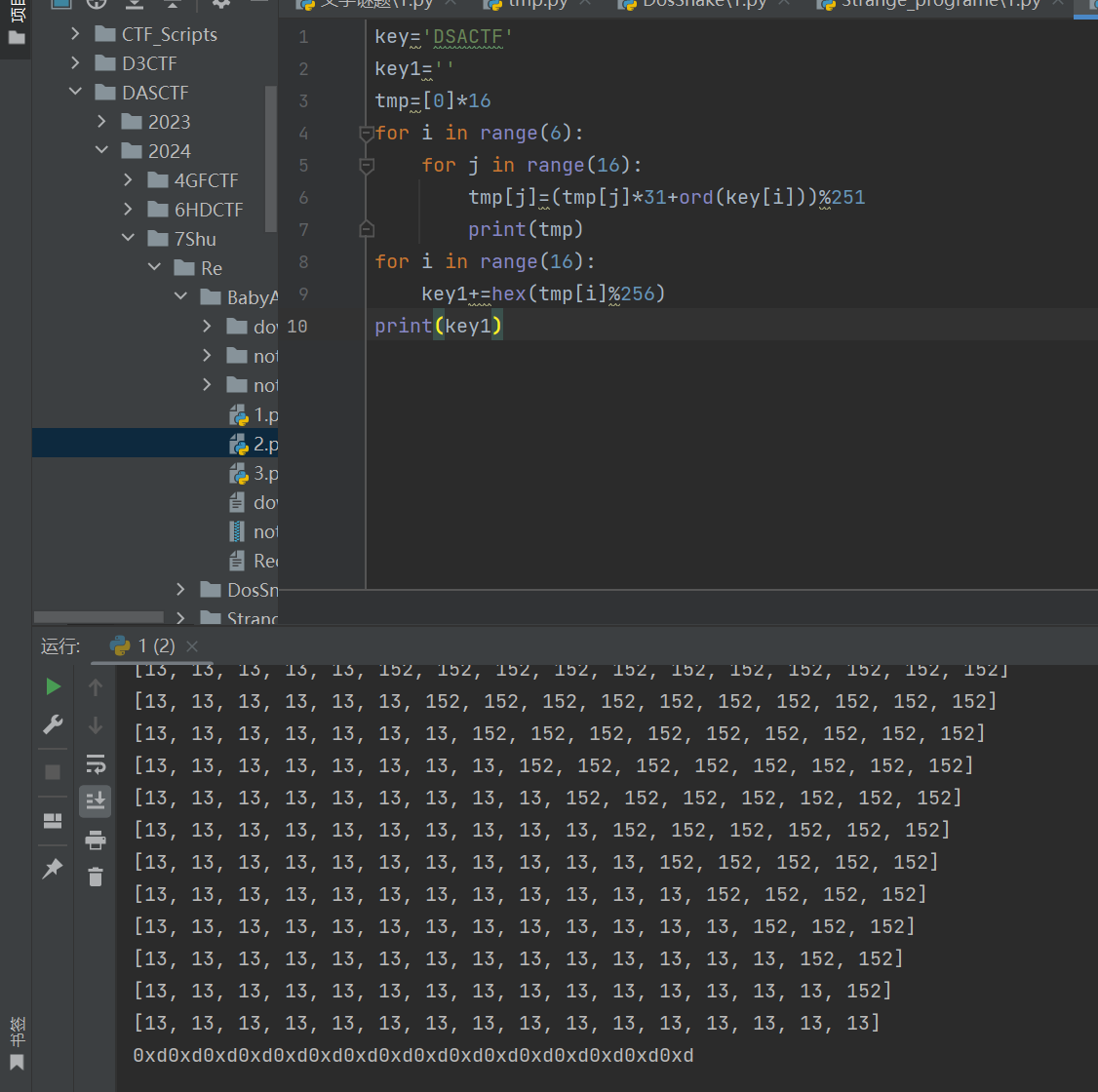

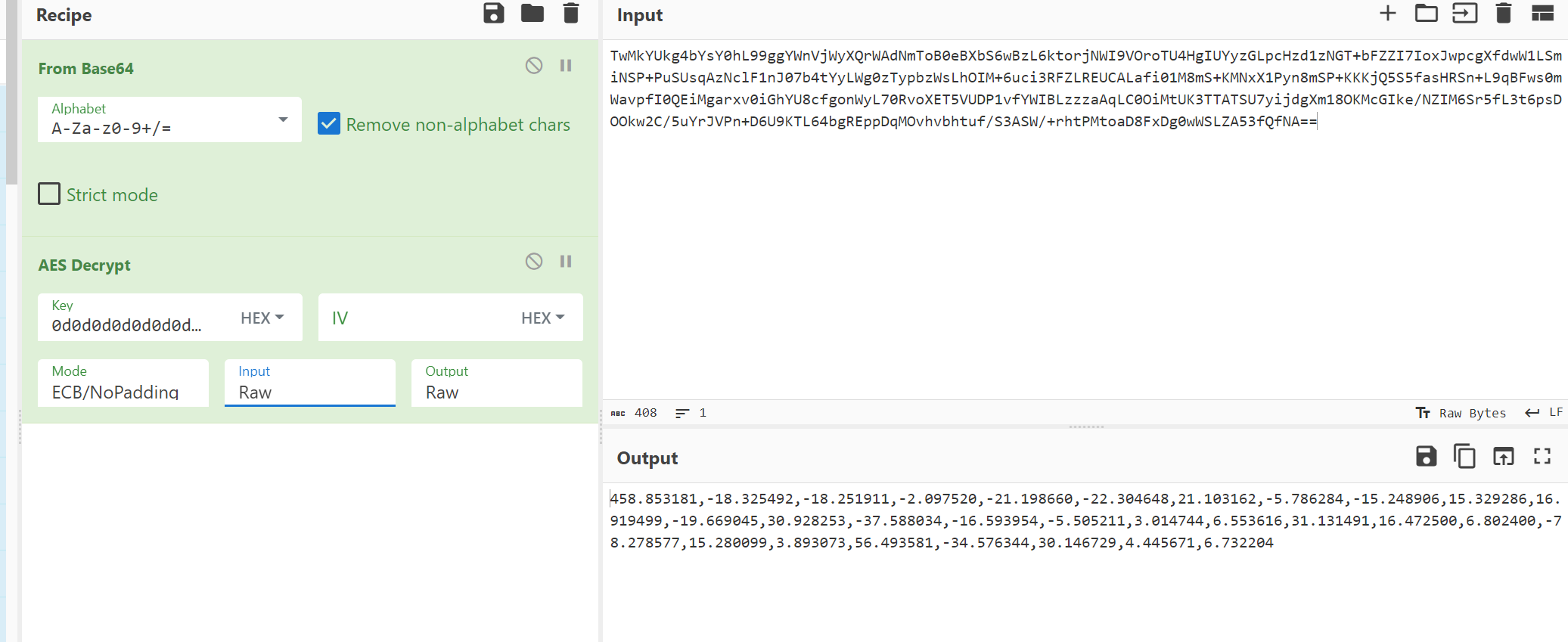

没想到是用0d

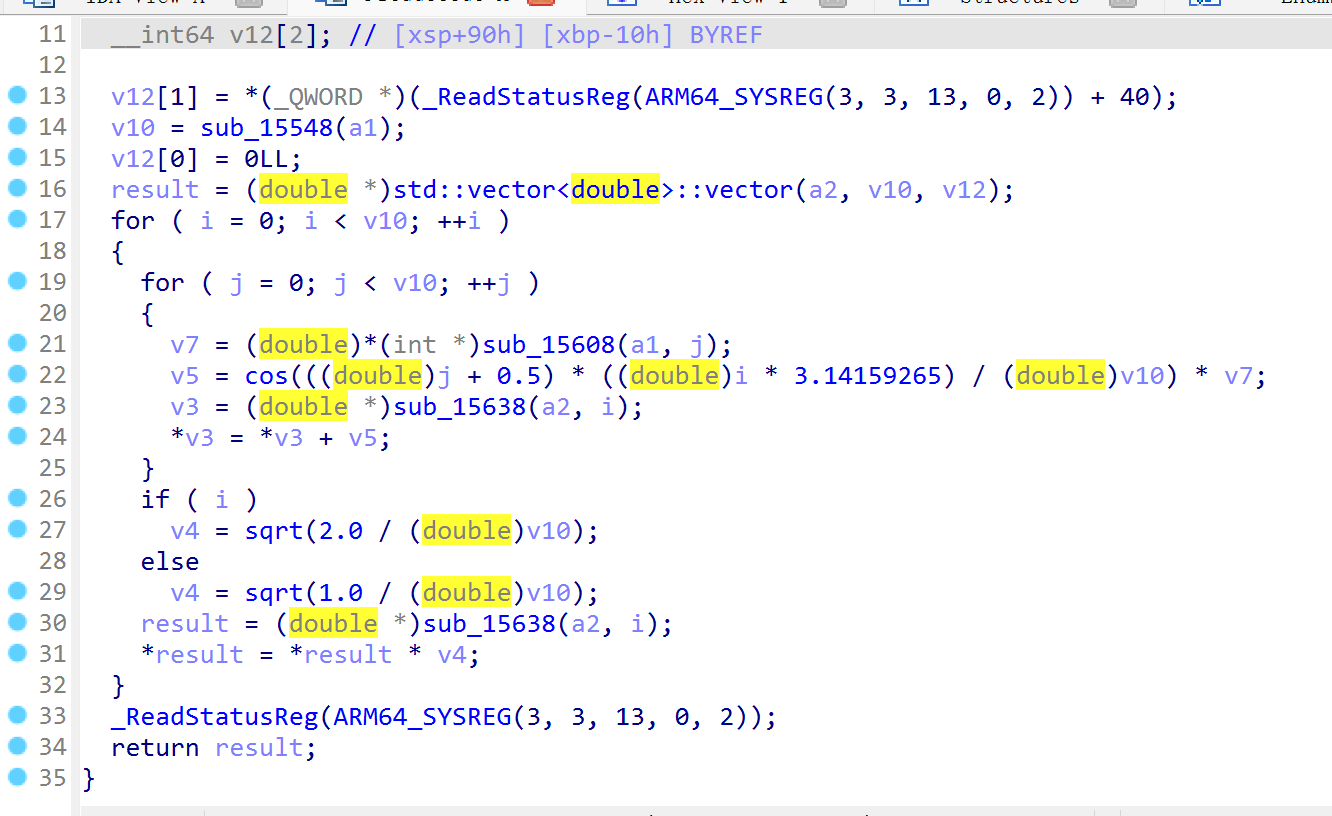

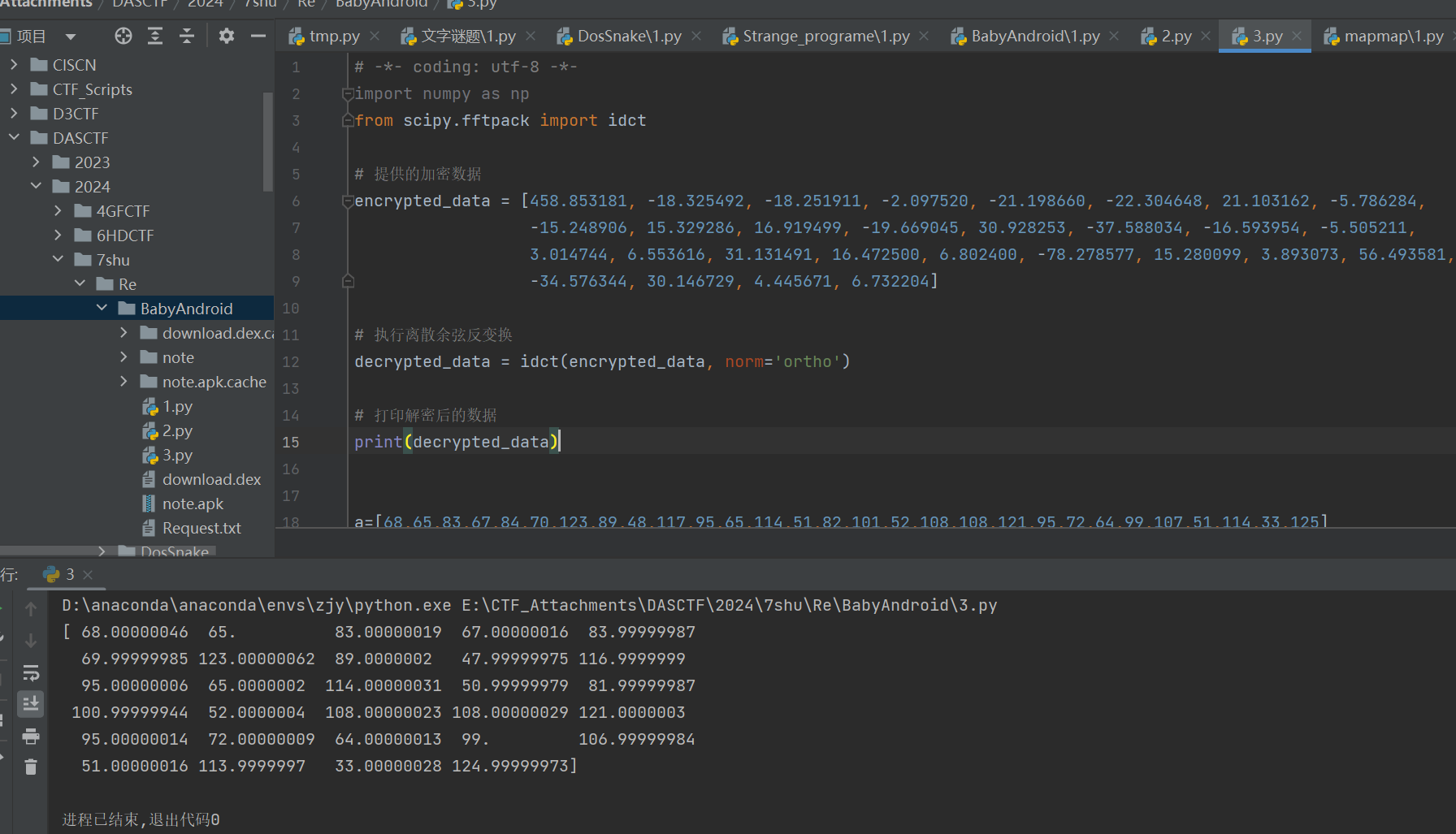

脚本解出来一堆数字

1 | |

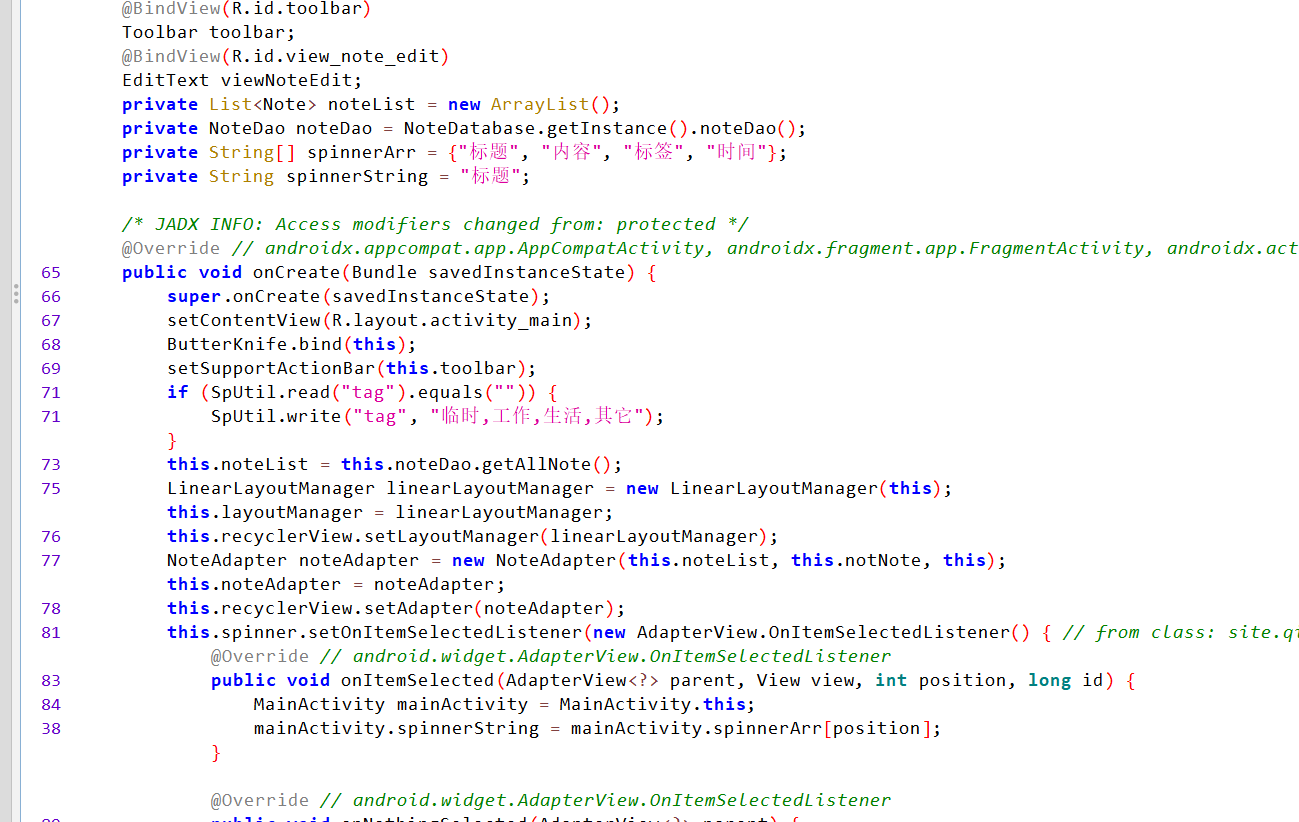

MainActivity看不出啥

有个so层加载的,当时8.3反编译不了,后面发现7.7可以,果然不同版本的还是得试试

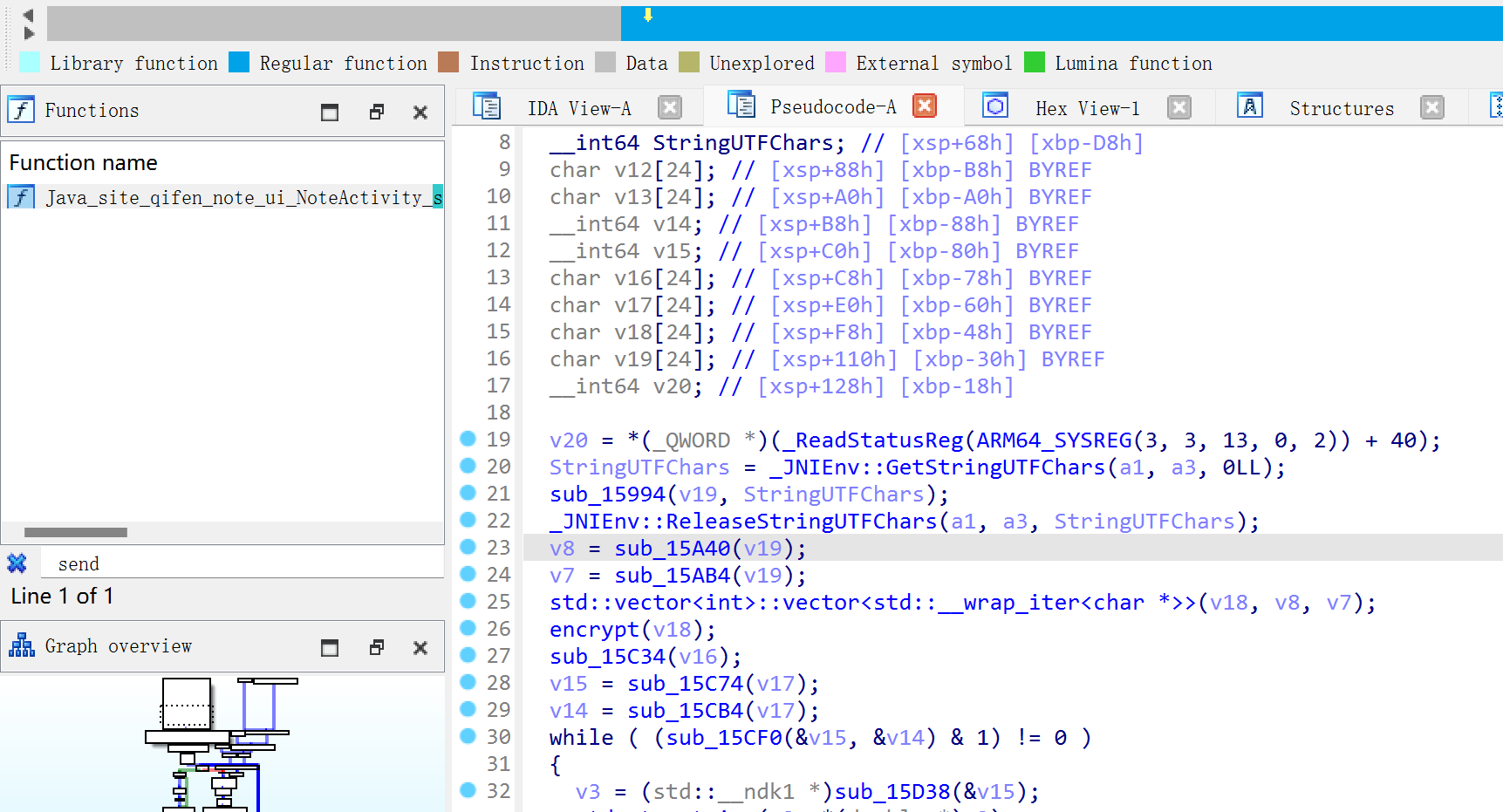

进到encrypt里面,问gpt发现是DCT

解密,发现最后一位是125,应该是对的

直接手动四舍五入

1 | |

DASCTF2024暑假挑战赛Reverse

https://j1ya-22.github.io/2024/07/24/DASCTF2024暑假挑战赛/