浙江省省赛2023决赛复现

还是太菜了,队友抬到二等奖,本来队友目标是一等的,呜呜,又拖后腿了,看到好多不会的,还得加油

Re

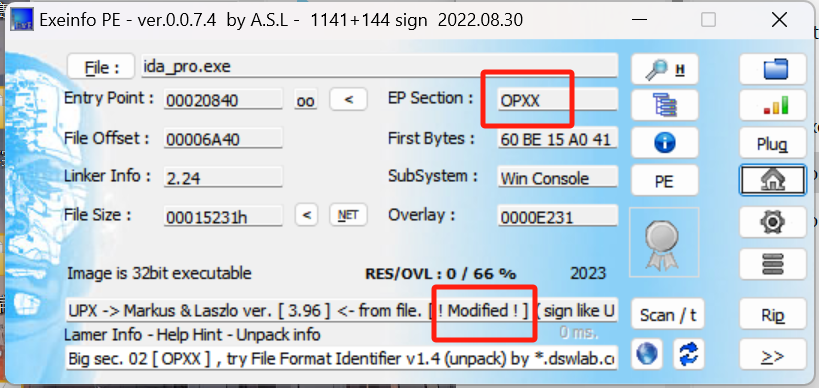

ida_pro

有壳,但是不能直接脱壳,看了一下发现是被modified

又发现PE节被改了,那就改回来,把O改成U,然后再去脱壳

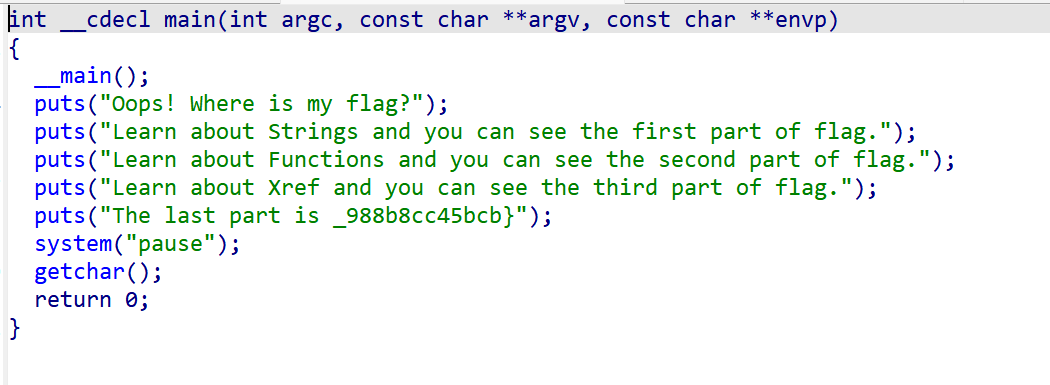

看伪c,flag由4部分组成

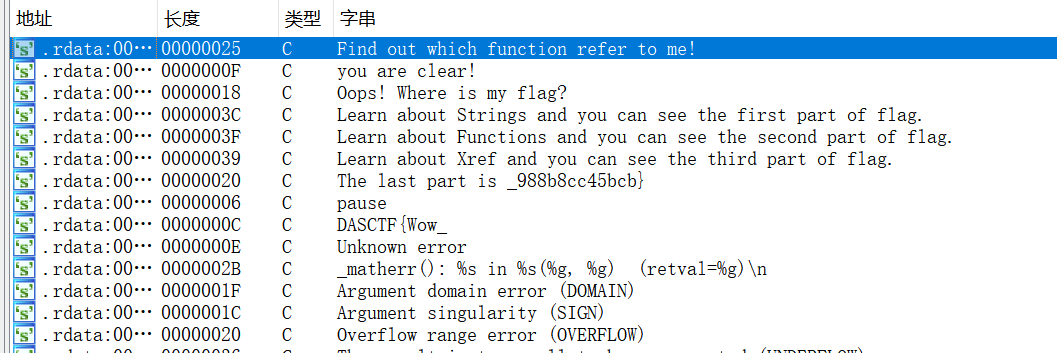

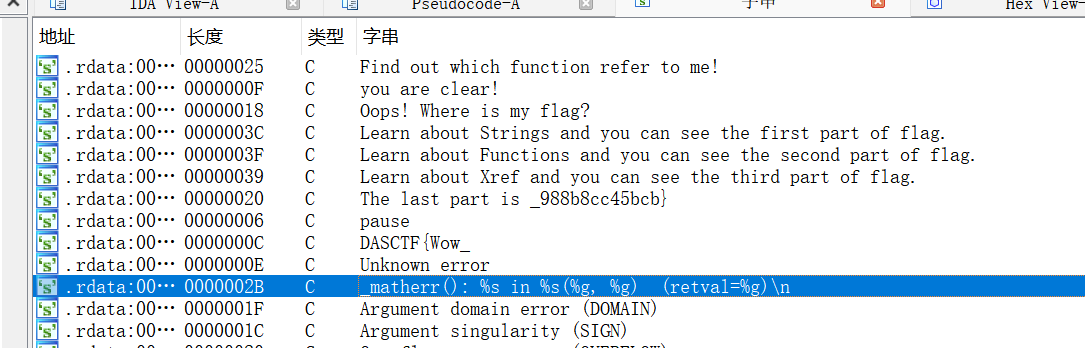

第一部分shift+f12

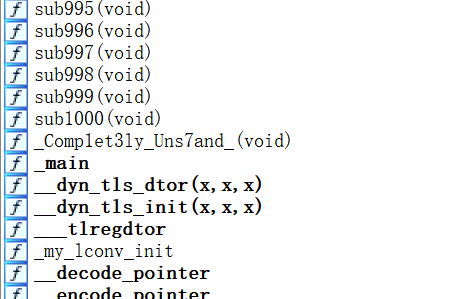

第二部分看函数名

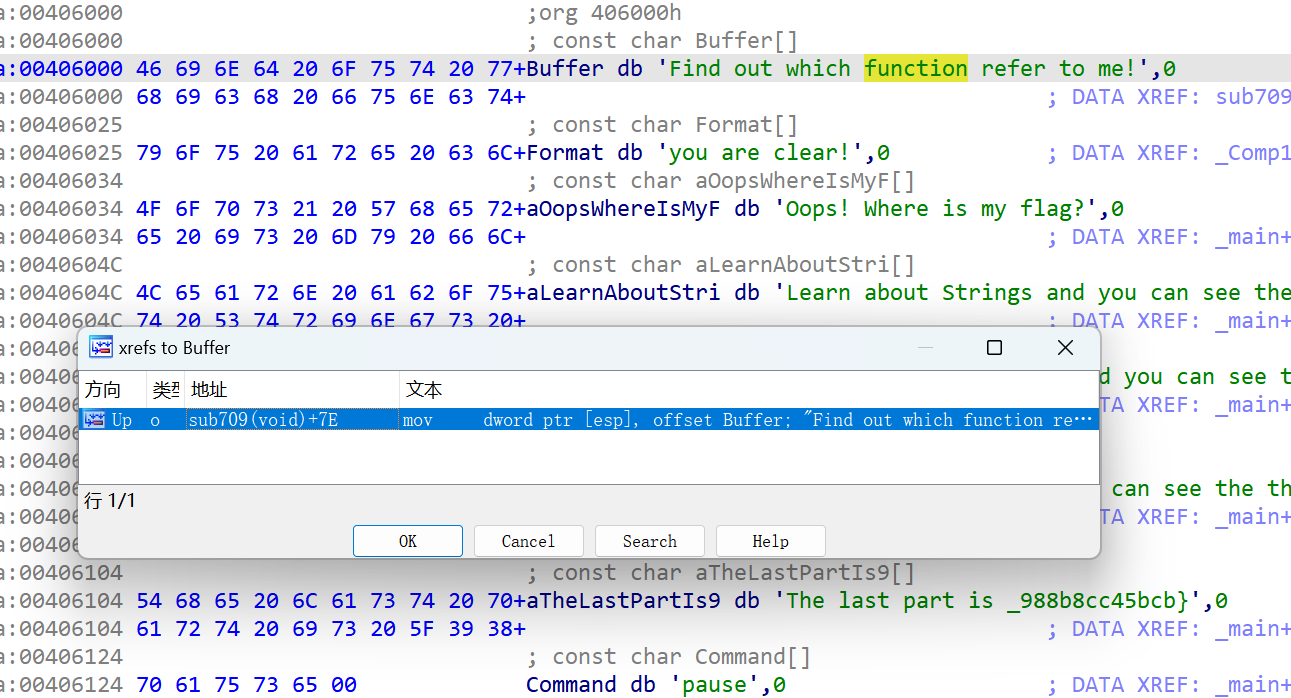

第三部分是Xref,一开始断网没想起来,后来才想到是交叉引用

比赛的时候看汇编看着看着就出了,其实是找第一个字串

交叉引用过去

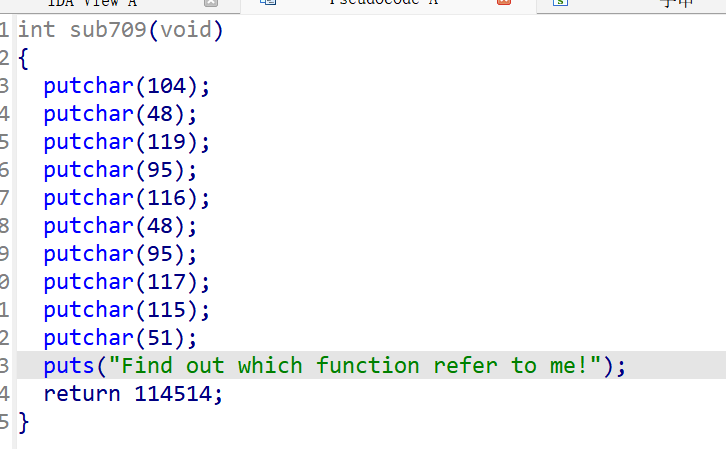

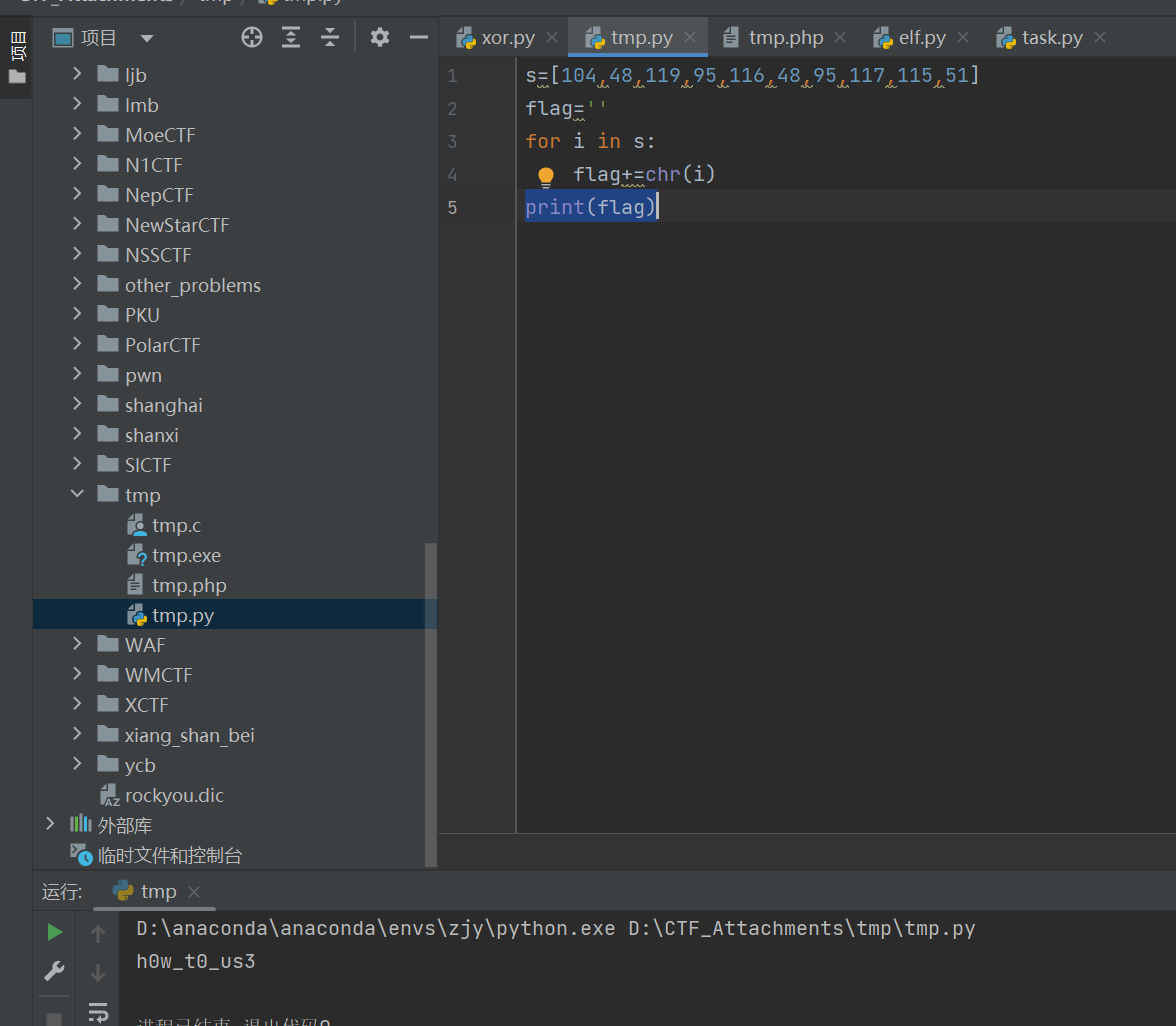

数字转ascii

连起来,注意一二两部分看似有两根下划线,实际上只有一根,两根也不符合常理

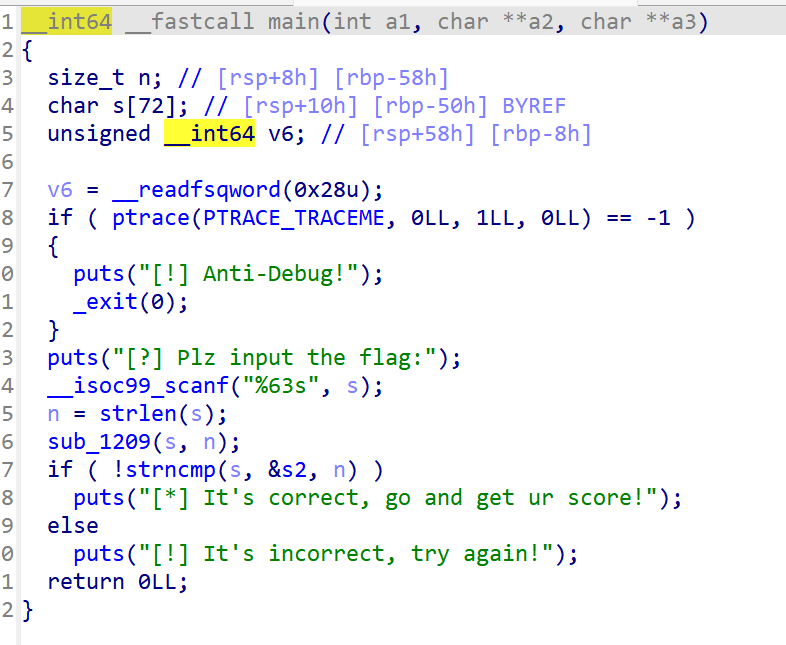

Ez8or-1

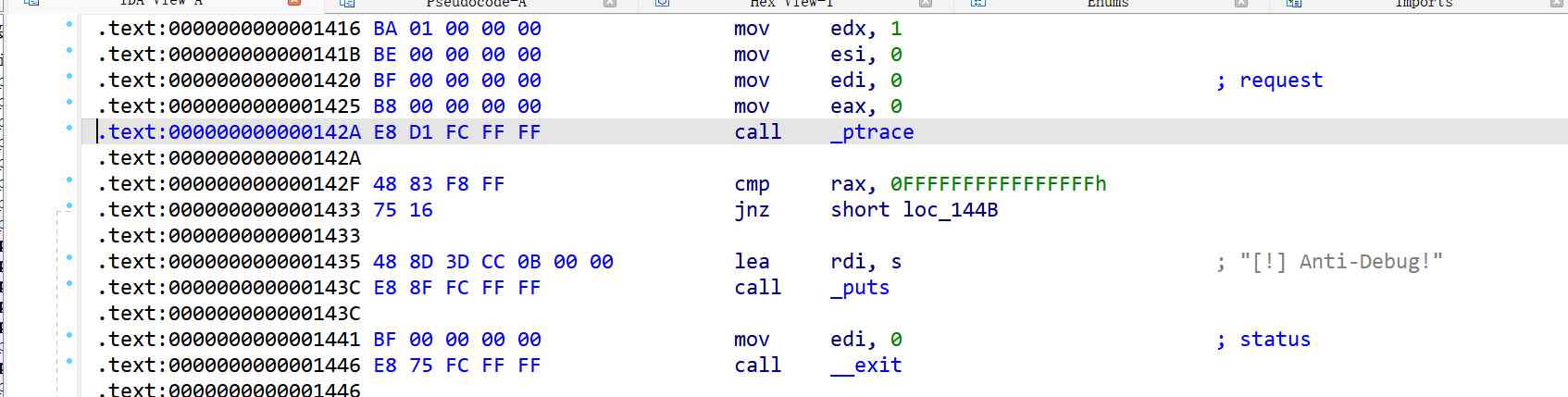

有反调试

可以jnz改jmp强制跳转,也可以运行完cmp之后修改ZF的值,最终绕过反调试

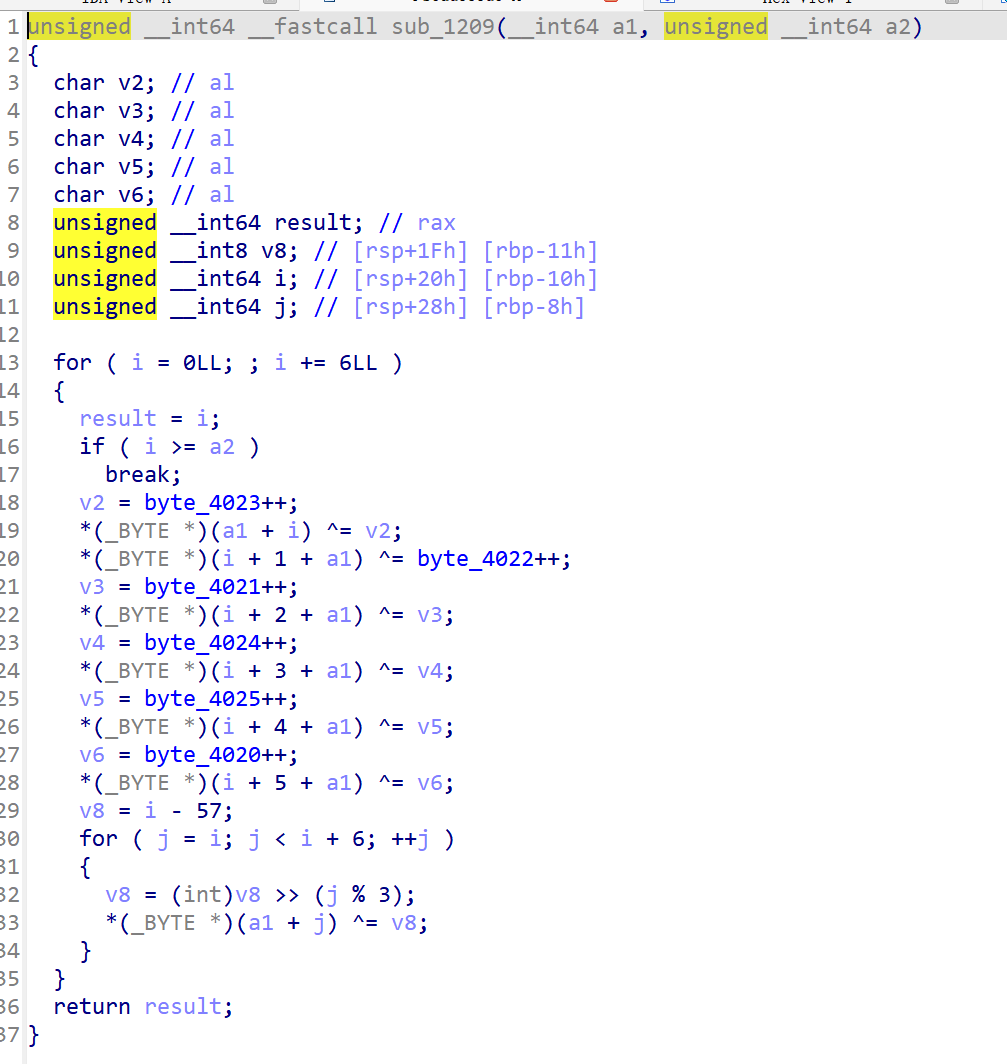

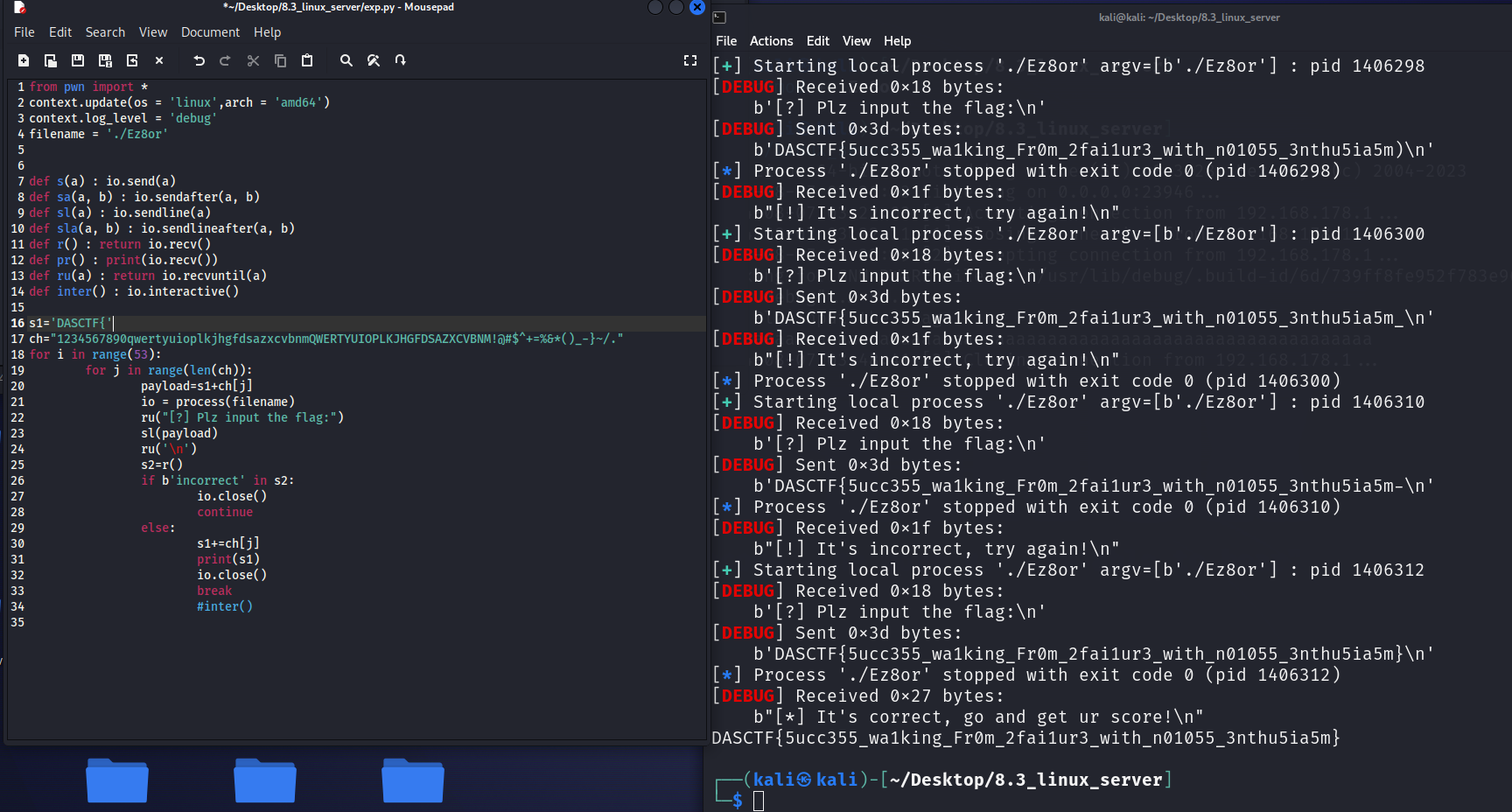

这题因为比较的长度是输入的长度,并不是固定的60,所以可以采用爆破的形式,且是elf,用pwn的方式爆破更快

1 | |

鸡哥直接逆向的,主要是我比赛写的脚本一直出不了,用python还是有点小trick

1 | |

后面研究了一下写c反而不容易出错

1 | |

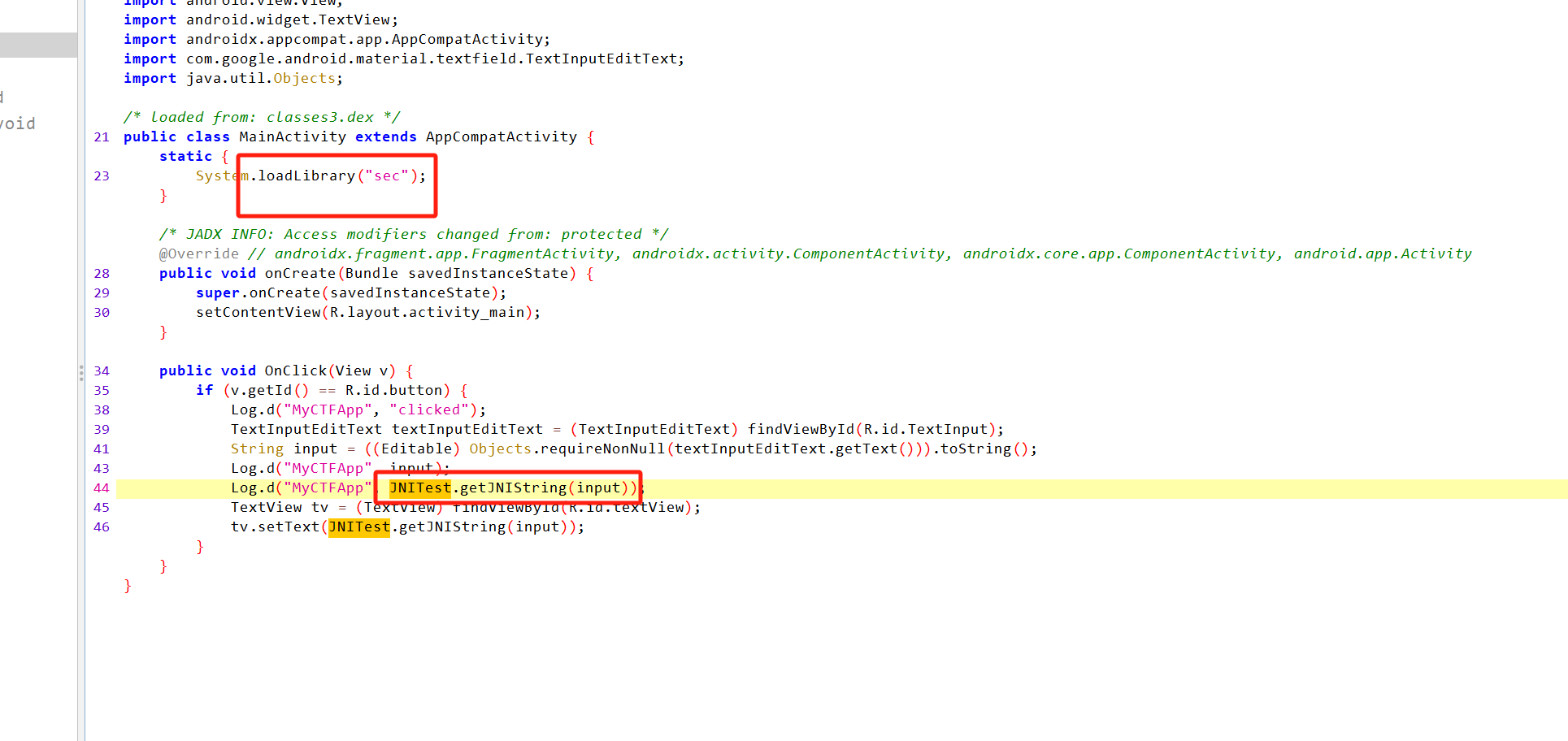

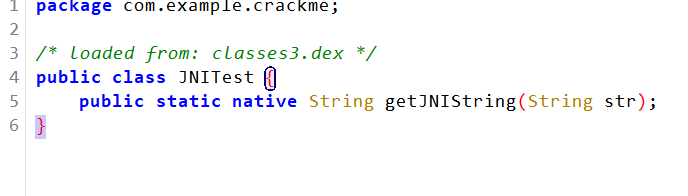

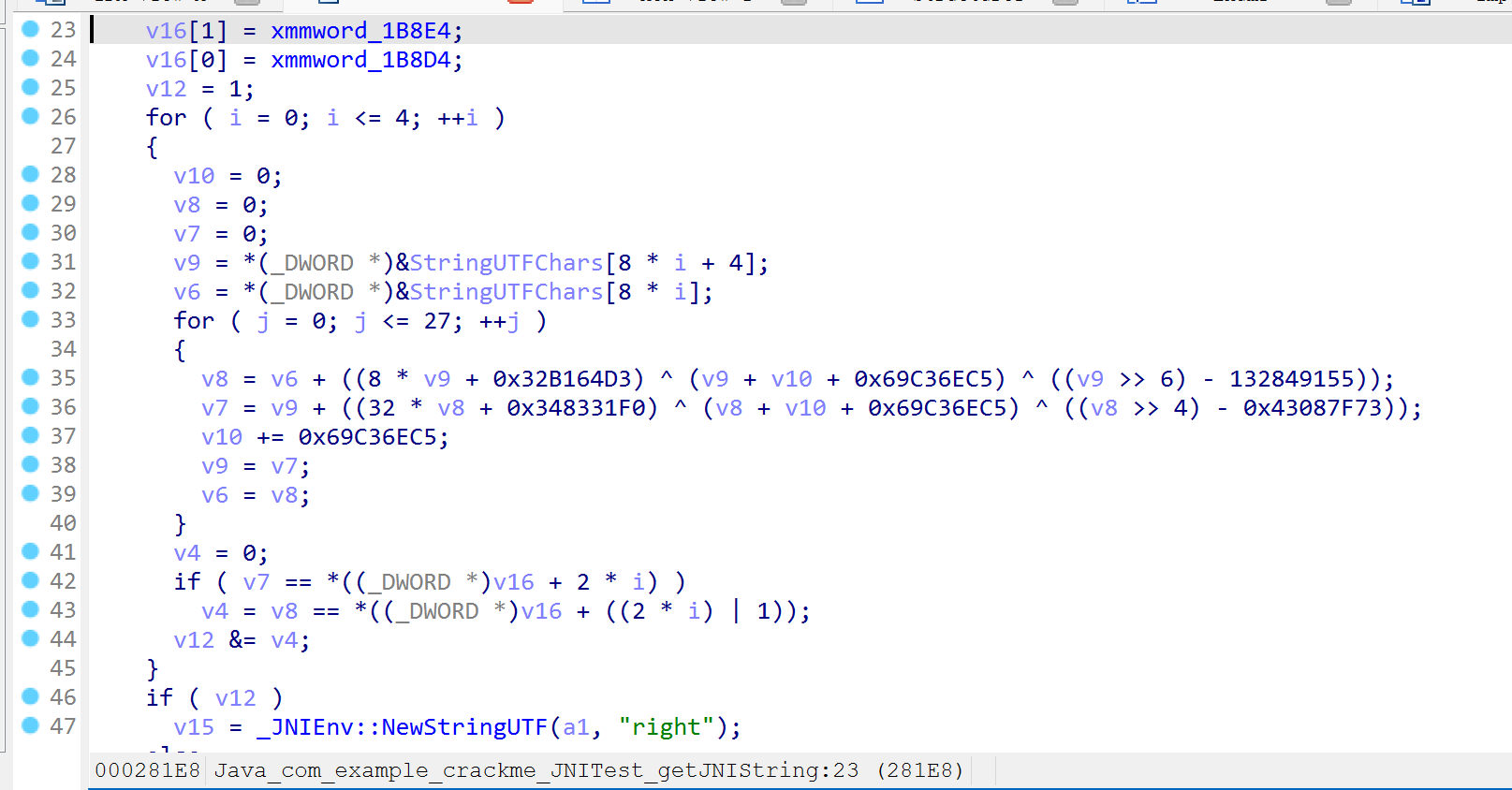

apk_re-1

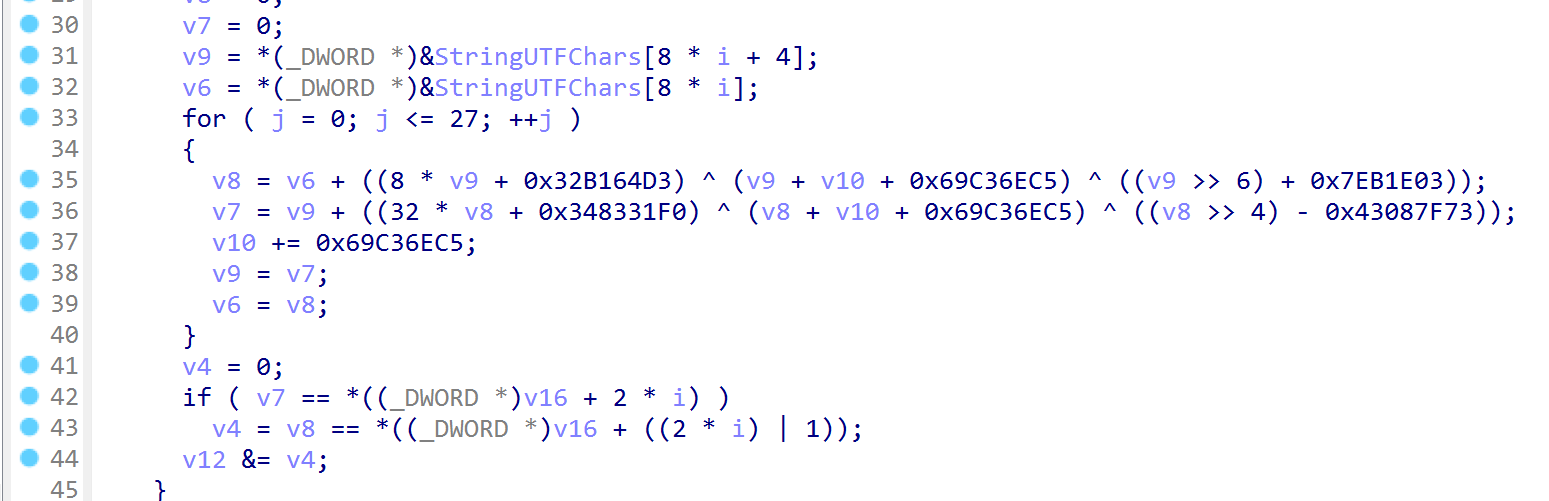

tea魔改

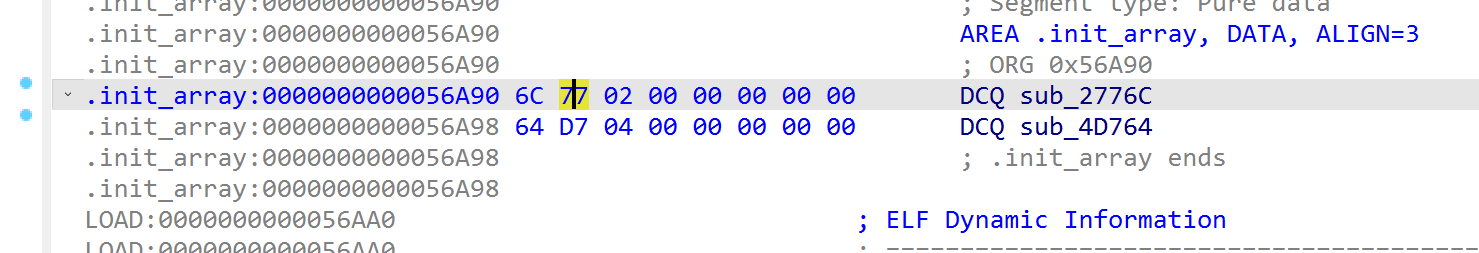

解完发现不对,找了一下发现还有初始化操作(感谢yuro✌提醒)

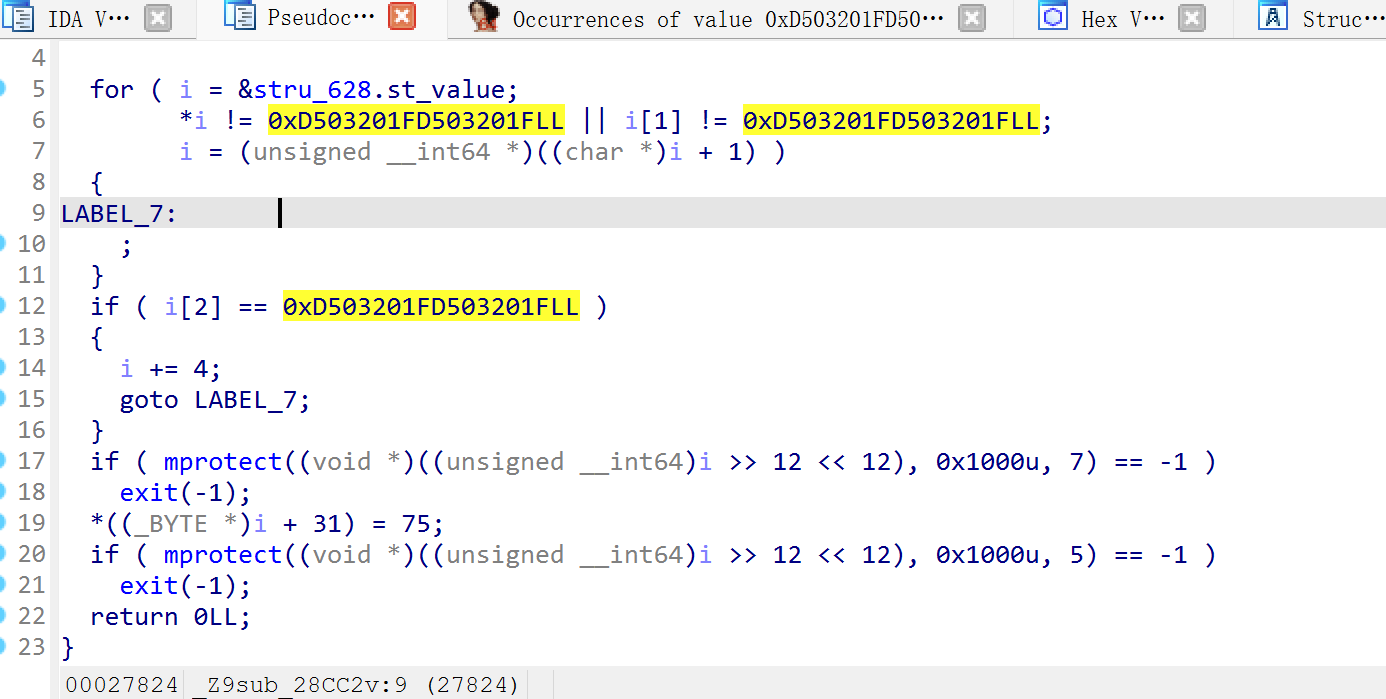

前面一部分相当于特征码搜索,找到i+31的地方改为75

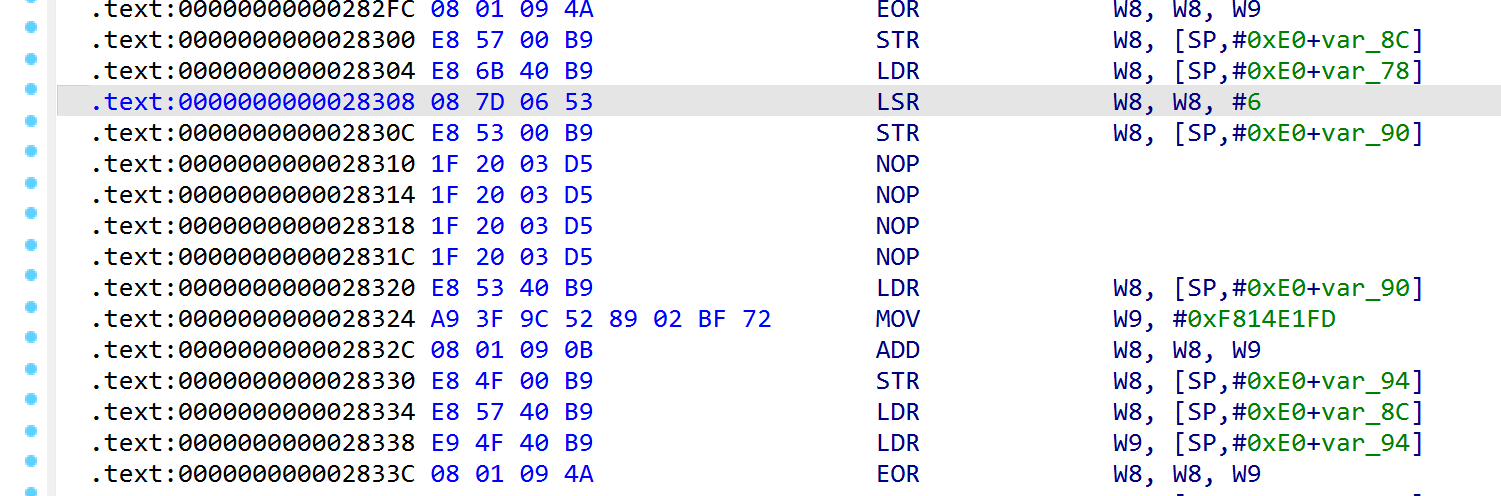

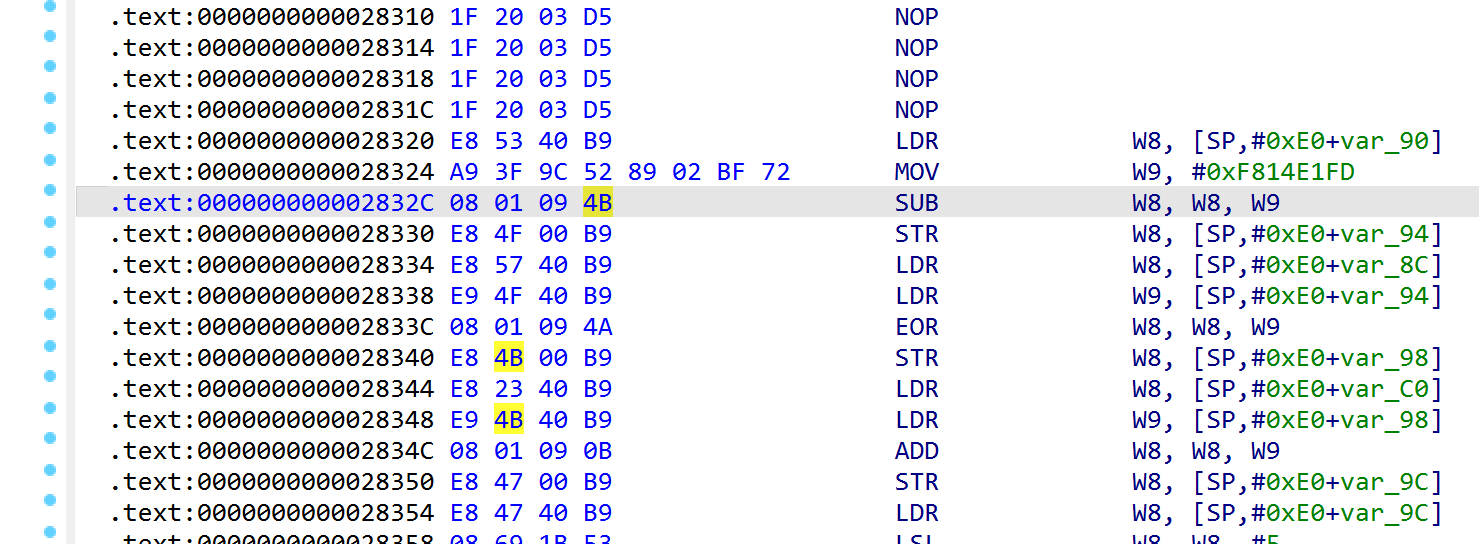

大概率是在tea算法中有修改

原来的0b改为4b,从add变成sub,那大概率就对了

这题恶心的点在于输入的高位赋给v9,v9=v7,v7最后是密文的低位

还有解密的时候在写第几行千万要看仔细,我的经验是写哪行选中哪行

1 | |

Crypto

RSA-1

1 | |

real_p并不是质数,要求phi还得知道p,q,r,s,t。然后看到assert size(m)<360,m挺小,就可以把原本的模数n换成模数real_q,这样phi=real_q-1

1 | |

浙江省省赛2023决赛复现

https://j1ya-22.github.io/2024/08/10/浙江省省赛2023决赛复现/