2024上海市赛决赛

今天的pwn就属于要么都别想打,要么大部分人都没修好,会被批量打

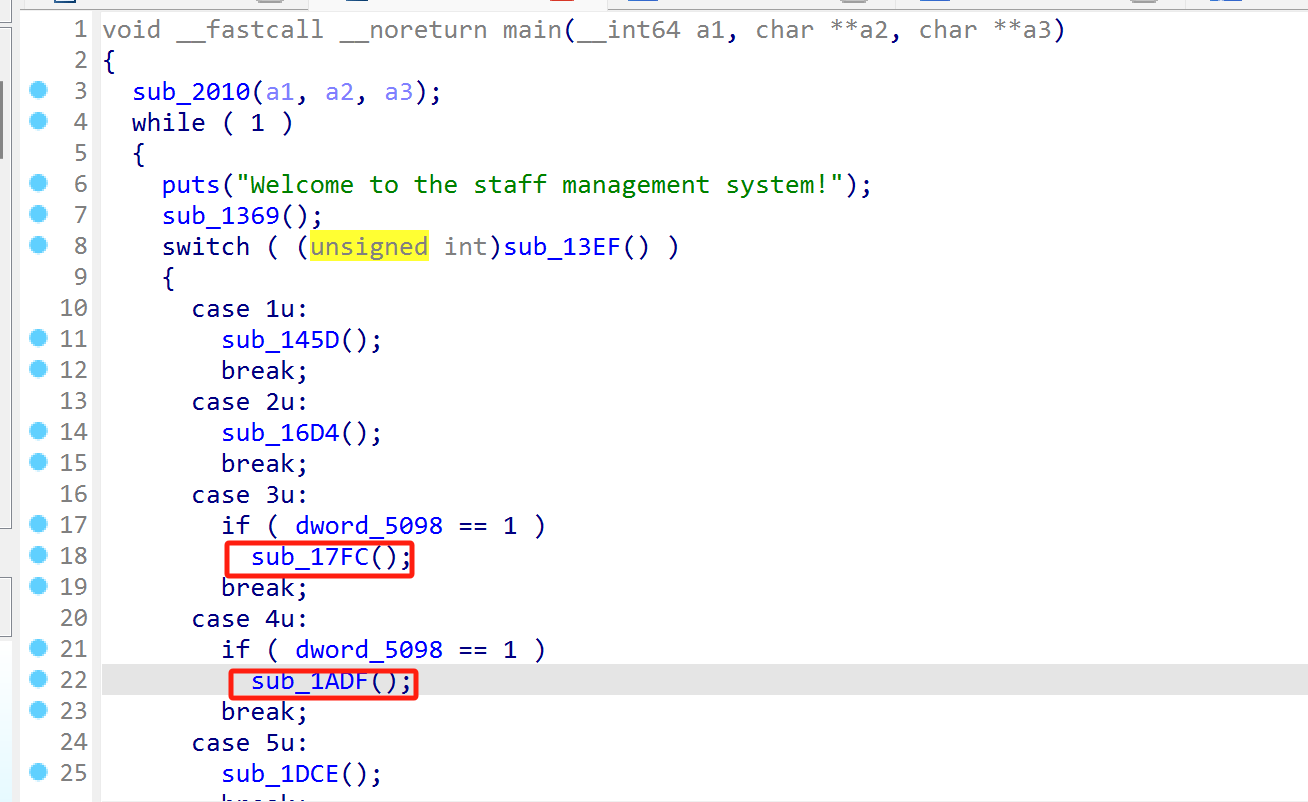

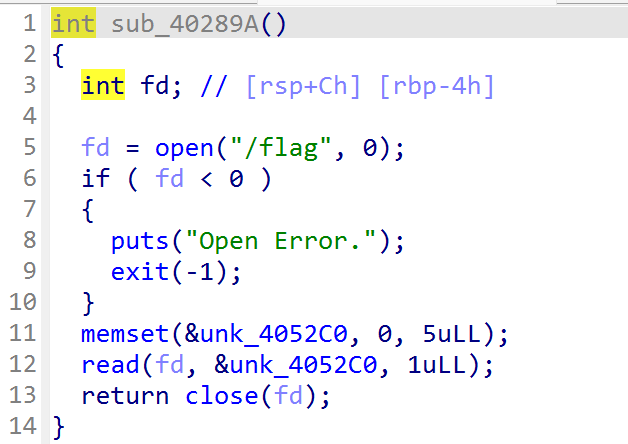

一上来直接搜字符串,看看有没有open(‘/flag’)或者system这种,直接把read的字节改小,这样一直到20轮两道pwn都没有被打

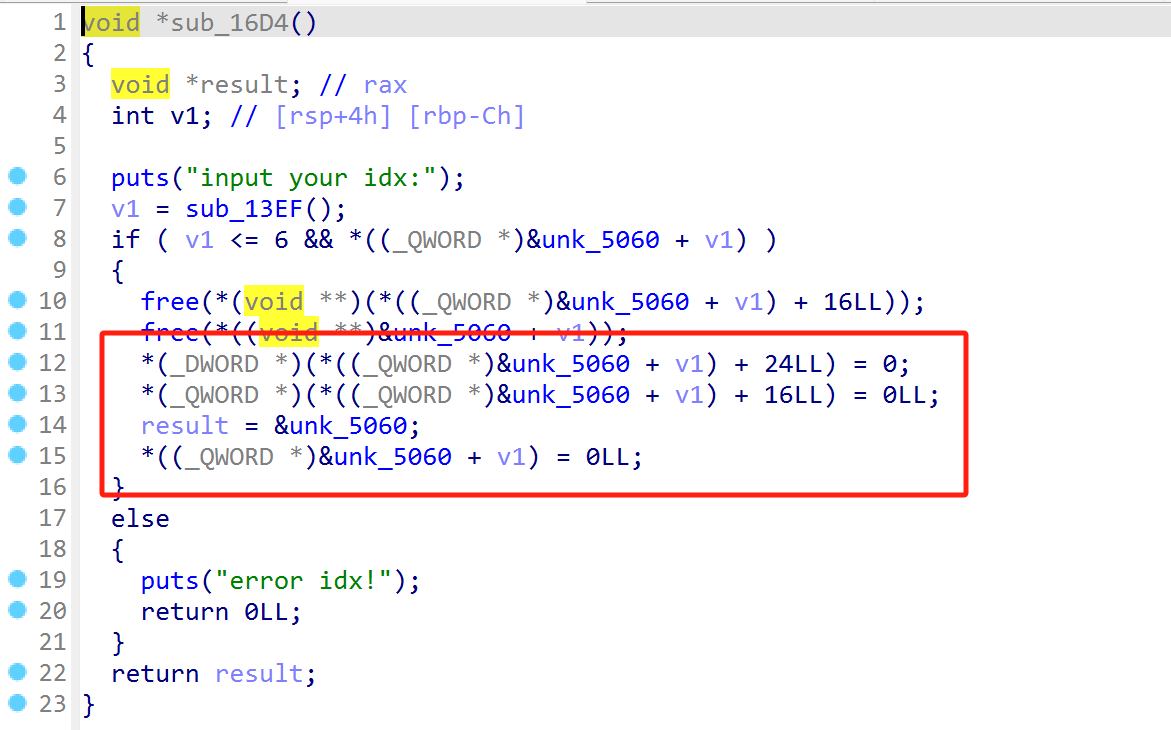

两个函数都有read,后面想着其实可以把17和22行的数字1给改掉,因为别人也不知道是啥

后面被打又去看了一下,觉得pwn1是典型的off by one,刚好尧哥昨天讲过怎么修,直接全部nop发现就没被打了,之后发现flag还是会被read,但是因为提前修改只能读一个字节

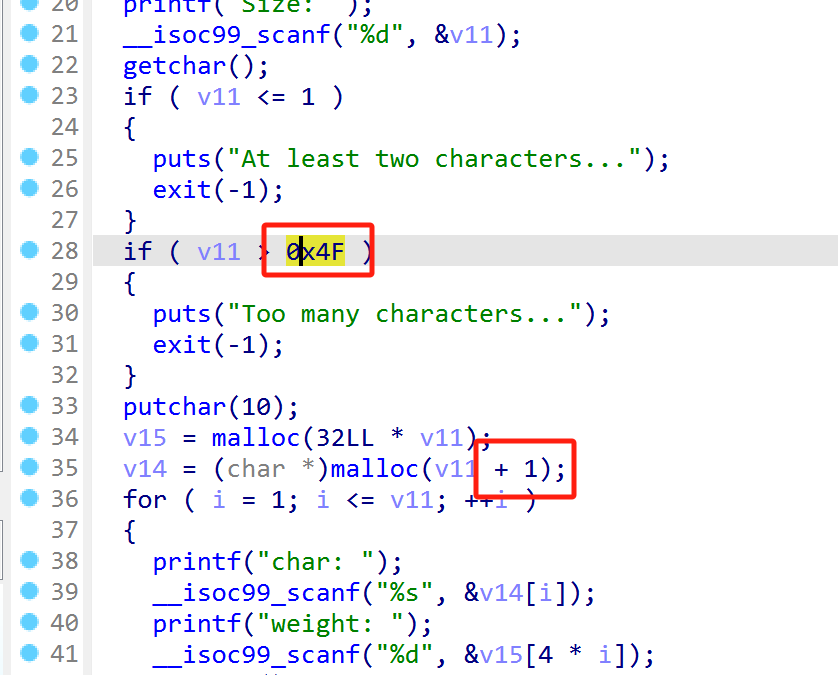

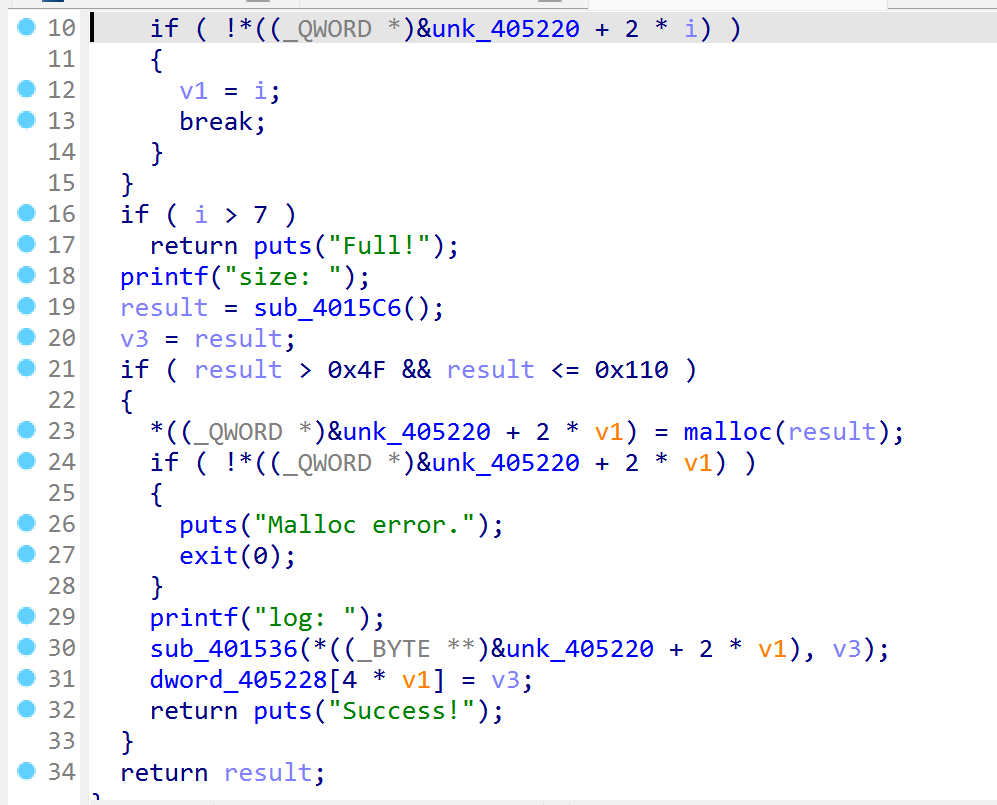

后面pwn2挺阴险的,倒数第二轮才打进来,最大malloc是0x4f+1

add函数最小也是0x4f+1,这个时候会造成堆叠,修的话把上面的大于换成大于等于就行

经验总结

1.前一天得先看看xshell和xftp能不能用,第二天才发现缺32位的msvrc110.dll库,最好都装着

2.pwn题端口要nmap自己扫,md队友说了一直没去试

3.堆里面off by null和off by one常考,得会打

4.还有就是批量提交脚本,应该有两种提交方式,下次打之前得会写

5.规则还得研究清楚,到底宕机扣不扣分,这次好像没扣

2024上海市赛决赛

https://j1ya-22.github.io/2025/02/23/2024上海市赛决赛/