2024ciscn-ccb初赛部分wp

Re

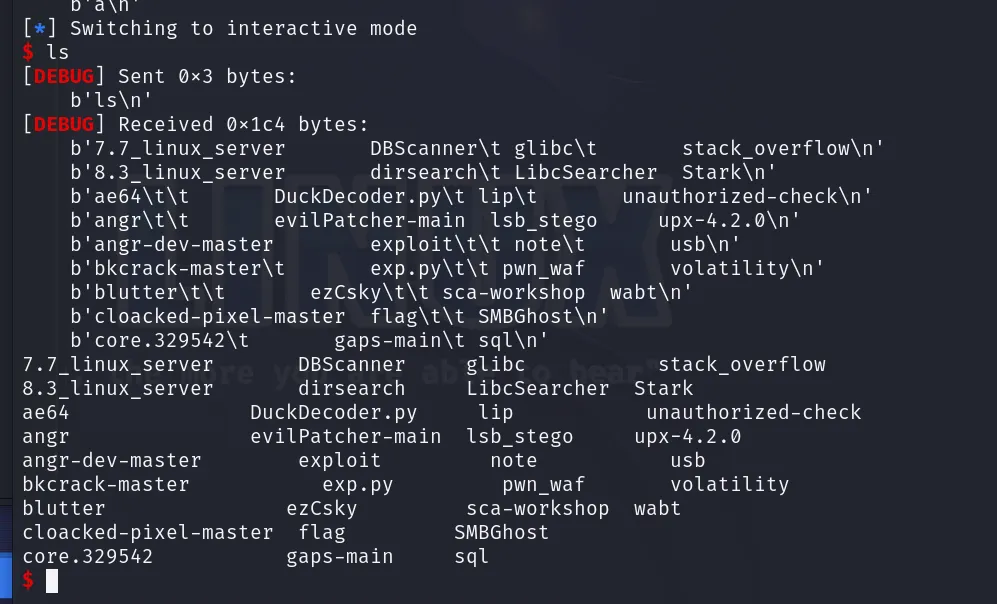

ezCsky

找到rc4和key

1 | |

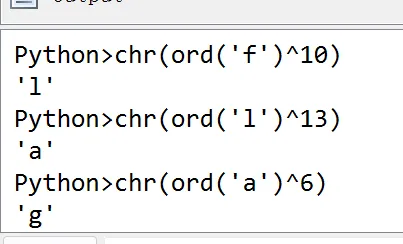

得到的密文发现最后一位是125,第一位和f异或得到l,猜测是相邻异或,而且程序前面也有xor模块

1 | |

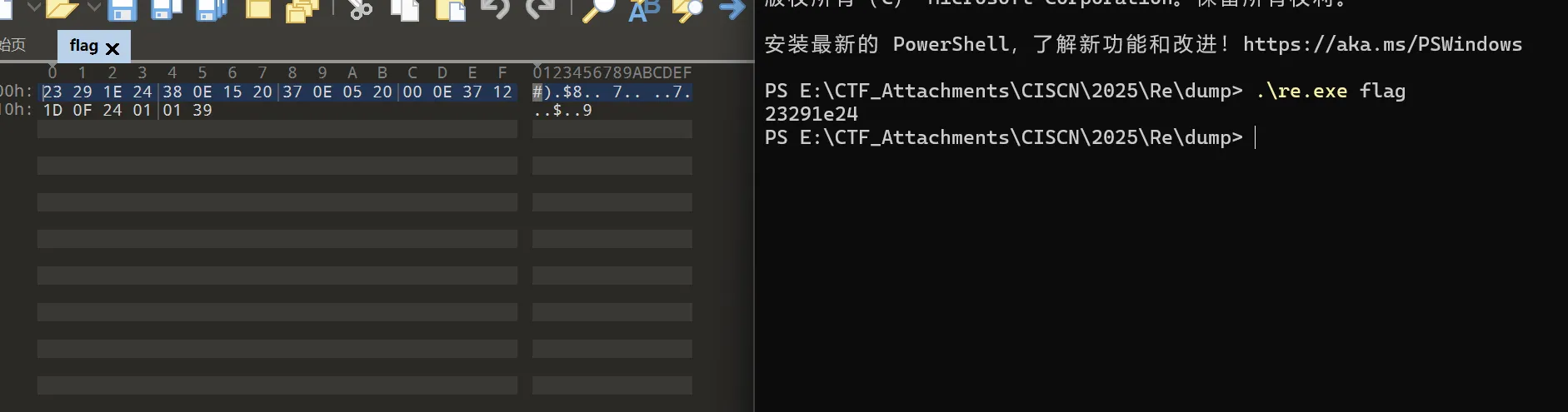

dump

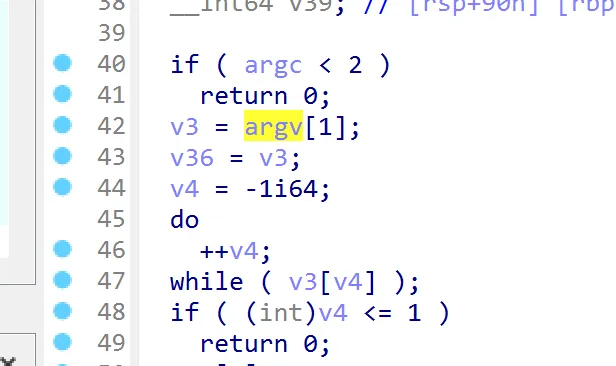

程序会解析输入参数

输入flag发现刚好对的上

经过测试猜测是单表代换,且00表示4

把大部分可见字符的映射都找出来

1 | |

Pwn

anote

https://ya1orin.github.io/posts/cbe4da55.html

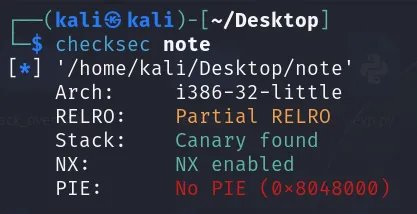

查看保护

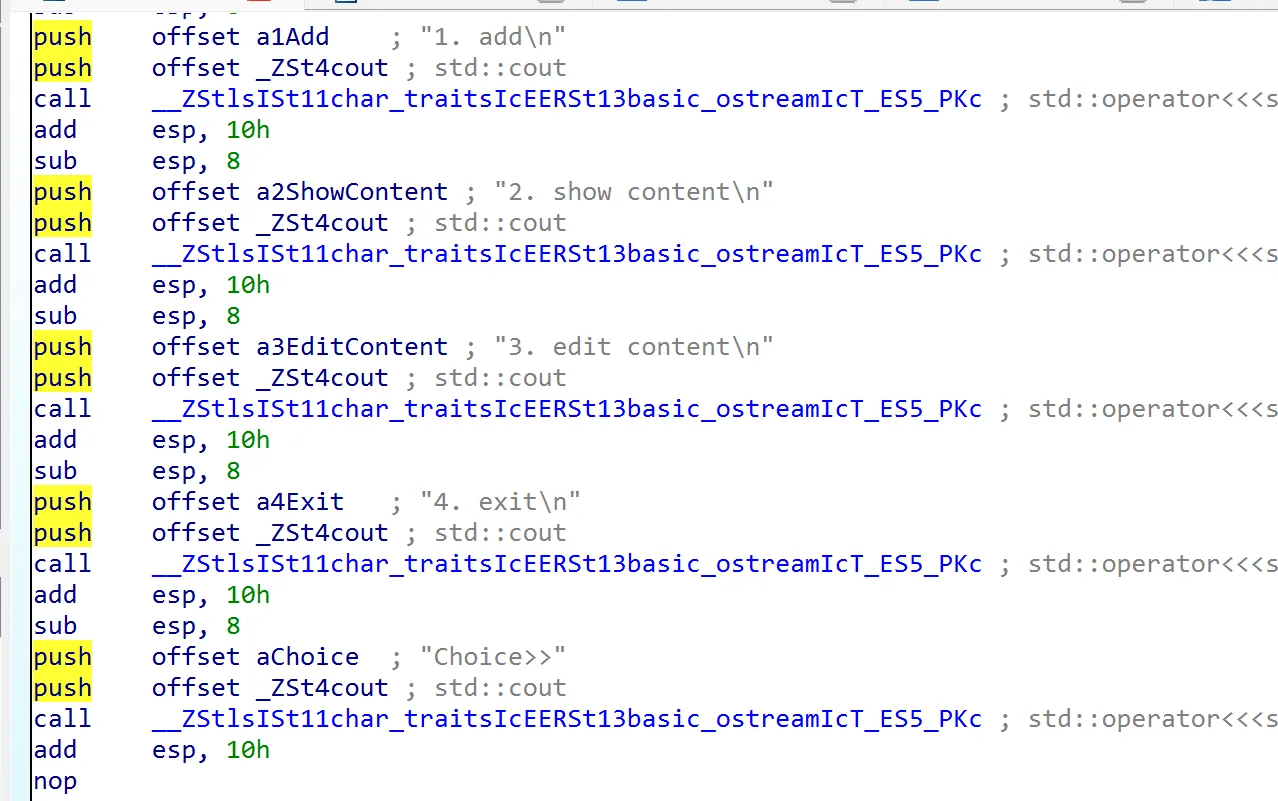

无法反编译菜单

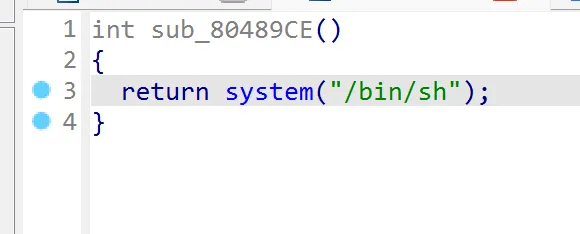

发现后门函数

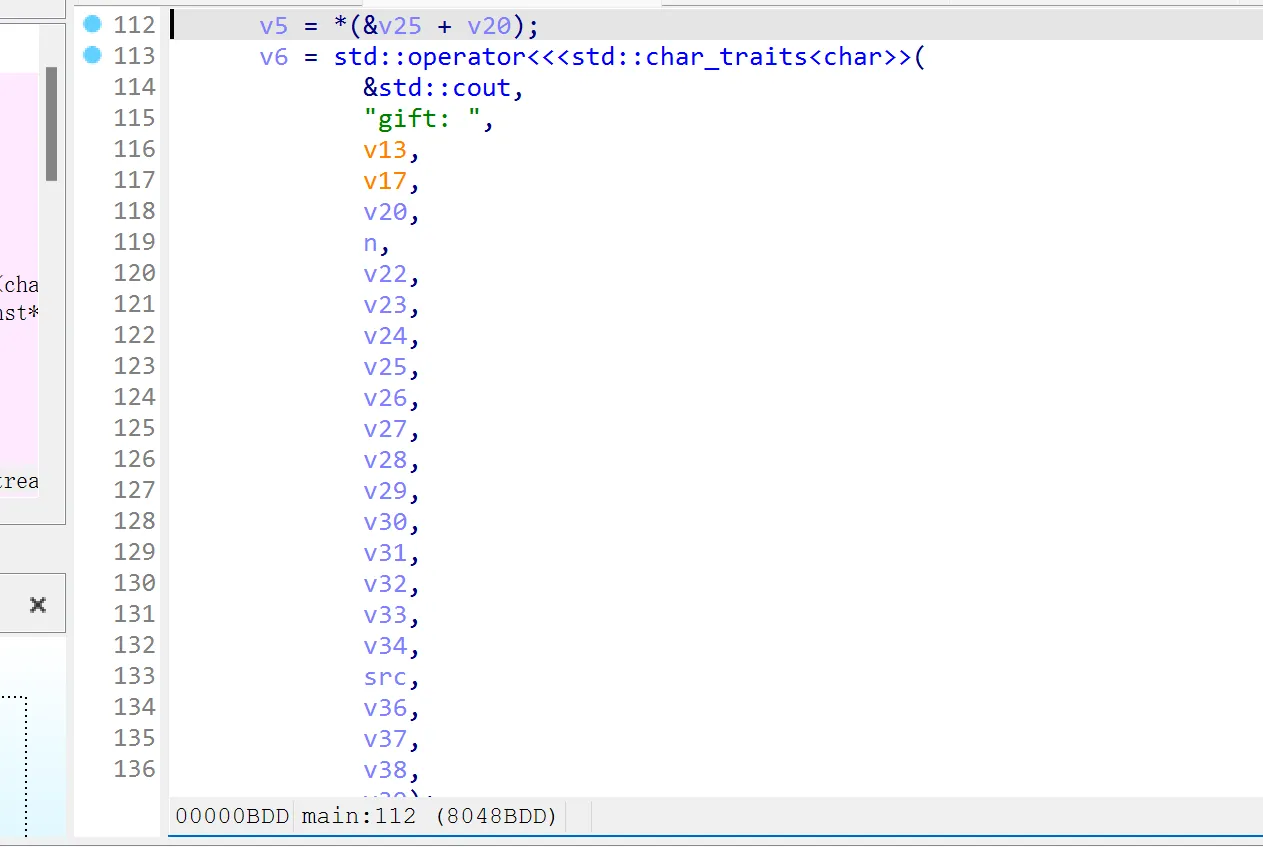

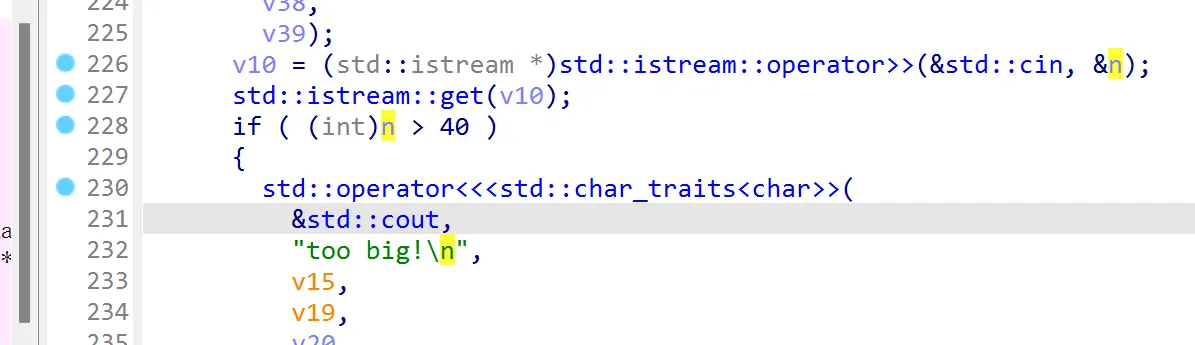

gift泄露堆地址

有堆溢出

函数调用需要经过两次地址读,两次取地址后直接getshell

1 | |

Crypto

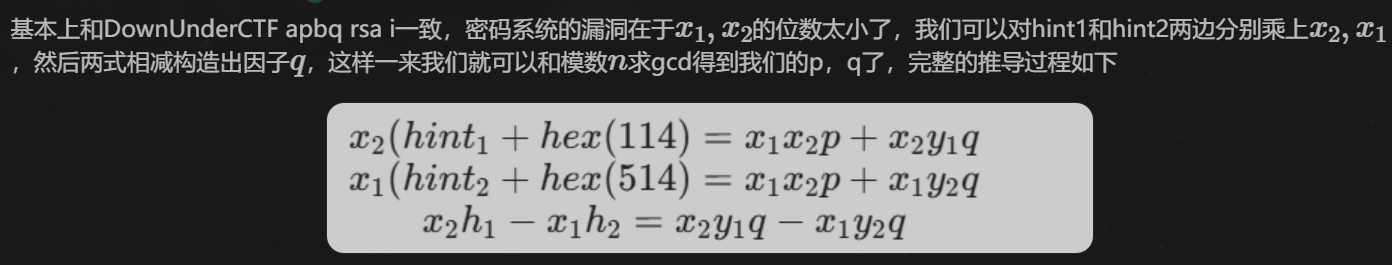

rasnd-2

1 | |

crypto2中指数为n-p-q,尝试(514 * p - 114 * q),这样就能构造欧拉定理,(514 * p - 114 * q)hint在模n下互逆

1 | |

2024ciscn-ccb初赛部分wp

https://j1ya-22.github.io/2025/02/26/2024ciscn-ccb初赛部分wp/