2025数字中国APP赛道安全积分争夺赛决赛部分wp

数据加密

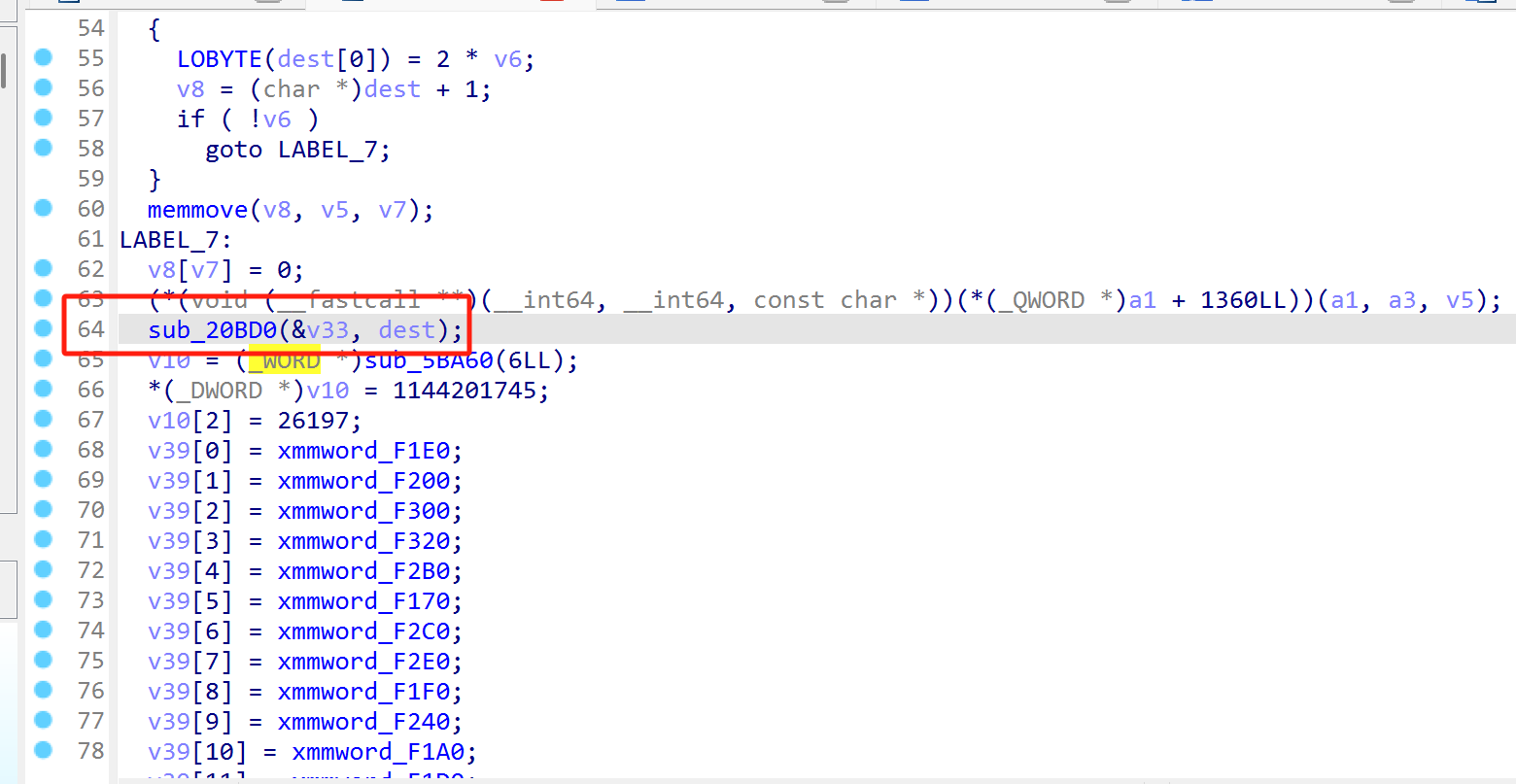

crackme

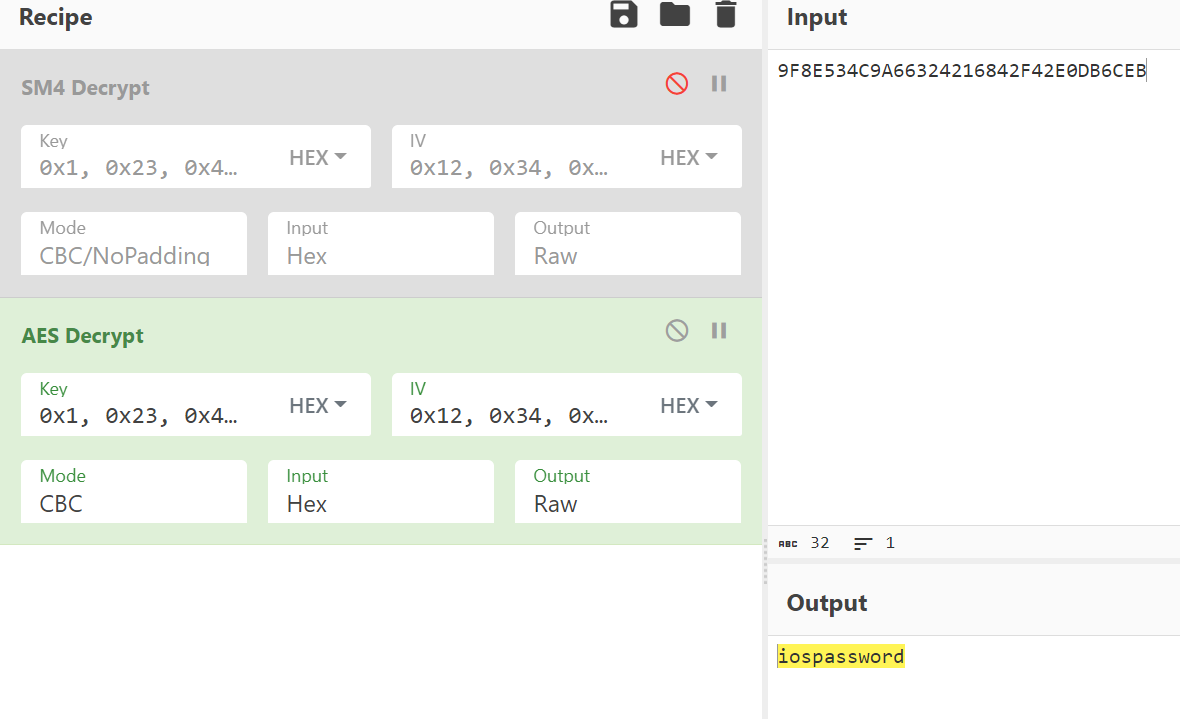

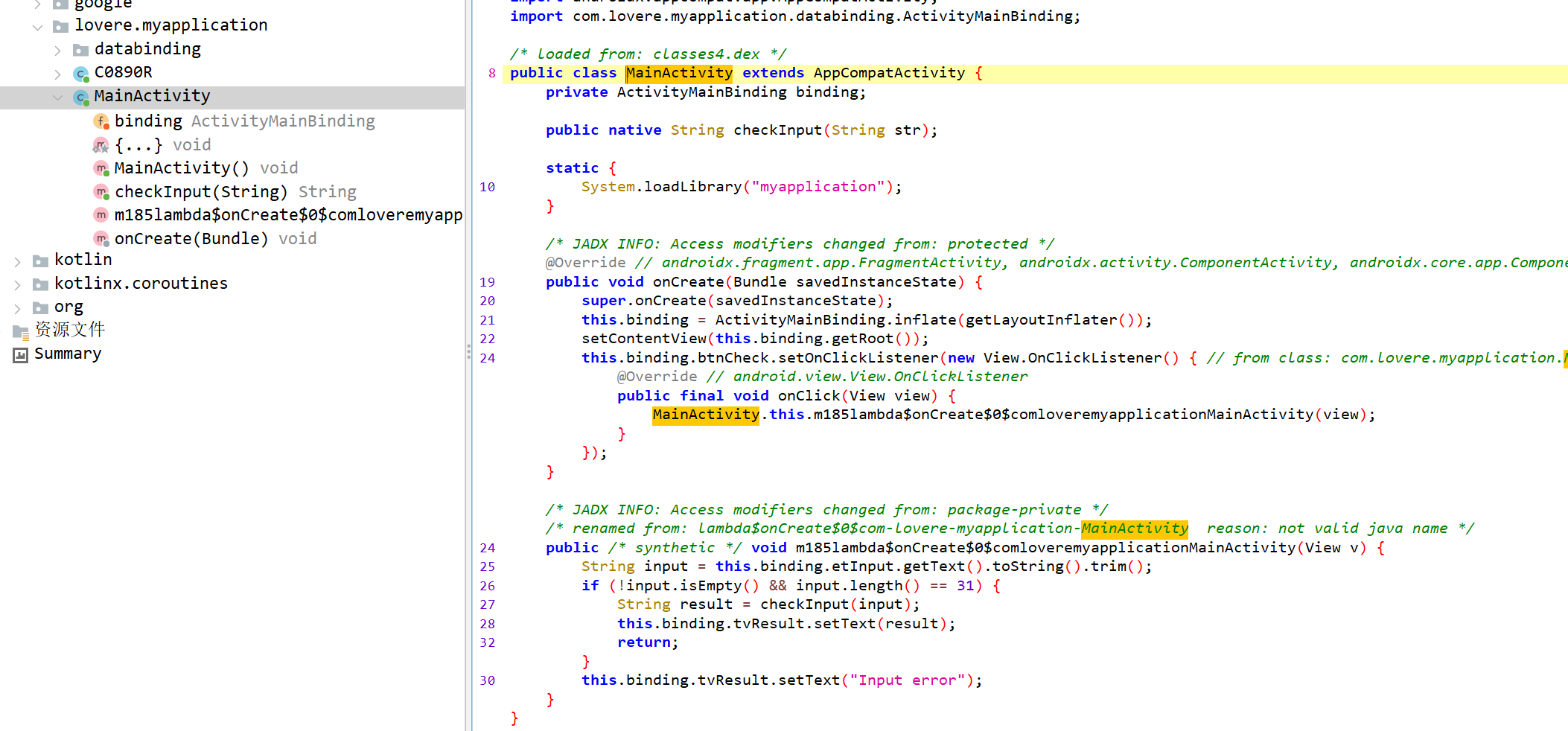

找到关键函数,因为不知道CCCrypt(0, 0, 1u对应什么算法,得到正确的key和iv后尝试解密

1 | |

逆向工程

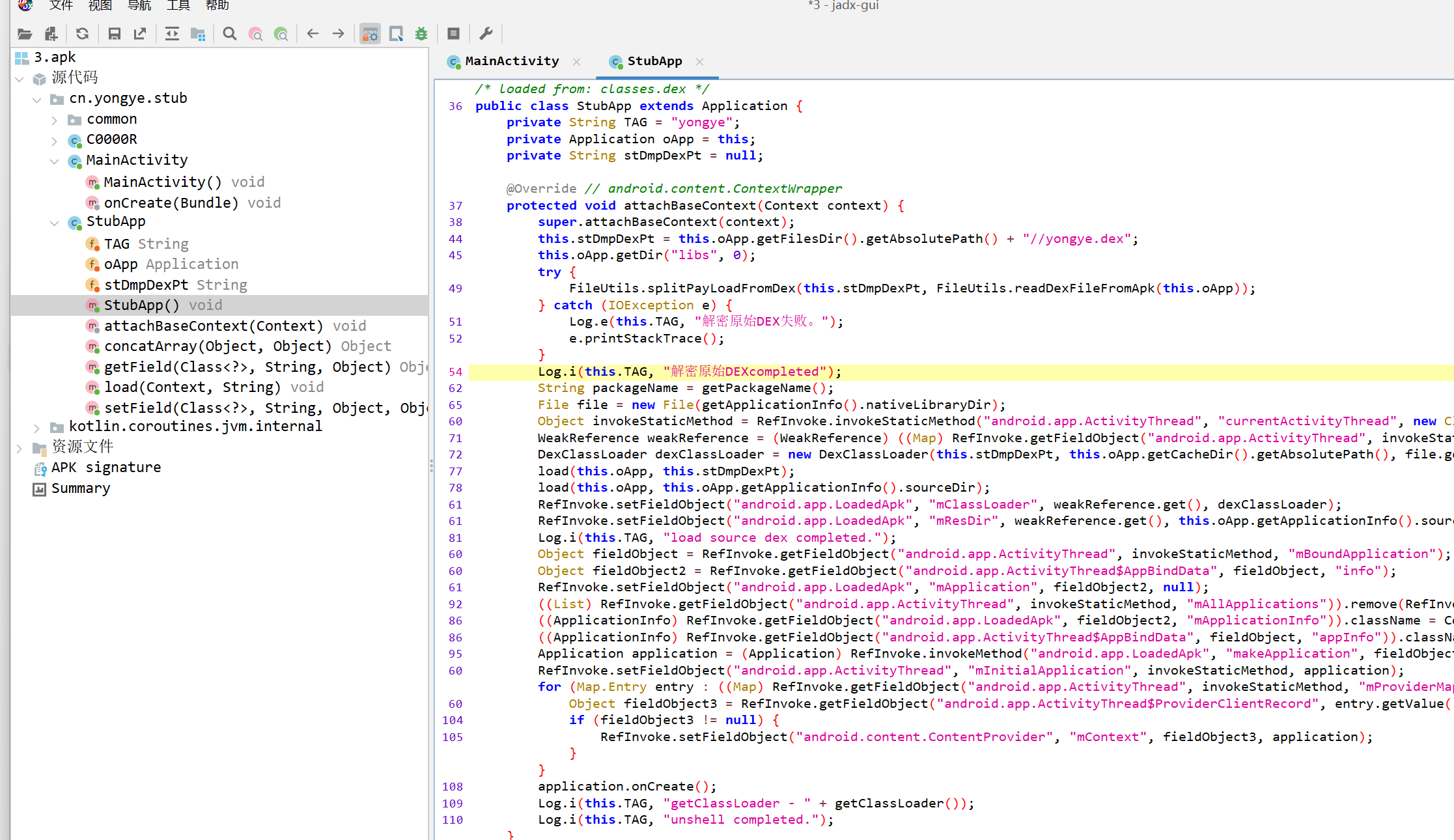

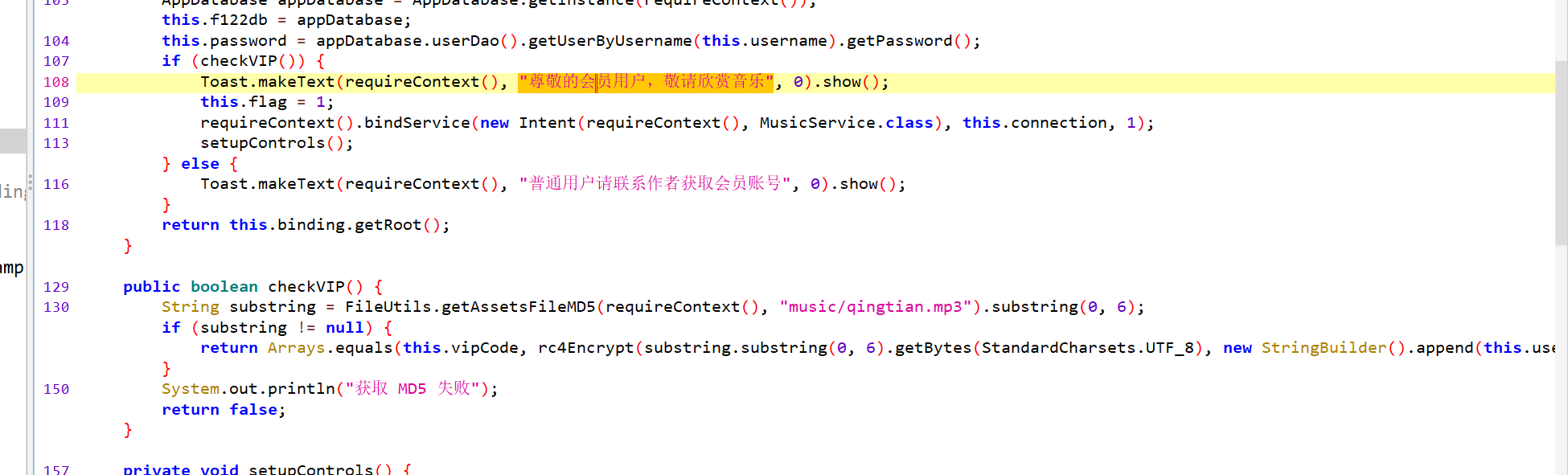

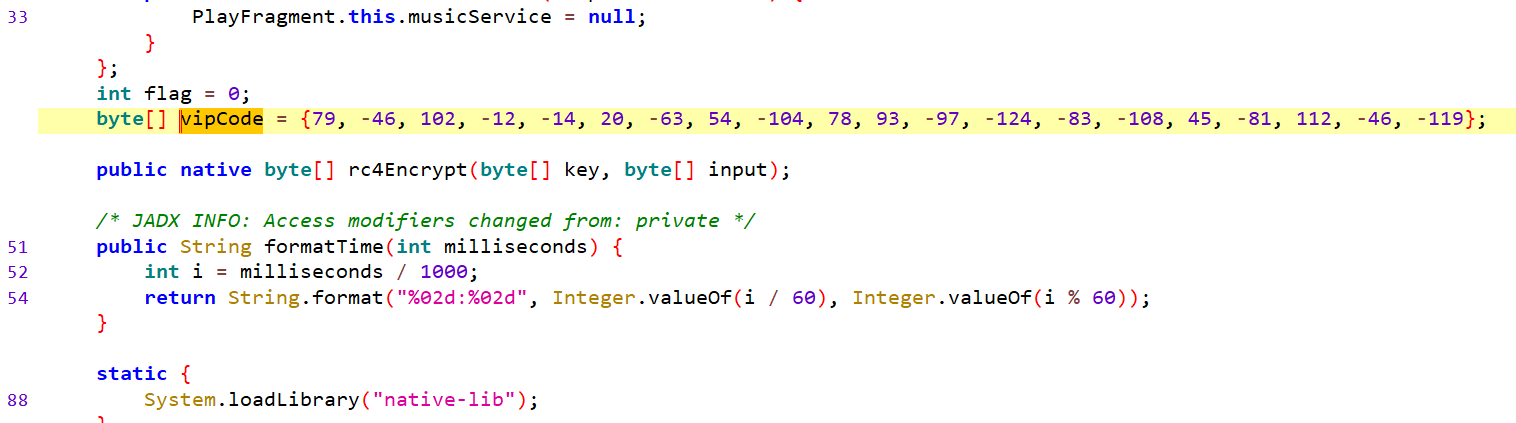

task_get_vip-1

题目要求是获取vip账密

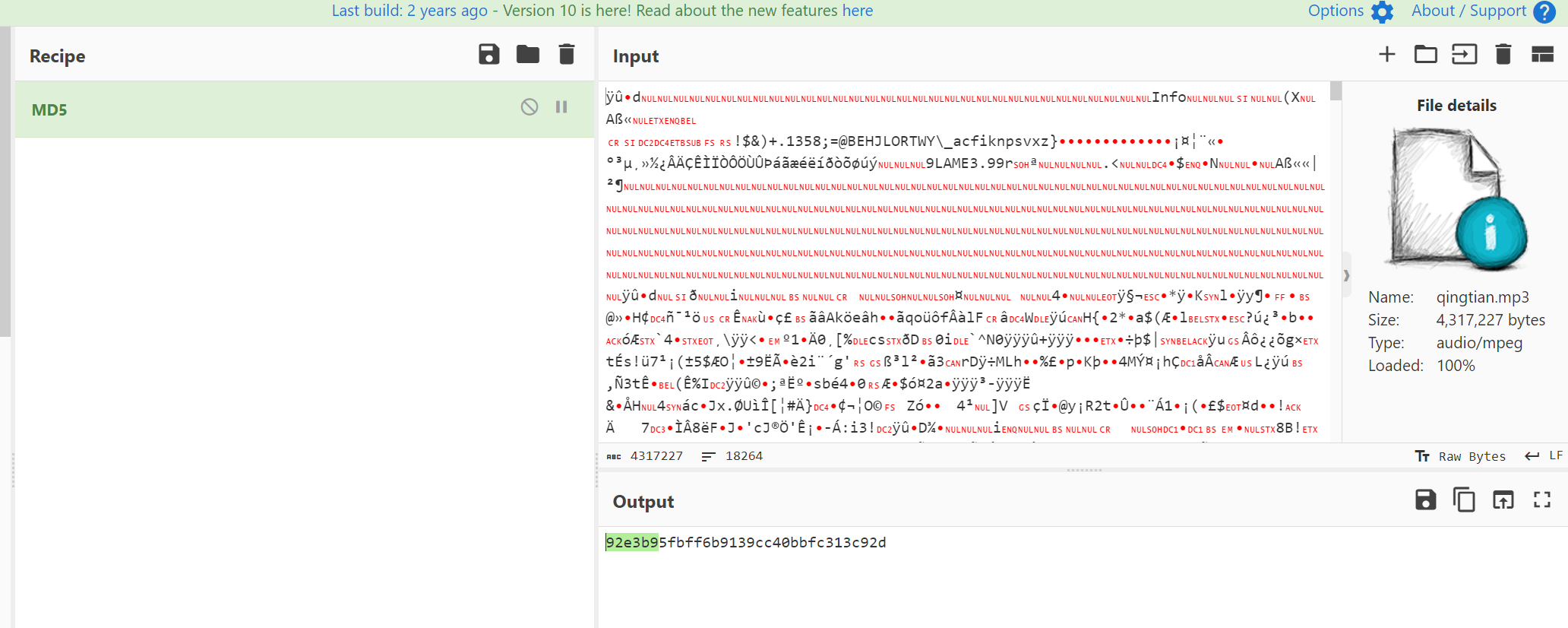

会解密生成dex

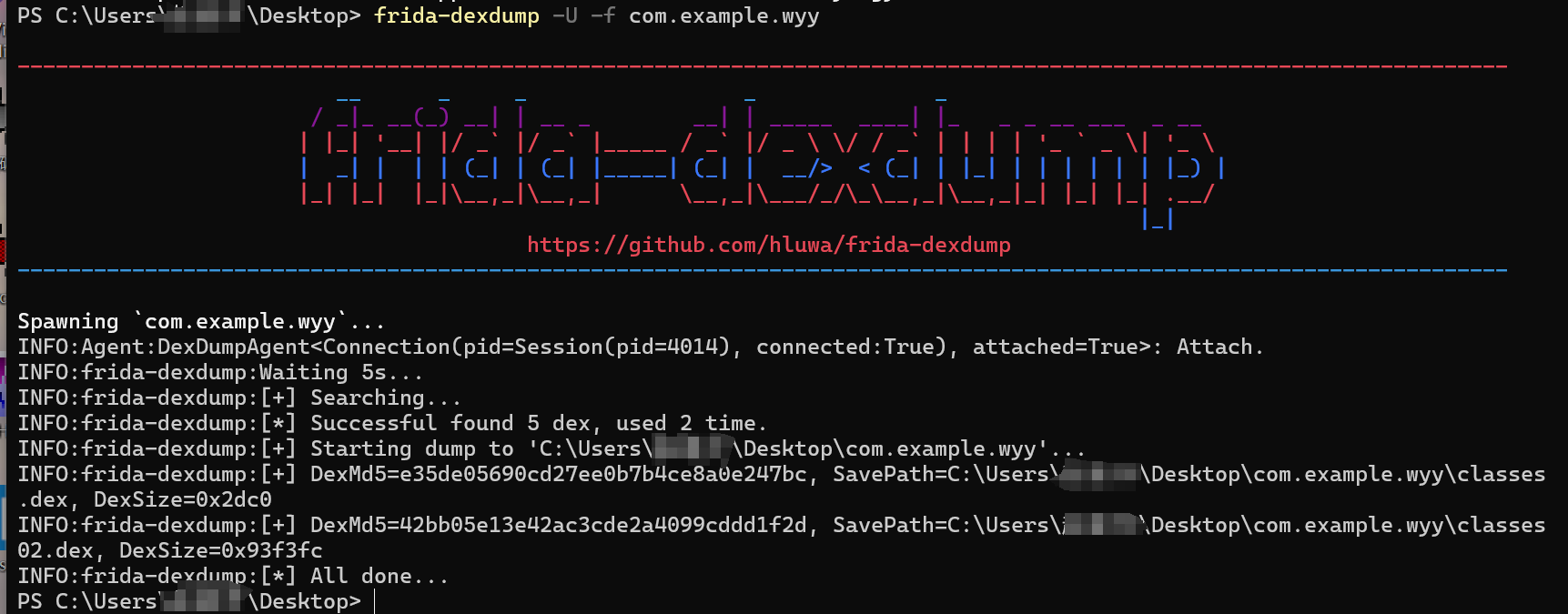

先用adb shell pm list packages得到真正的包名com.example.wyy,而不是直接显示的cn.yongye.stub

用frida dump得到解密后的dex

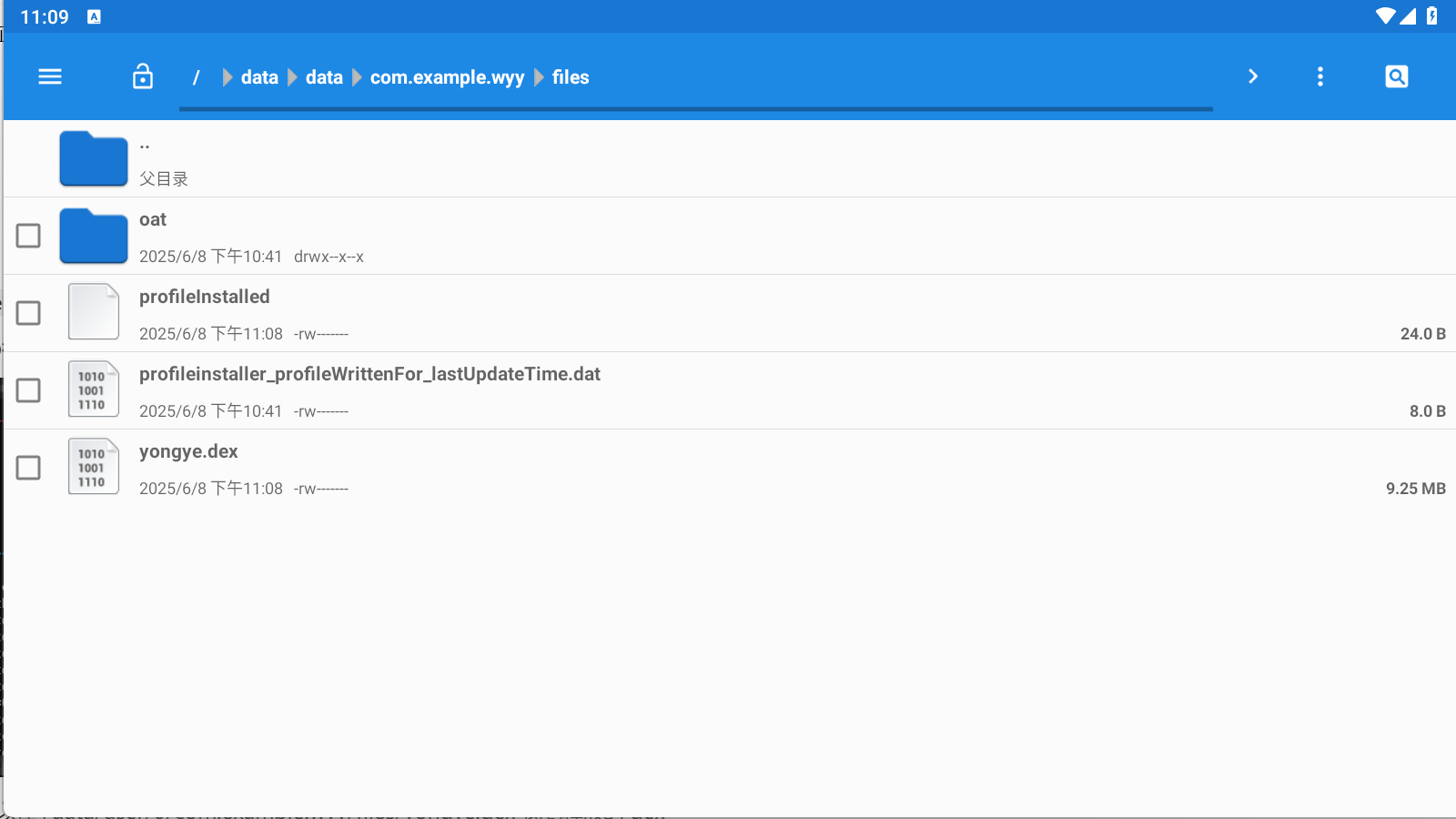

或者运行后可以在 /data/user/0/com.example.wyy/files/yongye.dex 找到释放的 dex

搜索关键词会员

1 | |

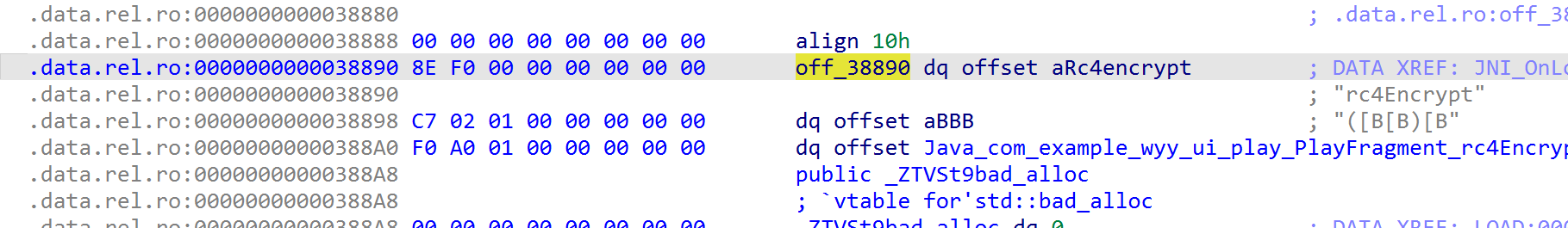

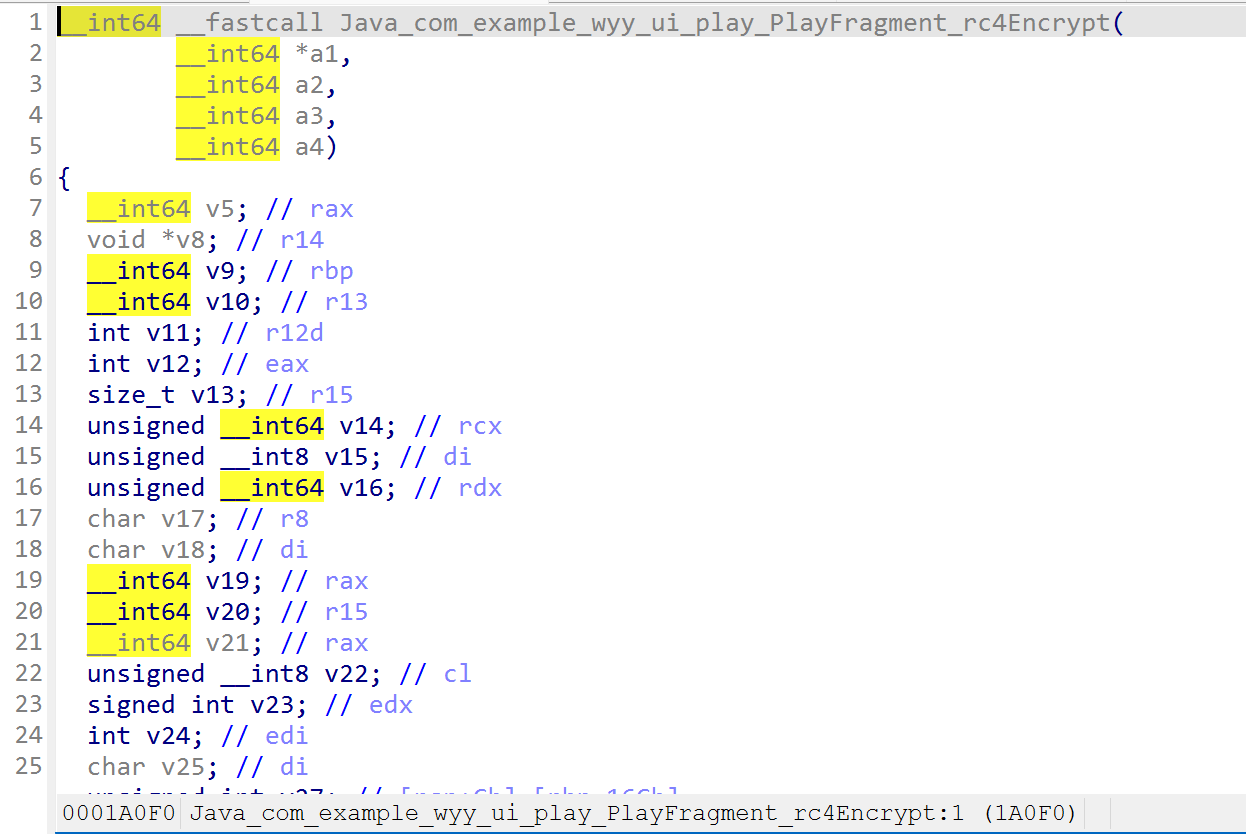

实际上so层也能指向这个类

隐私合规

TaskPrivate(1)

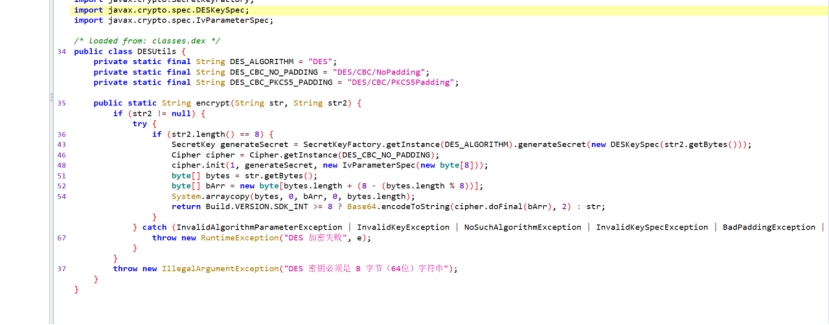

发现des和base64

只找到了key,猜测key和iv是一样的

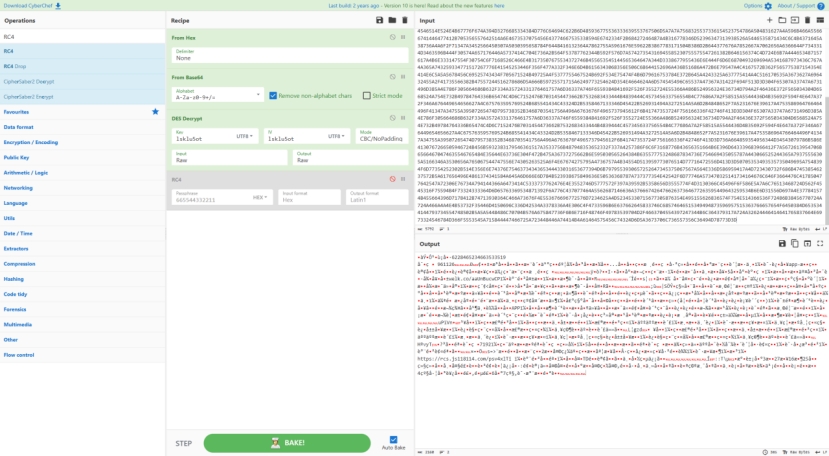

密文先from hex再解base64,最后des解密

**MD5{银行卡+密码}**后提交

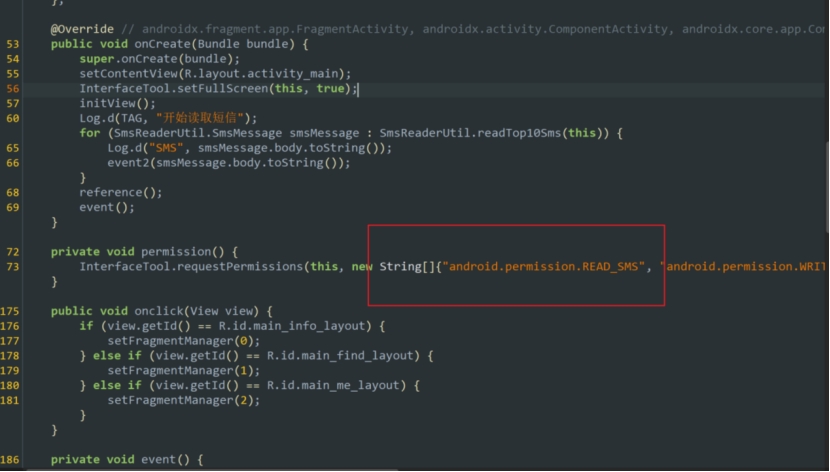

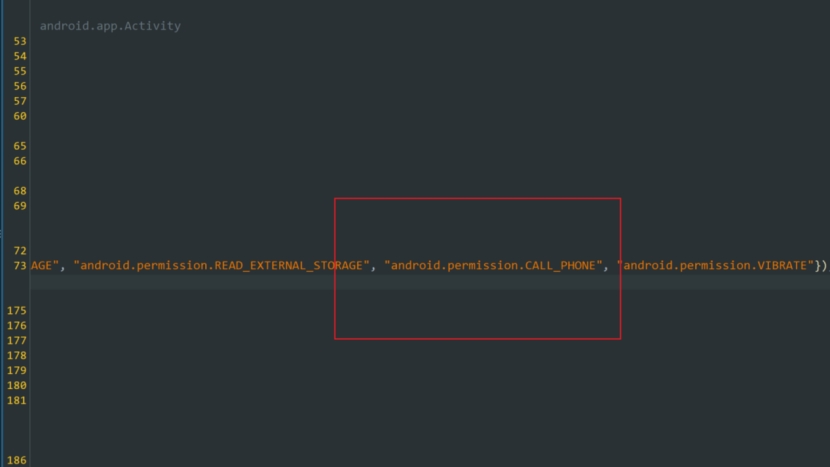

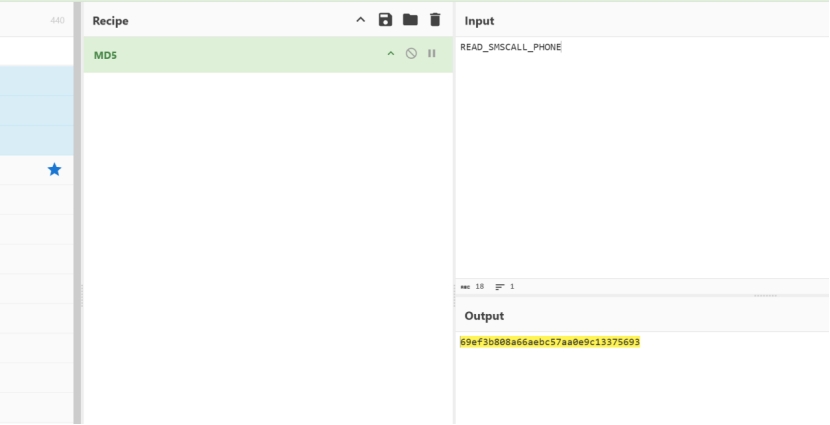

TaskPrivate(2)

MainActivity里找到申请读取短信和打电话的权限

md5后得到flag

通信安全

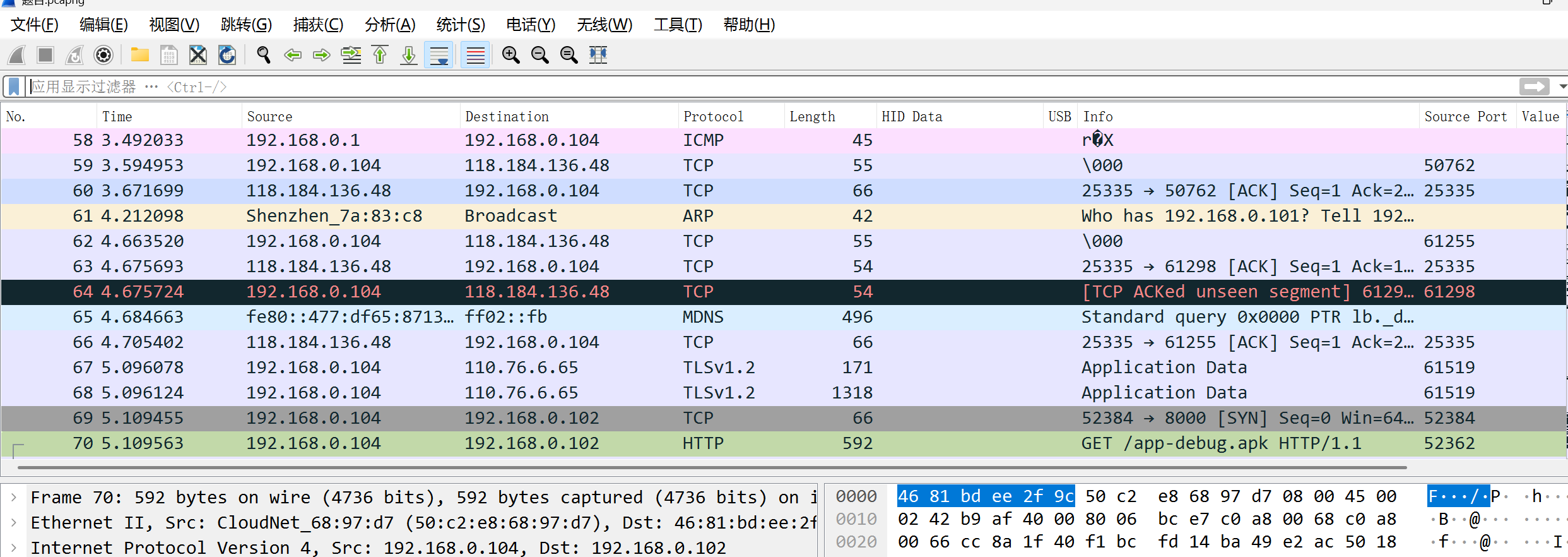

ezapk-1

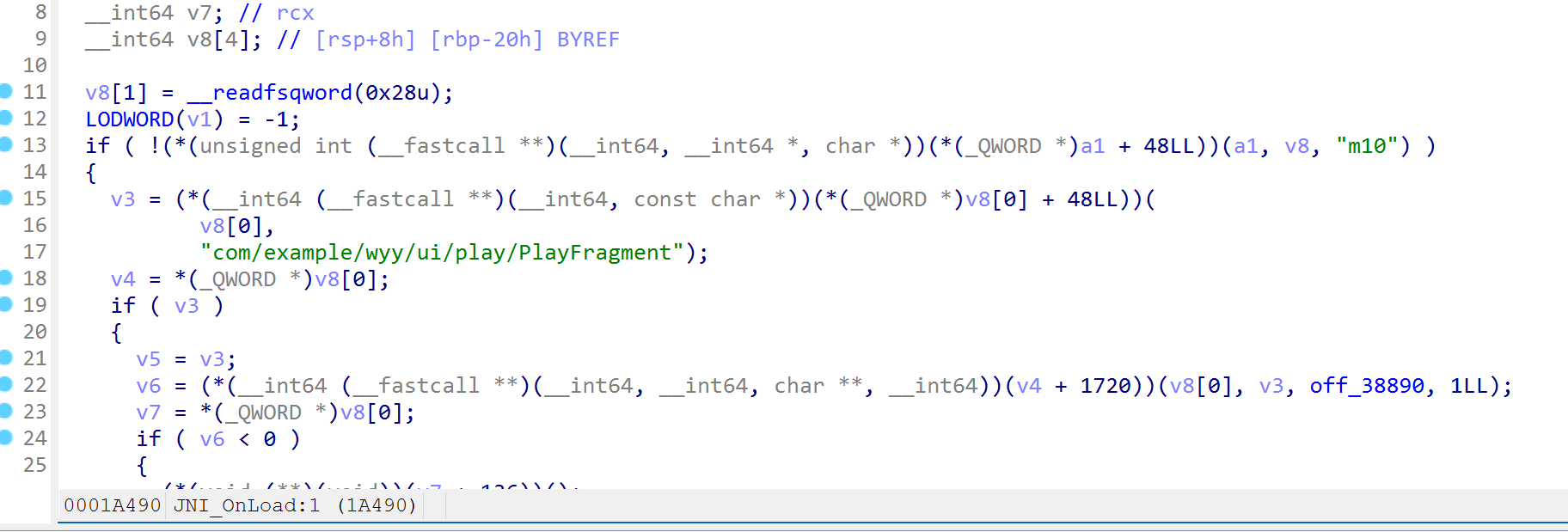

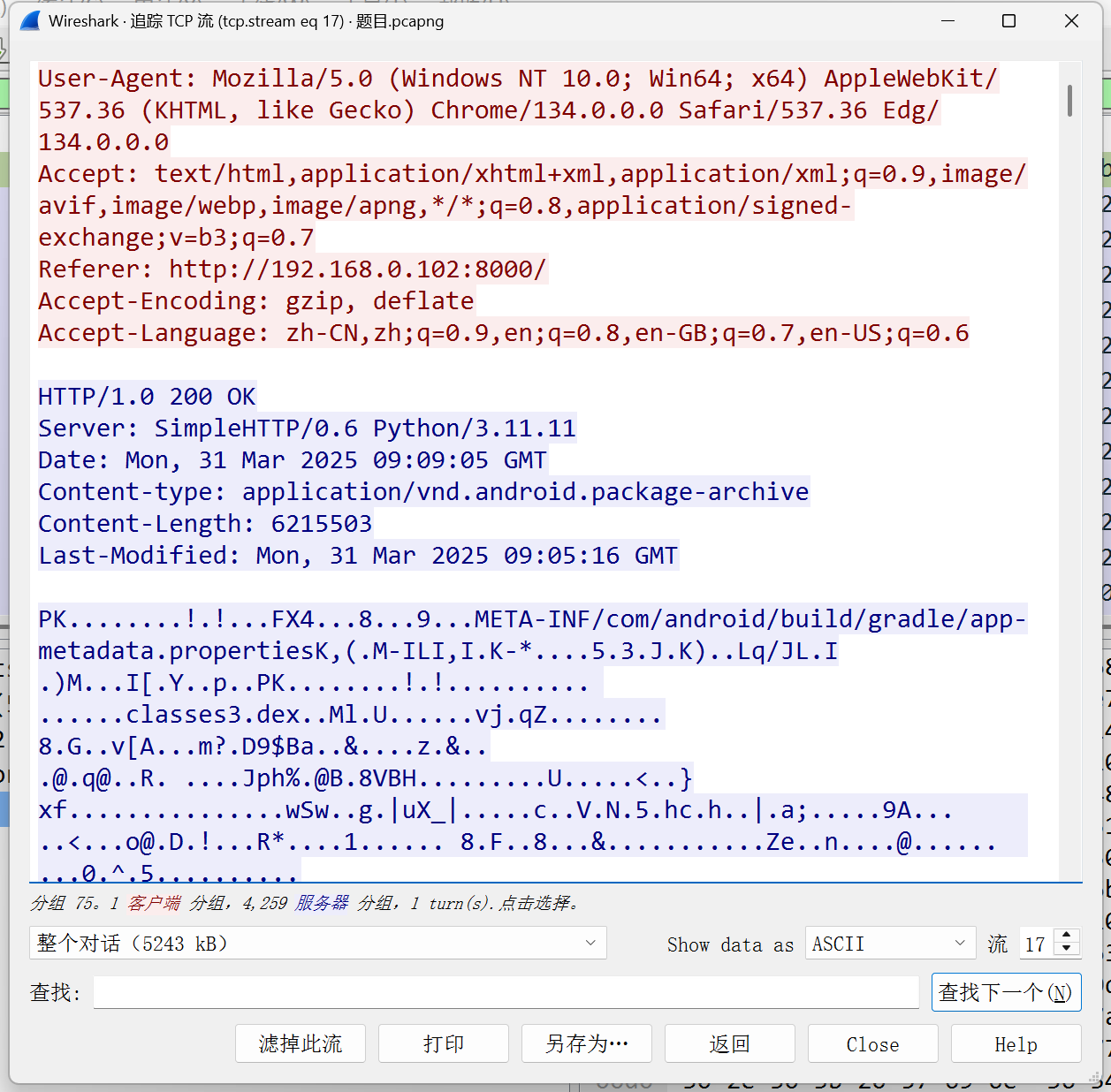

根据协议分级重点关注http,发现在获取apk

追踪tcp发现有apk,这里提取原始数据有个方便的点是直接全选然后把上面一部分删掉,手动复制比较费时间

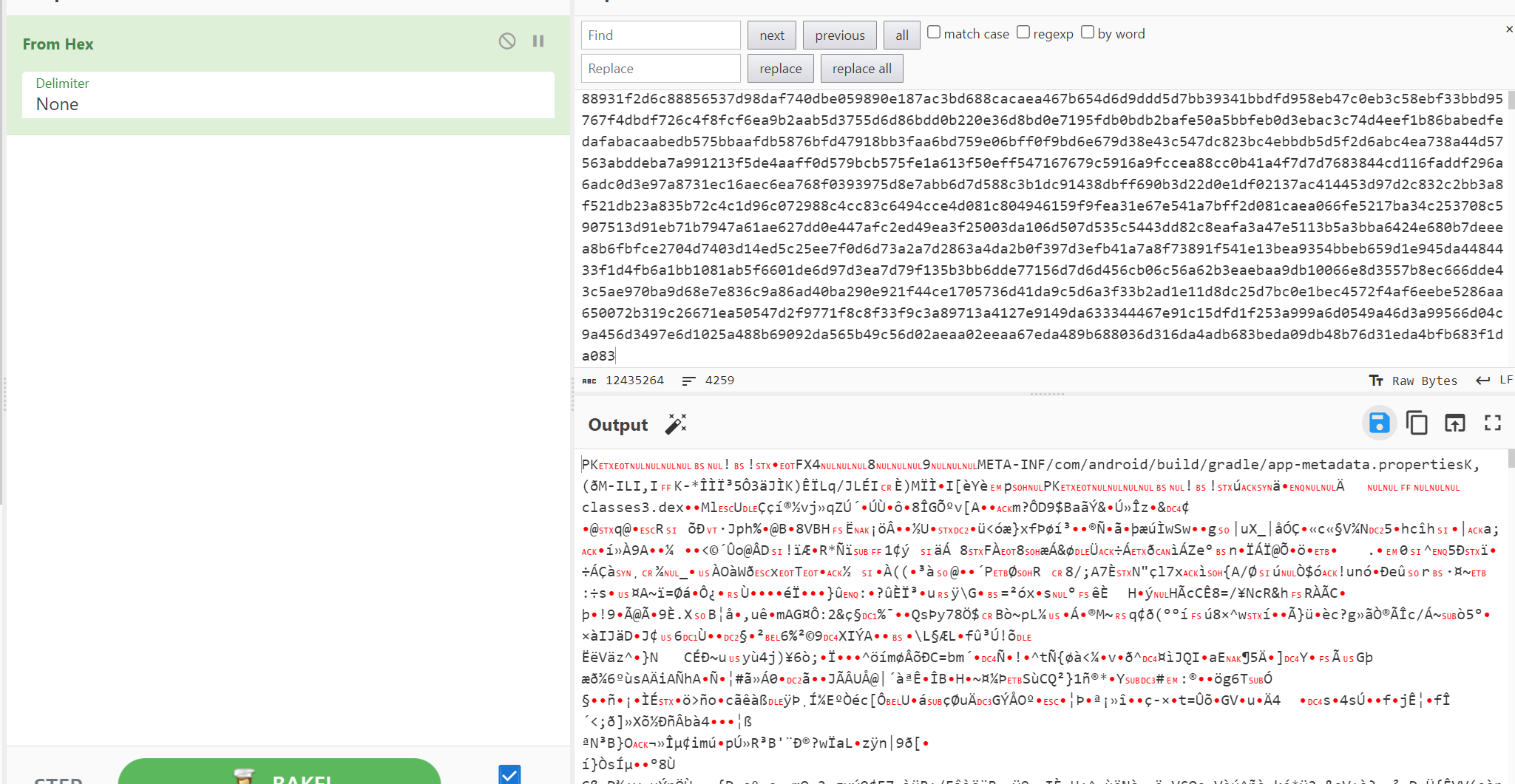

把不可见字符删去后从流量包里提取出apk

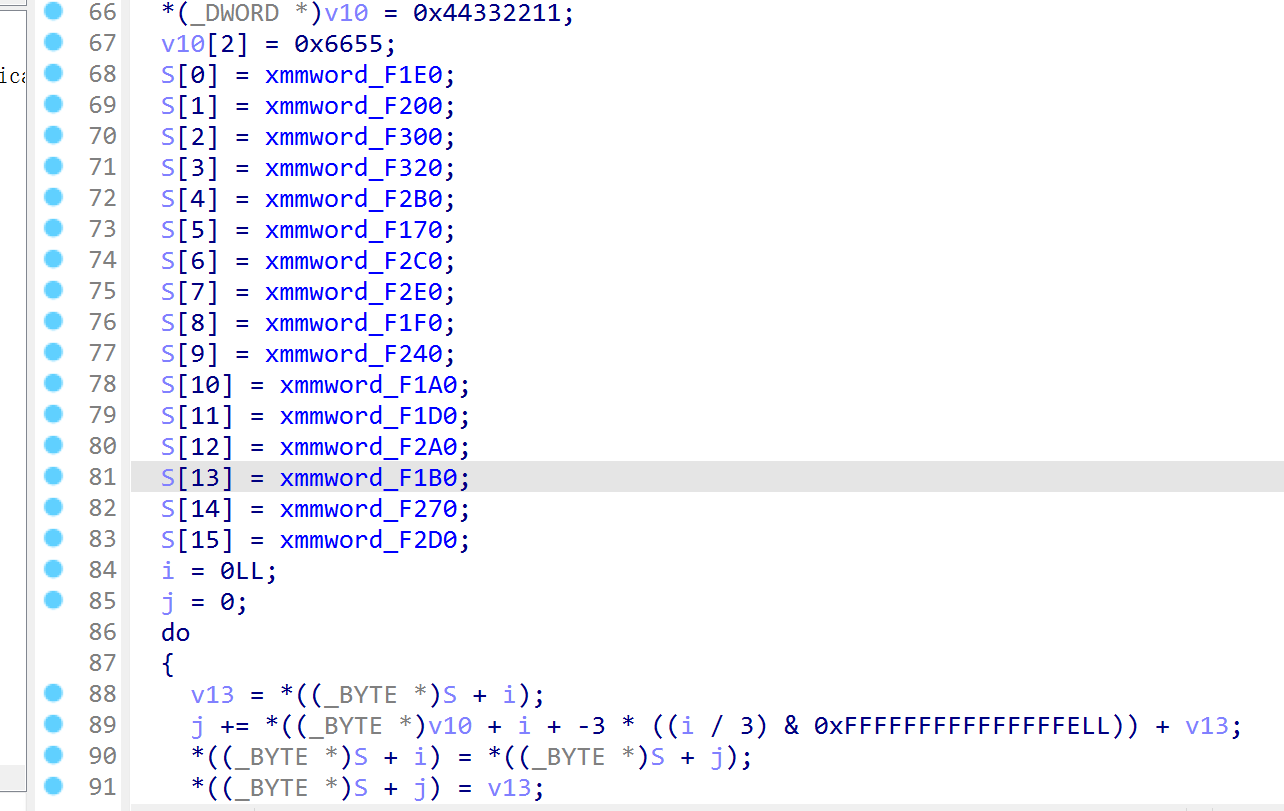

s盒初始化,魔改点是s盒第一个元素是1,也就是说一开始要加1,这个点比赛的时候咋都没想到

后面就是正常逻辑

1 | |

最后因为长度是31,而flag求出来26,一眼顶针把a2变成aa,这道题难绷的点在于队友通过动调so和patch内存得到了上面的flag,但是两个人一直没想通为啥是31,另外在调试的过程中确实出现了aaaa变成a4的情况

2025数字中国APP赛道安全积分争夺赛决赛部分wp

https://j1ya-22.github.io/2025/04/19/2025数字中国APP赛道安全积分争夺赛决赛部分wp/